Du möchtest eine Festplatte verschlüsseln in Linux?

Ich erkläre und zeige Dir ein sicheres Verfahren.

Starten wir!

Was ist eine Festplattenverschlüsselung?

Eine Festplattenverschlüsselung ist eine Verschlüsselung von Daten in der Ruhe.

Die meisten Computer lassen ihre Daten unverschlüsselt. Wenn ein Angreifer physischen Zugriff hat und den Computer aufschraubt, die Festplatte entfernt, kann der Angreifer diese mit frei zugänglicher Software ohne großen Widerstand auslesen.

Das kann doch nicht sein? Seit Snowden ist doch das meiste verschlüsselt! Jein. Einige Privatpersonen, Webseitenbetreiber und Unternehmen haben begonnen, Daten im Transfer zu verschlüsseln, als Snowden das Spähprogramm enthüllte (z. B. Hypertext Transfer Protocol Secure, HTTPs).

Auf der anderen Seite liegen im Jahr 2025 immer noch Daten in Ruhe – auf den Festplatten unverschlüsselt vor und der E-Mails-Transfer ist in der Regel auch unverschlüsselt.

Warum brauche ich das?

Echte Privatsphäre

Wenn Du Deinen Computer oder Smartphone ohne Aufsicht in einen Raum lässt, kannst Du Dir nur mit einer echten Festplattenverschlüsselung sicher sein, dass die Daten keiner kopiert hat. Festplattenverschlüsselung basieren auf sicheren mathematischen Algorithmen, welchen viele Mathematiker und Informatiker auf ihre Sicherheit geprüft haben.

Sichere Löschung integriert

Falls Dir eine Festplatte von jetzt auf gleich ins Nirvana übergeht, dann musst Du Dich nicht mehr um eine sichere Löschung kümmern. Eine Verschlüsselung ist gleichzusetzen, mit einer sicheren Löschung, weil für den Angreifer in den Bit und Bytes nur Kauderwelsch steht.

Geheime Daten in unsicheren Orten mitführen

Du musst auf Geschäftsreise gehen? Oder Du willst in ein „unsicheres“ und „unbekanntes“ Land Reisen. Mit der Festplattenverschlüsselung kannst Du Dir wenigstens sicher sein, dass „korrupte Beamte“ oder böse Gangs an Deine Daten kommen.

Was sind die Nachteile?

Selbst aussperren – Verlust des Passworts

Selbstverständlich sollte jedem klar sein, dass bei einer korrekten Verschlüsselung und vergessenem Passwort die Daten weg sind. Unternehmen verwenden ein Recovery Key, welcher als zweites Passwort dient. Ist dieser weg, sind die Daten unwiederherstellbar.

Je nach Hardware – Etwas Langsamer

Die Verschlüsselung verursacht eine mehr Aufwand für die Hardware. Die Performance Einbusen hängen von der verwendeten Technologie ab.

Keine Recovery möglich

Software zur Wiederherstellung von Daten machen sich unverschlüsselte Festplatten zu nutzen. Eine Recovery Software hilft Dir bei Systemabstürzen, Bugs oder korrupten Dateisystemen. Die Daten sind bei verschlüsselten Festplatten für immer weg. Ein Backup ist Pflicht!

Die Festplattenarten in Verschlüsselung

Magnetisch und langsam – Hard Disk Drive

Die normalen Festplatten speichern Dateien magnetisch auf einer magnetischen Scheibe in Bahnen, Blocken und Sektoren. Alle Inhaltsdatenblöcke einer Datei liegen möglichst zusammenhängend im gleichen Bereich, damit der Lesekopf nicht hin und her springen muss. Eine Festplattenverschlüsslungen führt zu Performanceverlusten.

Schnell, schneller, Solid Disk Drive

Einem Flash-Speicher ist es egal, wo die Daten im Speicher liegen. Die Zellen sind alle gleich schnell erreichbar. Der Speicher schreibt sogar absichtlich die Daten immer an verschiedene Stellen, weil sich die Zellen gleichstark und gleich schnell sich sollen. Ein zellenweisens Lesen bringt Dich nicht weiter.

Alles zusammen – Self Encrypting Drive

Einige Flash-Speicher verwenden eine immer aktive Verschlüsselung. Der Schlüssel im Speicher-Controller steuert die Speicherung der Daten. Änderst Du den Schlüssel im Controller, dann kann der Speicher sich selbst nicht mehr „sinnvoll auslesen“. Der Speicher scheint wie gelöscht zu sein.

Tutorial Festplattenverschlüsselung

Idiotensichere Variante 1 – Neueinrichtung

Am einfachsten kannst Du die Festplattenverschlüsselung während der Neuinstallation des Betriebssystems einrichten.

Debian, Ubuntu oder elementaryOS fragen neben dem root-Passwort auch nach einem Boot bzw Disk Encryption Passwort. Das Passwort setzt Du bevor der Installer mit seiner Arbeit anfängt. Direkt beim ersten Boot ist die Festplattenverschlüsselung aktiv.

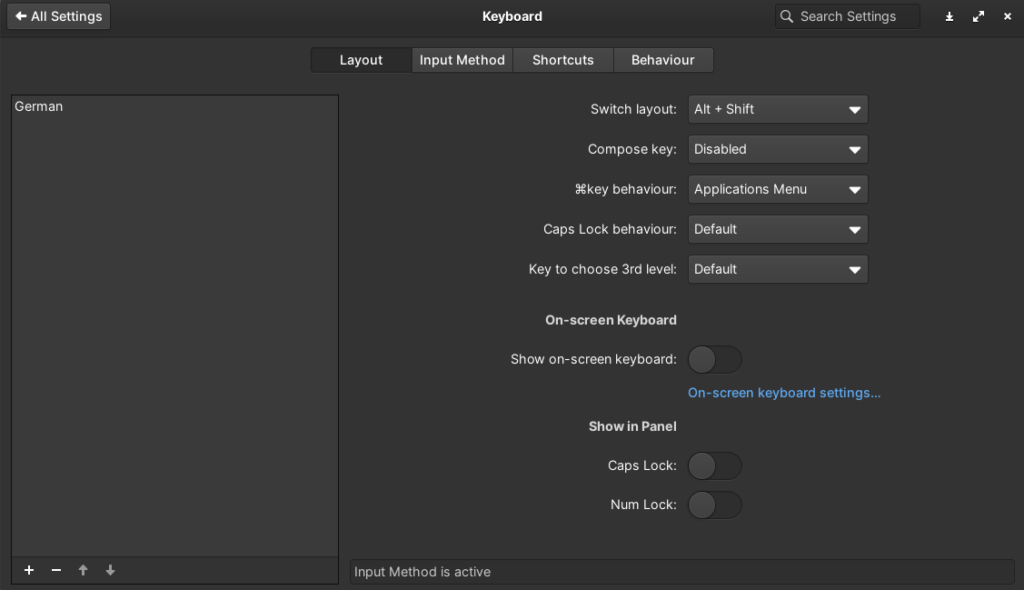

Vorsicht ist geboten bei der Wahl des Tastatur-Layouts.

Standardmäßig kennen die Linux-Systeme das amerikanische ANSI-Layout. Dies weicht von dem deutschen Layout ab: Keine Umlaute, z und y getauscht usw. Ich rate Dir „mit dem Auge“ neben dem Passwort, das Passwort zur Überprüfung sichtbar zu machen.

Hast Du Dich vertippt oder ist das richtige Layout ausgewählt worden?

Vorsicht ist besser als Nachsicht!

Beim Boot-Prozess kann es sein, dass ein anderes Layout vorliegt. Seit elementaryOS 7 siehst Du auf den ersten Blick, welches Layout aktiv ist. Falls Du den Computer auf einer anderen Tastatur entsperren musst, kannst Du im Pre-Boot-Screen das Layout ändern.

Wenn das Passwort inkorrekt ist, bekommst Du das Ergebnis kurze Zeit später gemeldet. Wenn das Passwort korrekt ist, bootet das System vollständig. Jetzt musst Du Dein Nutzer-Account Passwort eingeben. Dieses sollte unabhängig vom Boot-Passwort sein.

Profi – Variante 2 – Bestehendes System verschlüsseln

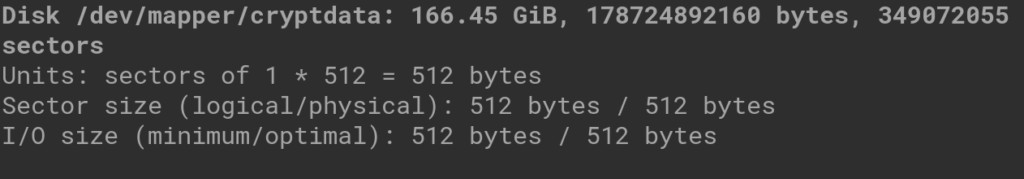

Die Aktivierung einer Festplattenverschlüsselung ist ein massiver Eingriff in Dein System. Backupe Deine Daten unbedingt vorher (Tutorial). Dann führe aus:

sudo apt-get install ecryptfs-utils cryptsetupErstelle einen weiteren Nutzer und logge Dich bei dem Nutzer ein. Verschlüssele Deine Partition mit:

sudo ecryptfs-migrate-home -u steffenMelde Dich wieder bei Deinem normalen Nutzeraccount an. Speicher die Passphrase und verwahre diese sicher. Geben die Passphrase ein:

ecryptfs-unwrap-passphraseVerschlüssele den SWAP-Speicher. SWAP ist eine Partition auf der Festplatte, welche als Ersatz-RAM bei viel Workload dient.

swapon -s

sudo ecryptfs-setup-swap

sudo deluser --remove-home encryption_userStarte das System neu!

Wie sicher ist das? – Angriffe

Hacking mit dem Toiletten-Gang-Angriff

Der einfachste Angriff auf einen verschlüsselten Computer ist der „Toiletten-Gang-Angriff“. Wenn der Computer hochgefahren ist und der Nutzer nicht vor Ort ist (Toilette), dann kann der Kriminelle den Computer mitnehmen und im angeschalteten Zustand die Daten extrahieren.

Deshalb solltest Du immer den PC herunterfahren, wenn diese außer Deiner Sichtweite ist.

Eiszapfen-Methode inkl. Kälteverbrennung

Sind ausgeklügeltere Angriffe auf die Festplattenverschlüsselung möglich?

Ja, die sogenannte „Cold-Boot-Attack“ ist ein solche!

Der Computer befindet sich im entschlüsselten Zustand, wenn das Boot-Passwort eingegeben ist und der Computer hochgefahren ist. Den Entschlüsselungsschlüssel speichert der Computer in dieser Zeit im Hauptspeicher (RAM). Wenn der Strom plötzlich ausfällt, dann verliert der flüchtige Hauptspeicher seinen Strom und die Daten im Riegel verschwinden. Dieser Prozess findet in wenigen Sekunden statt und ist abhängig von der Temperatur.

Forscher haben einen Computer im entschlüsselten Zustand mit flüssigem Stickstoff begossen, dann die RAM-Riegel in einen andern Computer eingebaut, um den Schlüssel auszulesen. Wenn das Ein- und Ausbauen zeitlich schnell erfolgt, gelingt der Angriff. Da die Hürde groß ist, kann ein Fremder aus der Fernen nicht die Verschlüsselung hacken.

Wenn Du mehr über solche Angriffe erfahren willst, lese dazu den Beitrag zum Seitenkanalangriff.

Alternativen

Statt einen Full Disk Encryption kannst Du Dateien mit 7z, einem Komprimierungsprogramm verschlüsseln. Das Archiv-Format eignet sich für verschlüsselte Backups und funktioniert in Windows, Linux und macOS. Beim Öffnen oder dekomprimieren musst Du das Passwort eingeben.

7z a -t7z -m0=lzma2 -mx=9 -mfb=64 -md=32m -ms=on -mhe=on -p'superpasswd' archive.7z dir1Archiv einsehen mit:

7z l -slt archive.7zWindows

Die Windows Festplattenverschlüsslung funktioniert mit Bitlocker. Dazu findest Du das Tutorial hier. Bitlocker erlaubt auch das Verschlüsseln von mobilen Datenträgern wie USB-Sticks oder Festplatten.

Schreibe einen Kommentar