Du möchtest Hacken lernen?

Dies ist Dein Einsteiger-Guide für Anfänger. Dieser Online Kurs zeigt Dir 2 Strategien:

- Wenn Du Dich für Computer und Technik interessierst, gehe durch das gesamte Tutorial Schritt-für-Schritt durch.

- Wenn Du weniger technisch veranlagt bist, dann springe erst zum Kapitel „Social Engineering“, um einen Einstieg in das nicht-technische Hacken zu erhalten.

Starten wir!

- 1 Warum soll ich Hacking lernen?

- 2 In 10 Schritten von 0 zum Hacker

- 2.1 #1 Sauge Motivation in Dich auf!

- 2.2 #2 Erste erfolgreicher Versuch

- 2.3 #3 Starte mit dem Fokus auf eine Sache

- 2.4 #4 Technik voher verstehen (Software)

- 2.5 #5 Grundlagen erarbeiten

- 2.6 #6 Lerne Bug-Bounty-Programme kennen

- 2.7 #7 Wechsle zu Kali-Linux

- 2.8 #8 Manuelle Schritte

- 2.9 #9 Automatisieren + Scanning Tools

- 2.10 #10 Jeden Tag weitermachen

- 3 Social Engineering – Anders Vorgehen

- 4 Typen – Motivatoren von Hackern

Warum soll ich Hacking lernen?

Viele legale Gründe motivieren die legalen „White Hats“ weltweit sich mit diesem Thema zu beschäftigen. Ich hacke weil, …

- … Du viel Spaß haben kannst.

- … Du die Strategien kennen willst, um Dich selbst vor Kriminellen zu schützen.

- … Du Dich selbst überlisten kannst, wenn Du Dein Passwort vergessen hast.

- … Du Computer besser verstehen willst.

- … Du eine Software nutzt, die Dich ausgesperrt hat (Datenbank).

- … Du Dir einen zweiten Verdienst (oder Vollzeit-Job) aufbauen möchtest.

- … Du der Gesellschaft etwas Gutes tun willst.

Brauche ich Vorwissen?

Nein, für diesen Guide brauchst Du kein Vorwissen.

Ein breites Vorwissen oder ein IT-Studium helfen Dir schneller neue gelernte Themen einzusortieren. Ein Fachfremder ohne IT-Kenntnisse kann sich im ersten Schritt an den Social-Engineering-Strategien versuchen und später in die IT-Themen eintauchen.

Du kannst das Tutorial schneller durcharbeiten, wenn Du gerne mit Technik und Computern arbeitest. Anfänger profitieren von einem Durchhaltevermögen, fortgeschrittenen Google-Skills, Leseverständnis und viel Kreativität.

Mein Tipp: Beginne ohne Nachzudenken und ohne Vorurteile. Probiere 1-2 Strategien an Deinem eigenen Rechner aus.

Steffen Lippke

Muss ich coden/ programmieren können?

Nein, das Programmieren hilft Dir einfacher Tools zu verstehen.

Das Programmieren ist für die Anfänger kein Muss. Bei den fortgeschrittenen Themen solltest Du Dich in die Grundlagen einer Programmiersprache einarbeiten.

Du kannst Dir meine kostenlosen Anfänger-Tutorials zu JavaScript, Python, TypeScript, Java oder Laravel (PHP) ansehen, die Du ohne Vorwissen durchführen kannst.

Ist Hacking illegal?

Du darfst hacken, wenn Du Deine eigenen Systeme eindringst oder andere Organisationen oder Personen unterstützt, deren Schwachstellen zu schließen (Ethical Hacking). Du brauchst eine schriftliche Erklärung mit Umfang und Unterschrift der anderen Person, dass Du hacken darfst (Beweisbarkeit).

Verboten sind jede Form der Selbstbereicherung, Schadenverursachung, Privatsphären-Verletzung und Datendiebstahl (siehe Hacker-Typen). Beachte die Paragrafen im Gesetz.

Mit gesundem Menschenverstand sollte klar sein, was erlaubt sein sollte. Hacking ist das unkonventionelle und kreatives Tätigkeit Computer zu untersuchen. Die Medien stellt „Hacking“ einseitig negativ dar und verstehen diese falsch! Du läufst auch nicht mit einer Brechstange durch Dein Dorf und versuchst Fenster aufzuhebeln „um mal was zu testen“.

Steffen Lippke

Welche Computer brauche ich für den Online Kurs?

Du brauchst keinen schnellen und leistungsstarken Computer. Windows, Linux, FreeBSD und macOS sind gut geeignet.

Als OS-Umgebung eignet sich Kali Linux. Die meiste Software ist in Kali Linux „vorinstalliert“ oder ist kostenlos verfügbar (Open Source). Ein paar professionelle Tools kosten viel Geld, die die gutbezahlten Profis verwenden. Das Internet stellt in den meisten Fällen eine Open-Source-Alternative zur Verfügung.

In 10 Schritten von 0 zum Hacker

Diese 10 Schritte sollten Dich in eine neue Geek-Welt einführen.

Schritt-für-Schritt!

#1 Sauge Motivation in Dich auf!

Einige News-Webseiten und Blogger berichten über die interessanten Vorgehensweisen, die in der Vergangenheit stattgefunden haben.

Todo: Lese Dir 3+ inspirierende Geschichten durch. Du wirst sicherlich überrascht sein, wie einfach hacken ist. Mit unkonventionellen Kniffe tricksen die Pentester Unternehmen aus, legen Computer lahm und üben Macht auf die Institutionen aus. Die Geschichten inspirieren Dich, jetzt zu beginnen und geben Dir einen Eindruck, was diese Super-Fähigkeit alles bewirken kann:

- Der Virus Morris legt einen großen Teil des UR-Internets lahm. 6000 Computer fallen aus und der Black Hat muss dafür eine 10.000 Dollar Strafe zahlen (1988).

- Capitan Crunch telefonierte über AT&T kostenlos ins Inland und Ausland, indem er einen 2.600-Hertz-Ton durch eine Pfeife eines Spielzeugs erzeugte (1969).

- Kevin Mitnick konnte die meisten seiner Hacks mit einem Telefon und guter Überzeugungskraft durchführen. So drang er aus Spaß in große amerikanische Telefongesellschaften ein.

- Der Crypto-Trojaner Conhive generierte Bitcoins mit der Leistung der Computer, die eine Coinhive infizierte Webseite besucht haben. Dieser Trojaner ist eine echte Gelddruck-Maschine.

- Kriminelle klauen die Dokumente von der NASA über die Marsmission (2019).

Beim Lesen der Geschichten muss ich über die alten Fehler und Bugs in Software schmunzeln.

Die Blogger beschreiben die Vorgehensweise anschaulich und mit der notwendigen Dramatik, weil die Vorfälle gravierender enden hätten können.

Lese. Sei motiviert. Lasse Dich inspirieren und starte mit dem nächsten Schritt zum Profi in diesem Guide.

Steffen Lippke

Die Geschichten sollen Dich motivieren, Hacking als etwas Erstrebenswertes aufzufassen. Du lernst die Macht durch die Geschichten kennen, die ein White Hats auf die Unternehmen und Institutionen ausüben kann.

#2 Erste erfolgreicher Versuch

Probiere im zweiten Schritt Anfänger-Tutorials aus.

Todo: Überliste Deine eigenen Systeme. Alternativ stellt das Internet öffentliche Demo-Systeme zur Verfügung, um Dir einen ersten Eindruck von der Tätigkeit zu verschaffen.

- Hack the box: Teste Deine Fähigkeiten an realitätsnahen Servern. Wie wirst Du zum Root?

- Damn Vulnerable Web Application (DVWA): Eine Test-Webseite mit vielen Fehlern und Bugs, die Du ausnutzen kannst. Das ist eine echte Spielwiese für White Hats.

Du kannst Dir das technische Wissen dazu in den nächsten Schritten aneignen. Meine Tutorials sind auf einen speziellen Fall zu geschnitten. Die Tutorials garantieren Deinen Erfolg, wenn Du exakt der Anleitung folgst.

In der Realität hacken die Profis nach dem Trail-And-Error-Prinzip und einer vorausgehenden Informationssammlung.

#3 Starte mit dem Fokus auf eine Sache

Du kannst in vielen verschiedenen Gebieten anfangen.

Top-Tipp: Beginne mit dem Bereich, der Dich am meisten interessiert.

Steffen Lippke

Alle Bereiche sind eng miteinander verflochten. Du kannst bereits gelerntes in einer anderen Rubrik wiederverwenden. Am Anfang solltest Du nicht zu viele Themen anschneiden. Setze einen Fokus, sodass Du einen ersten Erfolg verzeichnen kannst.

#4 Technik voher verstehen (Software)

Der folgende Abschnitt gibt Dir eine breite Themenauswahl aus dem Bereich des Webs.

Einige der technischen Grundlagen helfen Dir die Software besser zu verstehen. Du wirst Überschneidungen zu anderen Bereichen z. B. Netzwerken und Android bemerken. Die Liste unten ist mit anderen Themen erweiterbar.

Todo: Informiere Dich über die Grundlagen Deiner Rubrik.

Für Deinen ersten großen Schlag musst Du nicht alle Grundlagen auf einmal lernen. Je mehr Du kennst, desto mehr Werkzeuge hast Du, um erfolgreich in etwas einzudringen. Zum erfolgreichen Schlag reicht eine Vertiefung in nur 1 Grundlagen-Thema aus, sodass Du Dich in ein fremdes System übernehmen kannst.

Tipp: Die besten Darstellungen von Geeks und Programmieren verfassen viele Autoren in Englisch. Lasse Dich nicht von englischen Texten abschrecken. In der Schule lernst Du nur das Alltagssprachen-Englisch.

Die Geek-Welt verwendet viele technische Wörter und Fachbegriffe, die Du über die Zeit lernen wirst. Nutze das Nachschlagewerk dict.cc zum Nachschlagen einzelner Wörter oder den Übersetzer deepl.com. Manche Worte kannst Du nicht sinnvoll ins Deutsche übertragen.

- Das Internet: OSI-Modell, Routing, Pakete, Frames, Ethernet, IP-Adressen, TCP, UDP, diverse Protokolle wie HTTPs, HTTP, FTP, Telnet, SSH usw.

- Webseite entwerfen: Grundlagen von HTML, CSS und JavaScript / TypeScript, JavaScript-Trojaner, Bitcoin-Miner

- Online-Vorlesungen: Informatik Allgemein, Softwarearchitektur, Betriebssysteme und Netzwerke (Kommunikationssysteme) empfehle ich Dir

- Alte und moderne Datenbanken: Datenbanktypen, Transaktion, Zugriffe, Tabelle, Spalten, Datensätze, SQL, NoSQL

- Anonymität im Netz: Virtual Private Network (VPN), The Onion Router (TOR), Cookies, Fingerprinting, WhosIP, Backtracing

- Alte und moderne Architekturen: 3-Schichten-Architektur, REST-API, Graph-QL, Microservices

- Web: Ports, Sessions, Tokens, Request-Methoden, Verschlüsselungen im Internet, Browser-Engines

- (optional: Eine richtige Programmiersprache wie Java, Swift von Apple, C-Familie, Python, Ruby usw.…)

#5 Grundlagen erarbeiten

Bevor Du beginnst, fremde Systeme zu übernehmen, solltest Du Dir über das geltende Recht im Klaren sein. Mit gut gemeinten Cracking kannst Du Dich schnell strafbar machen, wenn Du eine Grenze wie die Privatsphäre überschreitest.

Todo: Dinge in Deine eigenen Systeme zuerst ein. Ich liste im Folgenden die wichtigsten Themen auf, in die Du Dich Schritt-für-Schritt vertiefen kannst.

- Social Engineering: Wenn Du nicht so technisch veranlagt bist und ein gutes Rede- und Schauspiel-Talent hast, probiere das Social Engineering aus. Die Tricks des nicht-technischen Hackens bringen Dich auf einen anderen Weg zum Erfolg. Lese den Abschnitt „Social Engineering“ durch, wenn Dich das Thema interessiert.

- Schwachstellen: Pentester lieben Schwachstellen. Ohne viel Aufwand und Grips dringen die IT-Profis in fremde Systeme ein. Die Common Vulnerabilities and Exposures (CVE) sind Software (und Hardware)-Fehler. MITRE sollte nur die CVEs listen, die die Unternehmen optimalerweise aktualisieren (patchen) können. Der CVSSv3 Vektor zeigt die Schwere einer Schwachstelle an. 10 ist das Maximum.

- OWASP Open Web Application Security Project (OWASP) möchte die digitale Welt von morgen sicherer gestalten. Die TOP 10 zeigen Dir die häufigsten Fehler der Entwickler an.

Verstehe alle 10 Schwachstellen. Die Wahrscheinlichkeit das Du einen Top 10 Bug findest, ist groß.

Ein effizienter Geek verwendet die OWASP Top 10. In 20 % der Suchzeit findest Du 80 % der Schwachstellen (Paetro-Prinzip). - Malware-Arten: Malware tritt in unterschiedlichen Formen auf: (polymorphe) Viren, Keylogger, Rootkits, RAT, Trojaner, Worms und Adware. Jeder Malware-Typ verfolgt ein anderes Ziel. Informiere Dich über Malware in meinem 19 Malware-Typen Guide.

- Bugs in Software: Warum entstehen Fehler in der Software? Wie verhindern Unternehmen die Schlupflöcher? Wie kann ich Software-Fehler entdecken? Gibt es eine fehlerfreie Software? Informiere Dich über gute Software-Qualität und die Bug-Bounty-Programme.

- Prozduren: Beschäftige Dich mit den essenziellen Angriffen, Methoden und Vorgehensweisen wie z. B. einen Buffer Overflow, Angriffe auf Verschlüsselungen, Reverse Engineering oder Bruteforce. Diese Typen sollte jeder White Hat kennen.

#6 Lerne Bug-Bounty-Programme kennen

Damit Dein neues Hobby nicht an Reiz verliert, solltest Du Dich bei einem Bug-Bounty-Programm anmelden.

Einigen Tech-Konzerne wie Microsoft, Apple und andere große IT-Unternehmen geben den White Hats ein nettes Sümmchen (bis 1.000.000 USD), wenn diese das Unternehmen auf die Schwachstellen fachgerecht hinweisen.

Steffen Lippke

Die Webseite HackerOne bietet eine Plattform, wo kleine und große Unternehmen Bug-Bounties anbieten. Melde Dich noch heute kostenlos an. Wie Du Geld mit HackerOne verdienen kannst, erkläre ich Dir in dem Bug-Bounty-Tutorial.

#7 Wechsle zu Kali-Linux

Todo: Installiere Dir Kali-Linux auf einer virtuellen Maschine, einer separaten Festplatte oder Partition.

Kali-Linux ist ein Linux-System, welches von Beginn an viele Programme mitliefert. Du kannst beginnen, ohne nach den Programmen zu suchen und Dir die Haare bei den Installations-Prozeduren auszureißen.

Rat zur Software: Lege den Fokus auf die Funktionsweise, korrekte Anwendung und die Einstellungs-Möglichkeiten der Tools.

Steffen Lippke

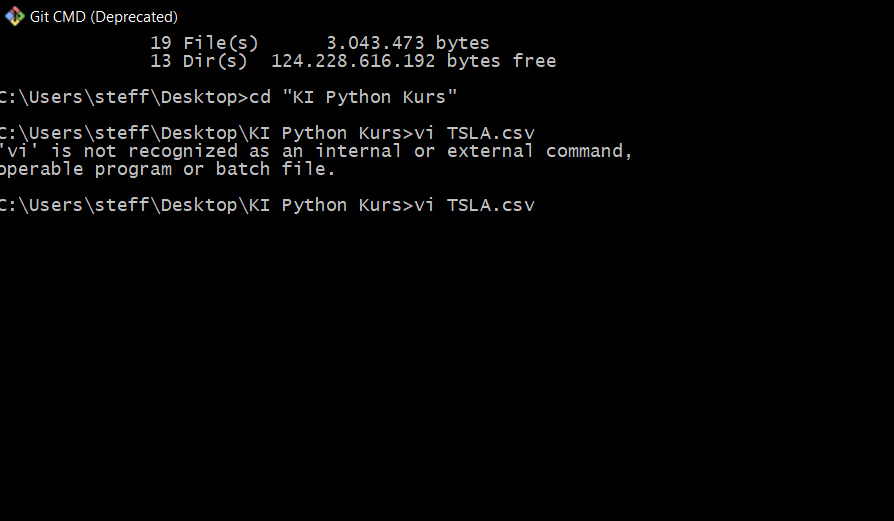

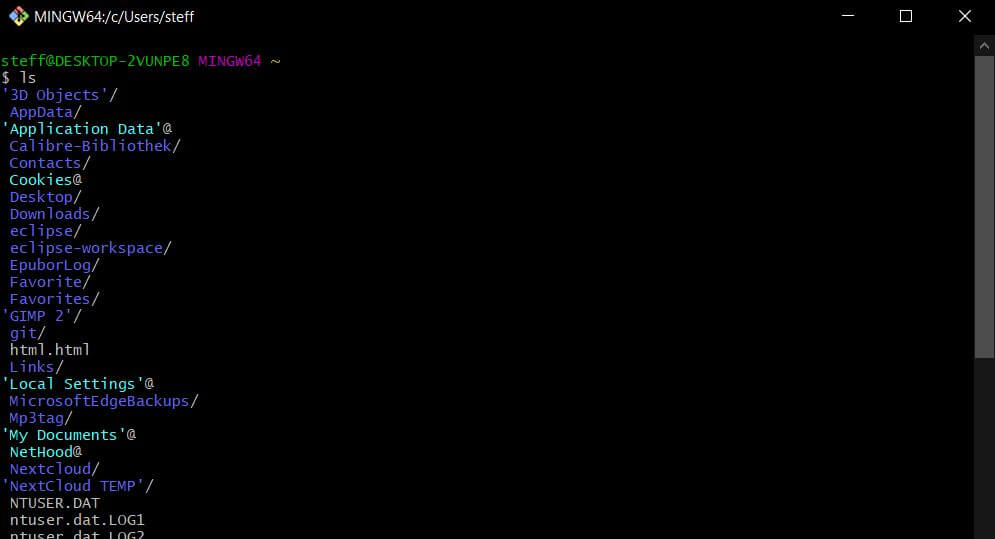

- Linux-Grundlagen: Informiere Dich zu den folgenden Themen: die Unterschiede zu Windows, macOS und anderen Betriebssystemen, Vor- und Nachteile von Linux-Systemen, grober Aufbau und Funktion von UNIX.

- Grundlagen Bash: Linux besitzt wie Windows (CMD, PowerShell) eine Konsole. Früher oder später liebst Du die Freiheiten in der Konsole. Lerne die Grundlagen der Konsole kennen, um viele Tools leichter bedienen zu können.

Beim Eindringen in fremde Systeme kannst Du selten eine grafische Oberfläche nutzen. Mit 11 Vokabeln (Befehlen) kannst Du 80 % der wichtigsten Aktionen in der Konsole durchführen.

#8 Manuelle Schritte

Todo: Beginne Manuell

Die Webseite „Hack This Site“ eignet sich als Spielwiese.

Die Webseite bleibt gegen die bekanntesten Strategien ungeschützt, damit neue White Hats die Grundlagen in der Praxis lernen können. Beginne mit den folgenden Strategien:

- Gebe ein XXS-Skript in ein Eingabefeld ein und warte die Reaktion ab.

- Teste eine SQL-Injektion, um einen Login mit Passwort-Schutz zu umgehen.

- Verwende die Standard-Passwort-Listen, um den Admin-Account zu kapern.

- Beginne mit der Information-Sammlung zum Ziel (Servertyp, Betriebssystem, Framework, Betreiber, Standort, bekannte CVEs), um einen Überblick über das Ziel zu erhalten.

Folgende Webseiten bieten einige Tutorial- und Sandkasten an, wo Du Dich austoben kannst:

- DefendThis: Eine interaktive Plattform

- Juice-Shop: Teste lokal auf Dienen Computer eine Saftladen-Webshop-Webseite

- Hack.me: Hier funktioniert alles per Knopfdruck (ohne illegal zu agieren)

#9 Automatisieren + Scanning Tools

Kenne einige der genannten Grundlagen aus den Schritten 4 und 5, bevor Du weiterliest. Lerne die Grundlagen für ein bestimmtes Tool, bevor Du ein Programm verwendest.

- Wie funktioniert das Tool?

- Wie sehen die manuellen Kommandos in der Konsole aus?

- Was kann ich mit dem Programm erreichen?

- Wo liegen die Herausforderungen?

- Wann und wieso funktioniert dieser Kniff?

Die Script-Kiddies überspringen alle Grundlagen, kennen nicht die rechtliche Lage. Die Eltern können (im allerschlimmsten Fall) zu einer Freiheitsstrafe verklagt und die Kinder in die Psychiatrie eingewiesen werden.

Hier eine Liste zu den bekannten Tools:

- Metasploit: Penetrationtesting Plattform mit Vulnerabilitäten

- HTTPrint: Erkennungssoftware für Frameworks, Server und Co.

- SQLmap: SQL-Injektion Tester mit einer Automatik

- Burp: Vulnerabilitäten-Scanner und manuelle Web Tools

- Nessus: Vulnerabilitäten-Scanner von Tenable

- Nmap (Zenmap): Netzwerk-Scanning-Tool für Netzwerk-Admins

- Wireshark: Netzwerk-Mitschnitte und Paketanalyse

- AirCrack: Knacke W-LAN bzw. Teste ein W-LAN auf Sicherheit

- … und noch 29 weitere Top Tools

#10 Jeden Tag weitermachen

Ein guter Profi hört nie auf zu lernen. Jeden Tag lernt der White Hat neue Methoden, probiert Trends aus und spielt mit der Terminal-Konsole herum.

Der White Hat MUSS neues lernen, weil jeden Tag Wissen dazu kommt. Viele neue Schwachstellen, Schutzmechanismen und Vorgehensweisen tauchen jeden Tag im Internet auf.

Social Engineering – Anders Vorgehen

Das Social Engineering basiert auf psychologischen Tricks. Die Idee von Social Engineering ist die Schwachstelle „Mensch“ ausnutzen. Du versuchst Menschen zu manipulieren, um an Passwörter oder Zugänge zu kommen.

Beim Bundesnachrichtendienst von Deutschland (und auch in der USA) gibt es Beamte, die solche Social-Engineering-Tricks beherrschen. Sie versuchen nicht Hoch-Sicherheits-Computer zu überlisten, sondern überlisten die Personen, die für die Hoch-Sicherheits-Computer berechtigt sind.

Steffen Lippke

Ich habe für Dich ein paar Tutorials vorbereitet, die Du mit Social Engeinnering ausführen kannst. Du brauchst kein Vorwissen, kein IT-Studium und musst kein Technik-Freak sein:

- Handy hacken für Anfänger

- Instagram hacken – 8 Social Hacks Guide

- WhatsApp hacken – Einfache Social Eningeering

Mit den psychologischen Tricks und Schauspielkunst kommen die White Hats an fast jedes Passwort. Kriminelle können IT-Sicherheits-Speeren umgehen und an vertrauliche Informationen gelangen.

Typen – Motivatoren von Hackern

White Hats – Legal + Profitabel

White Hats zeigen Freude beim Hacken von Webseiten, Apps und DesktopProgrammen. Sie helfen Unternehmen und Personen alle möglichen Fehler, Schwachstellen und Bugs in Ihrer Software zu finden.

Die IT-Profis bekommen für die „Dienstleistung“ eine sehr gute Entlohnung, sodass die Bug-Bounty-Programme Hackern LEGAL zu Millionären gemacht haben.

Steffen Lippke

Black Hats – Illegal und Kriminell

Black Hats gelten als die Pizza-essenden Computer-Zombies. Sie sitzen in Mamas Keller und erpressen Unternehmen wie Amazon, PayPal und Google, stehlen Geld und oder richten Schaden an. Black Hats arbeiten illegal und landen am Ende im Gefängnis.

Grey Hats – Gefahr für Unternehmen

Gray Hats veröffentlichen (un)absichtlich ihre gefundenen Schwachstellen aus bekannten Betriebssysteme und Software im Netz. Die Black Hats können die Schwachstellen ausnutzen. Die Unternehmen müssen die Schwachstelle schnell schließen, um das Risiko eines Black-Hats-Hacks zu reduzieren.

Penetration-Tester – Red Team

Wenn Du einen sinngebenden Job mit gutem Gehalt suchst, arbeite in der IT-Sicherheit eines Unternehmens. Alternativ verdienst Du Dein Geld als Freiberufler mit den Bug Bounties.

Scriptkiddies – Kein Ahnung und Gefährlich

Die Script-Kiddies finden ein Tool im Netz z. B. Github. Die Minderjährigen greifen Unternehmen oder eine Privatperson an und bringen Ihre Opfer gezielt zu Weißglut. Sie wissen nicht wirklich, was diese tun aber, einige Tools automatisieren viele Schritte von Enumeration bis Explotation.

Die Eltern haften für die Schäden, die ihr Kind angerichtet haben.

Cybersecurity Analyst – Blue Team

Die IT-Sicherheits-Analysten (Schutz = Blue Team) schützen Ihre Systeme gegen die Angriffe der Gruppe (Angriff = Red Team). In den Wettbewerben schützt das Blue Team einen Server mit Demodaten vor dem Red Team. Red versuchen unbemerkt in das System einzudringen.

Dieser Guide soll Dich motivieren White Hat, Professional oder Blue Team / Red Team zu werden – Grey Hats, Black Hats und Script Kiddies sind Kriminelle, die am Computer sitzen.

Steffen Lippke

Ich will hecken lernen das ich hecken möchte

das wars.

dein D. Becaus

ICH WIEL AUCH HÄCKEN

Dann kannst Du jetzt durchstarten 🙂

Finde die Erklärung zu all dem echt Super!

Fände es schön immer etwas interessant und genial, aber durch diese Seite wurde meine Interesse stark gestärkt. Ich möchte alles erfahren übers Hacken.

[Danke für Alles]

bin ein mädchen will aber trozdem hacken lernen ich weis aber nicht wie egal wie viele vidos oder infomatsyon suche ich gebe auf weis nd wie ich hacken soll hat jemand ein vorschlage

Du solltest Dir erst mal ein Ziel festlegen. Dann lernst Du die Grundlagen zu dem Thema und dann schaust Du Dir an, wie man solche System aushebelt.

Deine tipps sind super hacken macht voll spaß

Cool

hallo ich habe eine frage wie soll ich zu kali linux wechseln

Kennst Du schon mein Installationstutorial zu Kali Linux: https://lippke.li/kali-linux-installieren/

Damit sollten alle Fragen beantwortet sein.

Ich möchte von meinem freund Wahts app hacken, weiß aber nicht wie es geht…, ich verstehe es nicht. Kann mir jemand helfen???

Schon diesen Post gelesen: https://lippke.li/whatsapp-hacken/

wie kann ich hacken lernen

Was fehlt Dir in diesem Beitrag? Kannst Du das konkretisieren?

Hi gibt’s evtl. irgendwelche Bücher, die Sie einem blutigem Anfänger empfehlen können?

Interessiere mich in erster Linie mit Website-Hacking.

Vielen Dank im Voraus

Mfg

Ich empfehle keine Bücher, weil diese bei Release wieder nicht mehr aktuell sind. Probiere dich an den folgenden aus: https://www.hacksplaining.com/ diese Webseite gibt Tutorials, die für das Verständnis gut sind. Dies ist ein motivierender Einstieg, um zu sehen, dass Hacking „einfach“ ist. Wenn Du gerne knobeln willst, dann ist HackTheBox empfehlenswert. Dafür sind mehr Skills notwendig und eine hohe „Frustrationstoleranz“ https://www.hackthebox.eu/

Hi ich interessiere mich für forensic / anti-forensic habe hier leider nichts gefunden! Vielleicht hast du ein brauchbaren link oder schreibst eine gute Anleitung wie diese.

Mfg

Hallo Alucard,

in ein paar Wochen plane ich dafür einen Guide.

Du kannst Dir schon mal The Sleuthkit oder Autopsy anschauen. https://www.sleuthkit.org/

Wenn Du eventuell versuchst Daten zu vernichten, empfehle ich Dir einen starken Magneten zu nutzen und mit roher Gewalt die Scheiben zu zerstören.

Ich will auch Hecken Können

Hallo,

vielen Dank für die tolle Einführung in die Hacker Welt.

Das Installationstutorial zu Kali Linux habe ich auch gelesen und habe es dann auch gleich versucht.

Mein Laptop läuft noch mit Windows 7, deshalb habe ich Probleme mit dem VMware Workstation Player, das herunterladen hat funktioniert, doch die Datei lässt sich nicht öffnen. Ich habe schon im Internet nach anderen Möglichkeiten gesucht doch nicht so wirklich etwas gefunden.

Was gibt es da sonst noch für Möglichkeiten.

liebe Grüße

Hallo,

cool, dass Du bereits zwei Tutorials durchgegangen bist 😉

Du kannst statt VMWare Player auch VirtualBox nutzen: https://www.virtualbox.org/ .Das Vorgehen ist ähnlich, aber etwas Transferleistung zu meiner VMWare-Anleitung ist notwendig. Vom Prinzip arbeitest Du die gleichen Schritte ab. Ich empfehle Dir trotzdem auf ein neueres Windows oder noch besser auf ein Linux zu wechseln, weil Dein System für Hacker ein gefundenes Fressen ist.

Bye

ich bin 14 aber interessiere mich sehr für hacking und IT ich versuche mit diesen sachen noch etwas besser zu werden

Hallo Hacker64,

cool, dass Du Dich für das Thema interessierst. Alter ist egal. Es sind einige Bug-Bounty Millionäre selbst in jungen Jahren geworden.

dankeschön

Bitte

Hey Steffen

Wollte nur mal danke sagen bin jetzt wieder dabei und freue mit täglich neue sachen lernen zu können und zurzeit bring ich mir es sozusagen selber bei aber du und der dude von LH Cyber security sind oft mals teil meines lehrplans und dann hab ich nun leider erst vor kurzen von kali linux erfahren sonst bin ich immer im cmd nur rumgesprungen sozusagen haben sich für mich viele neue wege und türen geöffnet nur bin ich ziemlich allein unterwegs und bei manchen sachen scheiter ich wie jeder andere auch nun suche ich eine Community oder eine plattform wo man andere mit den gleichen intressen finden kann,hast vielleicht nen tipp? (am besten auch mit anfängern wie mich)

nochmals nen dickes Danke und Frohe Feiertage

Hallo Dudetastisch,

cool, dass Du das Thema interessant findest. In Deutschland gibt es auch eine Hacker-Community – aber vieles ist auf Englisch.

Wenn Du Dich mehr für Privatsphäre interessierst, dann schau mal hier: https://forum.kuketz-blog.de/

Alternativ kann der CCC interessant sein. Die Ortsgruppen sind sehr unterschiedlich. Sie haben unterschiedliche (politische) Ansichten. Ein cooler Meeting-Point ist z. B. die c-base https://c-base.org/

Coole Sachen

Hallo Mario,

danke – schön zu hören!

Gut

kann man auch acer haben?

Meinst Du Acer Schwachstellen?

Hallo Steffen,

vielen Dank für diesen ausführlichen Artikel! Vor allem für den Einstieg in das Hacken kann ich die Seite Hack The Web (https://hack.arrrg.de/) sehr empfehlen. Die Aufgaben dort sind zumindest am Start super zugänglich, bisschen wie knobeln, aber schon mit paar technischen Sachen. Zum Ende braucht es dann schon richtig viel Skill.

Vielleicht ist es eine gute Ergänzung zum #2 des Artikels?

Danke für den Link David

Hallo ich habe eine Frage wie man die Kombinationen rausfindet und wie man zu der grünen Schrift gelangt

Hi hi hi, das ist eine kosmetische Spielerei, der Hacker-Modus. Du kannst z. B. im neuen Windows Terminal mit den Farben spielen https://learn.microsoft.com/en-us/windows/terminal/customize-settings/color-schemes

Du kannst aber noch besser mit den Hacker Simulatoren flexen https://cyber-simulator.com/

Hey ich wollte fragen ob es Hacker Kurse online oder in echt gibt, ich möchte gerne Hacken lernen weil ich oft gehackt wurde in einem Spiel wo ich mir viel aufgebaut habe 2 mal wurde ich gehackt und ich werde dort immer sehr deprimiert,weil ich 3 jahre mir das aufgebaut habe das ich es mir zurück hacken kann! Und meine Frage ist ob es solche Kurse gibt

Hallo,

das passiert, wenn in der Regel, wenn man immer das gleiche Passwort verwendet. Selbst ein Superdupper-Genailes Passwort kann in einem Databreach der Öffentlichkeit bekannt sein: Teste, ob Du betroffen bist unter https://haveibeenpwned.com/

Hallo ich bin’s wieder ich schreibe nochmal weil ich noch paar Fragen hab meine Schwester kann auch hacken und ich denke sie hat mich immer gehackt und will mir nie sagen wie es funktioniert! Wir haben beide ein iPad Apple und sie hatte früher ein lap top und nun sagt sie man kann nur auf dem lap top hacken stimmt das?

Hallo,

normalerweise installiert man eine App auf dem iPad, welches alles überwacht. Dazu muss man aber das Passwort des Geräts kennen. Diese Apps sind eigentlich nur im Arbeitsumfeld erlaubt. Die Daten werden dann an einen Server gesendet, wovon der Angreifer diese abrufen kann.

Gibt es auch eine Übung?

Die verlinkten Unterseiten haben viele Übungen bzw. weitere Tutorials.

Guten Tag.

Habe Interesse mehr zu den Themen zu erfahren.

Das Thema IT Sicherheit finde sehr interessant.

kann ich irgendwo hin wo man mir das persöhnlich erklärt und beibringt

Hallo Michael,

Hacking kannst Du als Pentester lernen, indem Du Zertifizierung wie Certified Ethical Hacker (CHE) oder ein Offensive Security Certified Professional (OSCP) machst. Dafür gibt es Schulungsunternehmen, die für Einwurf kleiner Münze (2-8K) Dich schulen. Wenn Du ein Selbststudium bevorzugst, gibt es auch Bücher und digitale Kurse, die für einen Bruchteil des Preises das Gleiche vermitteln.