Was ist ein Rootkit?

Dieser Guide soll Licht in das Dunkle geben …

…, weil sich Rootkits in den dunklen Ecken des Computers verstecken.

+ Tipps für eine effektive Rootkit Prävention!

Beginnen wir!

Definition Rootkit

Ein Rootkit ist eine Malware, die sich auf einen Computer verstecken kann, ohne dass eine Antivirus-Software die Malware entdecken kann. Die Malware ist tief im Betriebssystem verwurzelt, sodass eine einfache Erkennung nur über Umwege möglich ist.

Der Computer führt Rootkits mit erhöhten Rechten auf dem Computer. Mit dem Plus an Berechtigungen kann das Rootkit die vollständige Kontrolle über einen Computer übernehmen, ohne dass der Nutzer etwas davon mitbekommt.

Mittel zum Zweck: (Hinter-)Türen offenhalten

Ein Rootkit ist meistens kein Schadprogramm im eigentlichen Sinn, sondern hilft anderer Malware sich vor dem Antivirus Programme zu verstecken. Sie verdecken die Aktivitäten der anderen Malware, um Schaden anzurichten z. B.

- … befähigt einen Keylogger die Passwörter des Nutzers aufzunehmen. Der Hacker kann sich jetzt in alle Accounts des Opfers einloggen

- … ermöglicht der Ransomware über mehrere Tage hinweg die gesamte Festplatte zu verschlüsseln. Am Ende der Verschlüsselung fordert die Malware den Nutzer auf einen Betrag X zu zahlen.

- … gibt einem Kryptominer die notwendigen Ressourcen, um Bitcoins zu schürfen.

- …ermöglicht einen geplanten Denial of Service Angriffe. Die Hacker verteilen eine Rootkit auf möglichst vielen verschiedenen Computer unbemerkt. Sobald der Hacker 10.000 Computer komplementieren konnten, sendet er an alle diese Rechner einen Befehlt, dass diese ein Ziel mit sinnlosen Anfragen überschütten sollen, bis das Ziel wegen Überlastung ausfällt

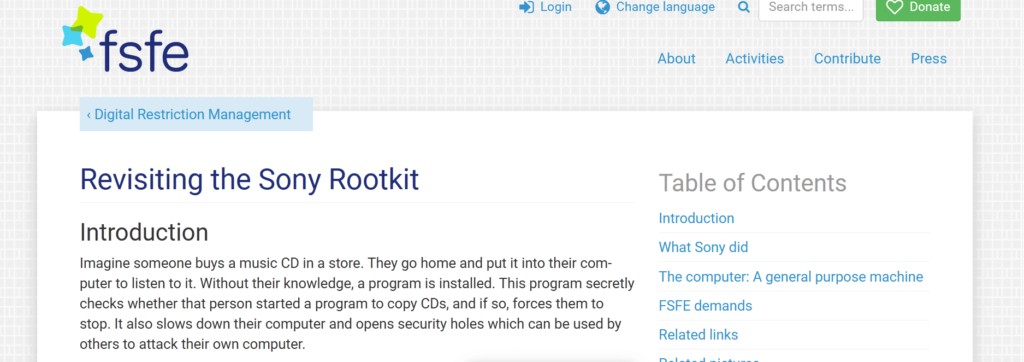

Rootkits in der Vergangenheit + Auswirkungen

Der Erfinder von dem Programm RootkitRevealer (Mark Russinovich) hat ein Rootkit zufällig auf seinen Computer entdeckt. Das Rootkit stammt von einem Sony-Musik-Player. Mit diesem Fund löste Mark einen Skandal in 2005 aus.

Der Konzern wollte neben einen Kopierschutz, die Hörgewohnheiten ausspionieren und für eigene Zwecke nutzen. Die CD war nicht kopierbar, weil das Rootkit den Kopiervorgang bei einer Sony-CD immer unterbunden hat.

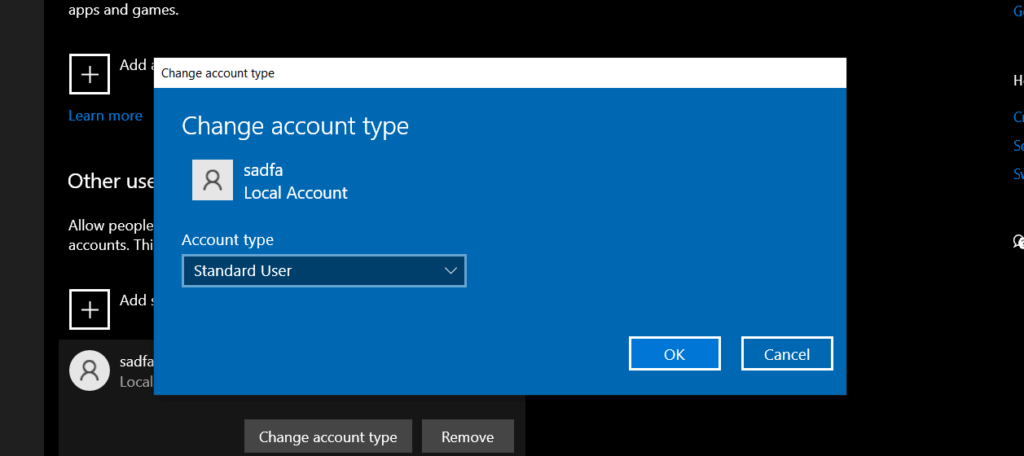

Rootkit-Grundlage: Berechtigungen im Computer

Ein Rootkit nutzt das Berechtigungskonzept von Windows aus. Sie versuchen die höchsten Rechte in einem Betriebssystem zu erhalten, um den Computer zu kontrollieren.

Nutzertypen

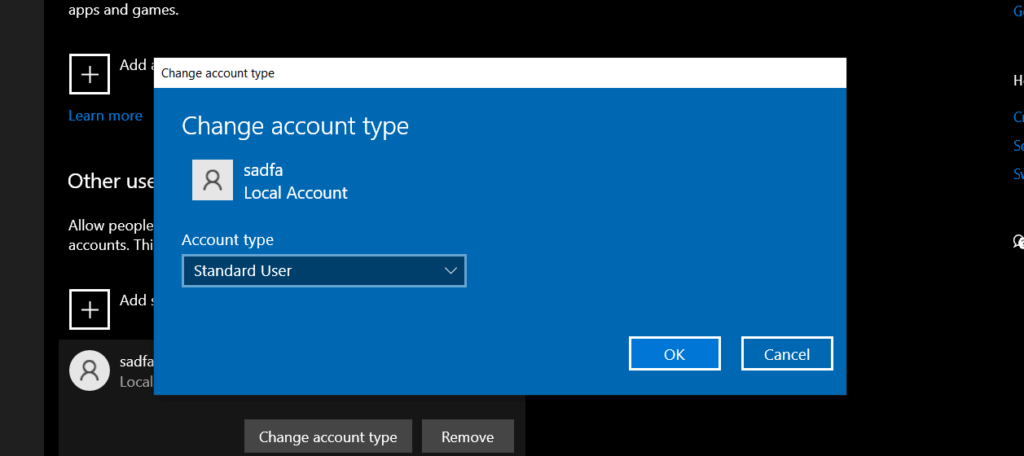

Windows stellt zwei Nutzertypen zu Verfügung:

- Windows-Nutzer: Dieser Nutzertyp kann seine persönlichen Dateien lesen und schreiben. Der Nutzer kann (portable) Anwendungen installieren, die keinen Schaden anrichten können z. B. Browser, Text-Editor usw.

- Windows-Admins: Dieser Nutzertyp hat die höchsten Berechtigungen. Dieser kann auf Dateien zugreifen und jegliche Programme installieren. (andere Namen: SuperAdmin, Root, Superuser)

Anwendungen

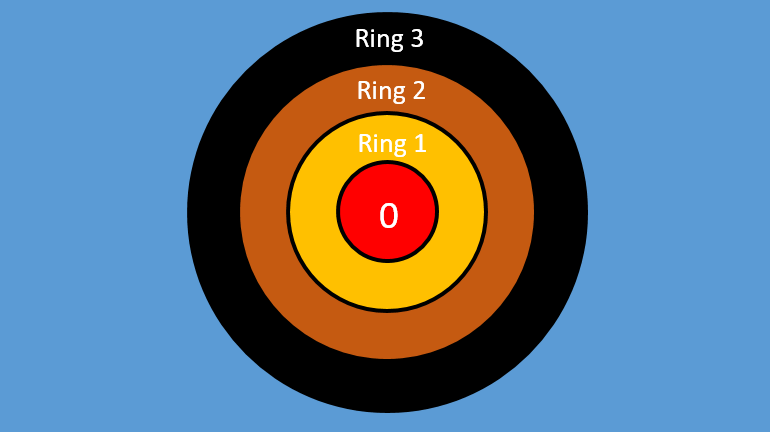

Windows berechtigt nicht nur die Nutzer, sondern verwaltet auch die Berechtigung der Programme. Das Betriebssystem unterteilt die Berechtigungen der Programme in 3 Ringe und den Kern (Ring 0):

- Ring 3: Jedes normale nicht privilegierte Programm hat diese Berechtigung (fast alle Programme).

- Ring 2: Nur privilegierte Programme haben einen Lese- und Schreibzugriff

- Ring 1: Ring 1 Berechtigungen haben spezielle Emulationsprogramme wie eine virtuelle Maschine (Hypervisor).

- Ring 0: Der letzte Ring hat die meisten Berechtigungen. Programme mit Ring-0-Berechtigungen sind ein Teil des Betriebssystems oder ein Treiber von z. B. einer Tastatur aus.

Eigenes Rootkit programmieren … leichter als gedacht

Wie kann ich ein Rootkit programmieren? Rootkits kannst Du mit C / C++ programmieren. Zusätzlich brauchst Du für das funktionierende Rootkit Erfahrung üer

- Exploit-Suche z. B. geleakten Code auf Schwachstellen untersuchen.

- Exploit-Programmierung (Wie kann ich die Schwachstelle ausnutzen)

- Windows interne Prozesse z. B. Dienste / Service / Hintergrundprozesse

Du versuchst z. B. einen Treiber für eine Tastatur zu schreiben, welche Du am Ende mit einem gestohlenen oder unabsichtlich veröffentlichten Zertifikat signierst (z. B. von Microsoft).

Erkennung von Rootkits (infizierter Rechner)

Der Sinn und Zweck eines Rootkits ist, dass diese unentdeckt bleiben. Computer Spezialisten könnten Rootkits anhand verschiedener Hinweise erkennen:

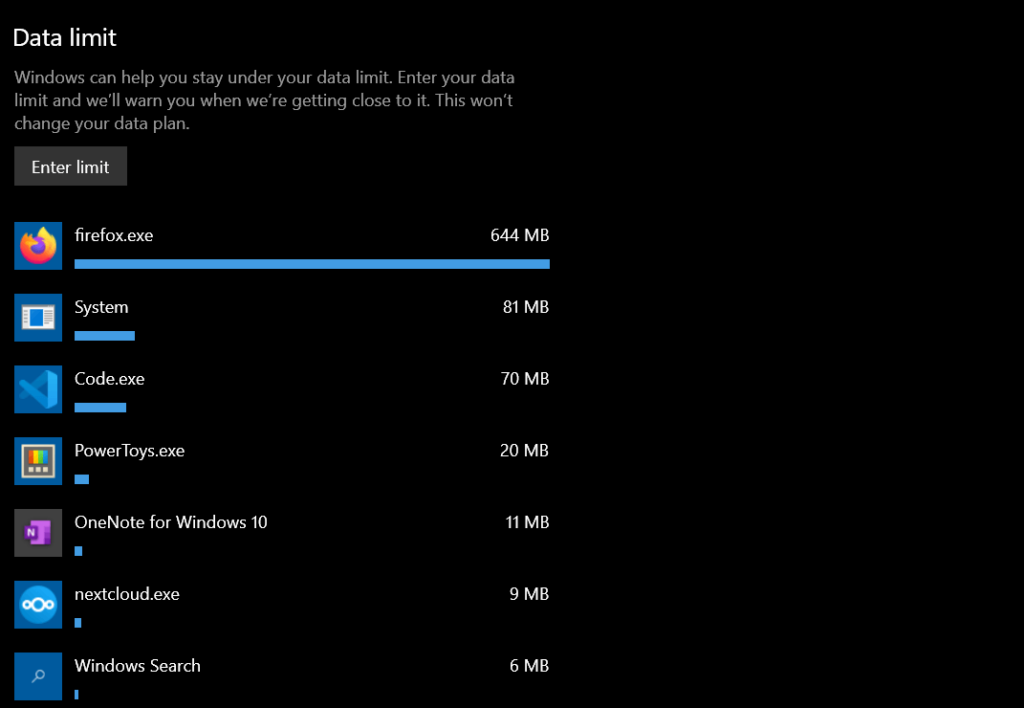

- Der Computer verhält sich ungewöhnlich: Terminal Fenster erscheinen kurze Zeit auf dem Desktop oder der Computer läuft langsamer als sonst.

- Netzwerk-Verkehr: Der Router erhält TCP/IP-Anfragen von dem Computer, ohne dass der Nutzer eine Quelle findet z. B. ein Windows Update Prozess, ein laufendes Video, ein Download …

- Unbekannte Hintergrundprozesse: Das Rootkit selbst siehst Du nicht in dem Task Manager – aber das Rootkit kann Prozesse mit Administrator-Rechten starten. Diese können den eigentlichen Schaden wie z. B. Dateien löschen oder verschlüsseln anrichten.

- Live-CD-Antivirus: Das Betriebssystem ist blind für seine eigenen Rootkits – aber eine Live CD / USB-Stick nicht! Ein zweites Betriebssystem kann die komplette Festplatte nach Rootkits durchsuchen, wofür das Betriebssystem nicht in der Lage ist.

Effektive Prävention vor Rootkits (Schutz)

Weil Rootkits so schwer zu erkennen sind, solltest Du die folgenden Tipps beachten, damit Du nicht unabsichtlich eine Rootkit auf Deinen Computer lädst.

Downloads

Du downloadest eine Software, die im ersten Moment harmlos aussieht und funktioniert. Bei der Installation hast Du nicht nur die „gute“ Software, sondern auf das Rootkit installiert. Achte darauf, was du herunterlädst und bevorzuge Open Source Software, weil diese seltener mit Rootkit kommt.

Bloatware

Manche Hersteller spielen von Beginn an auf den Computer ein Rootkit ein, weil die zuständigen Behörden das Rootkit wollen (NSA). Informiere Dich vor dem Kauf eines Geräts, ob in der Vergangenheit der Hersteller mit solchen Fällen belastet ist.

Anhänge in E-Mails

Du bist unachtsam und öffnest einen Anhang einer E-Mail. Das Word-Makro lädt das Rootkit auf Deinen Rechner herunter und installiert sich. Öffne keine Anhänge von Personen, die Du nicht kennst oder von den Du keinen Anhang erwartest.

Plug-and-Play Geräte

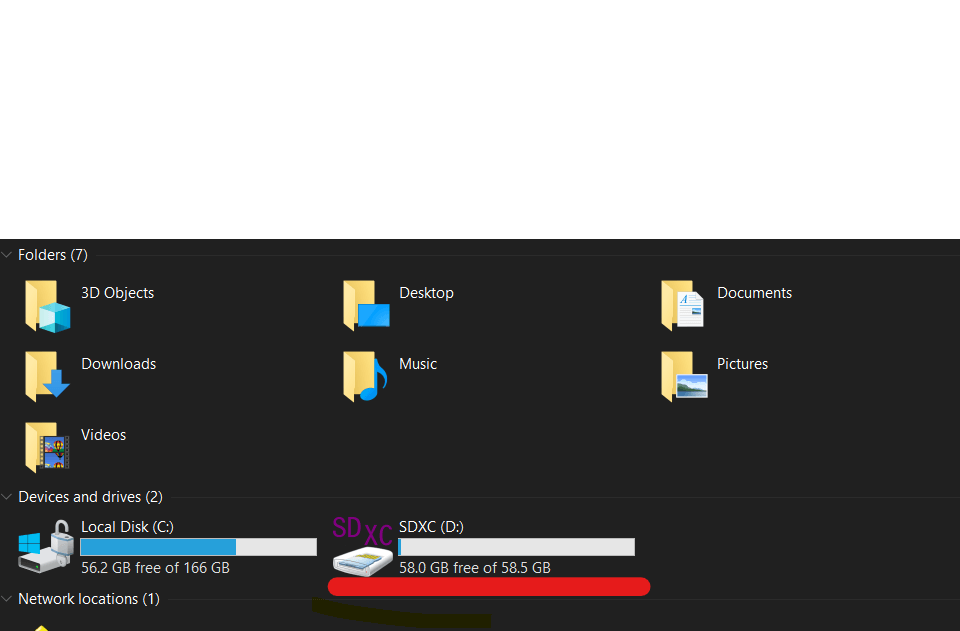

Windows bieten eine Funktion zur bequemen Nutzung von Medien – Plug-and-play. Du legst eine CD in Deinen Computer ein und Windows führt automatisch eine festgelegte primäre Aktion aus.

- Musik abspielen

- Film starten

- Ordner öffnen

- …oder ein Rootkit installieren.

Stecke keine USB-Sticks in Deinen Rechner, solange Du nicht 100 % den Ursprung kennst

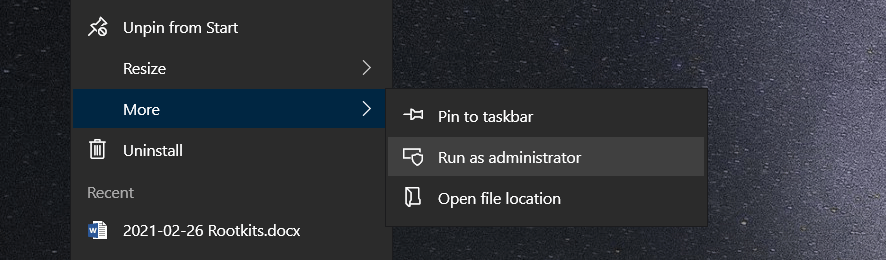

Admin Account – nicht als Standard

Viele Windows Nutzer nutzen tagtäglich einen Admin-Account, obwohl das für die meisten Arbeiten wie…

- Mails schreiben

- Office nutzen

- Multimedia konsumieren

…nicht notwendig ist. Verwende den Windows Nutzer Account für die tägliche Arbeit.

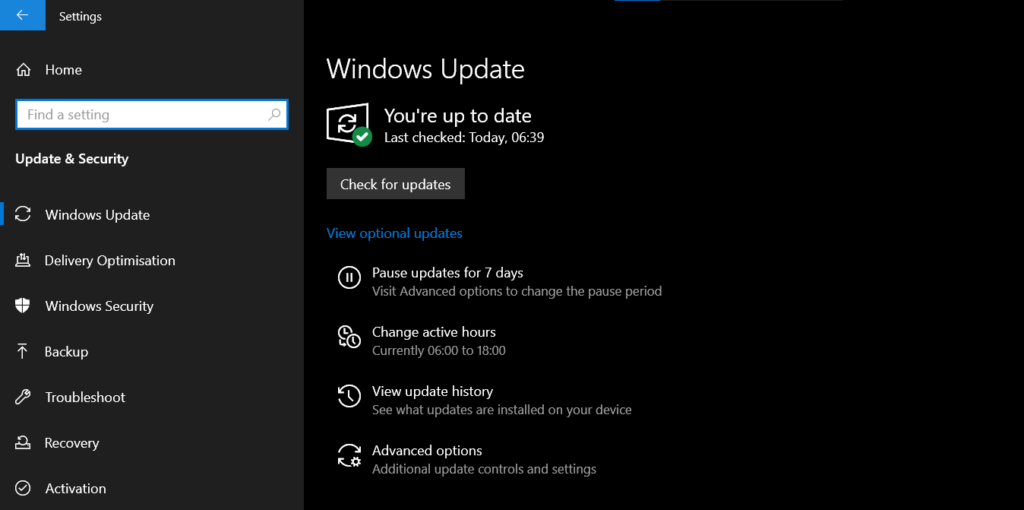

Updateprozesse von Herstellern

Selbst über Updateprozesse von legitimierten Herstellern können sich Rootkits einschleichen, wenn diese kompromittieren wurden.