Du brauchst ein Wireshark Tutorial?

Was bedeuten die Datenpakete im Netzwerk?

Das Hacking-Tool Wireshark übersetzt die Codierung in lesbare Bestandteile, die Dir dieses Tutorial näher bringt.

Passwörter mit Wireshark auslesen

Der Wireshark Netzwerk Sniffer ist ein Netzwerk-Analyse-Tool, mit dem der Netzwerk-Administrator einen tiefen Einblick in die Aktivität im Netzwerk erhält. Dieses Tutorial soll Dir stückweise erklären, was Du aus einen Ethernet-Frame (Dateipaket des Internets) herauslesen kannst.

Um das Tutorial anschaulicher zu gestalten, nutze ich als Beispiel die Netzwerk-Aktivität des WordPress-Editor-Refreshers.

Was ist Wireshark?

Wireshark ist ein Netzwerk-Sniffer.

Sniffen bedeutet so viel wie „Überwachen“, „Untersuchen“ oder „Spionieren“. Wireshark zeichnet jedes Internet-Paket (egal welches Protokoll oder Größe auf), die an Dein Ethernetanschluss gelangt. Netzwerk-Protokolle sind z. B.

- ICMP – Fehlermeldungen im Netzwerk austauschen

- UDP – Schnelle Pakete für Video und Audio(Streaming)

- TCP – HTML-Webseiten

- RDP – Remote Desktop Protokoll für die Übertragung von Bildschirmen

- ARP – Address Resolution Protokoll für die Auflösung der MAC am Router

- NTP – Zeitsynchronisierung

- usw.

Die Protokolle sind notwendig, sodass der Empfänger die Nutzdaten versteht und die Kommunikation einheitlich und plattformunabhängig funktioniert.

Wireshark Grundlagen: ISO / OSI erklärt

Frame: Die Päckchen aus 0en und 1en

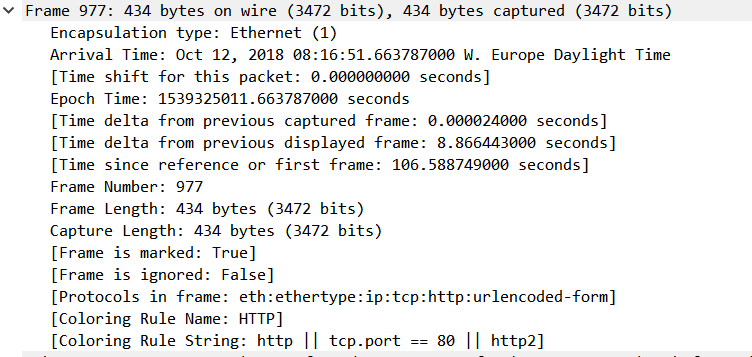

Wenn Du Dir ein Ethernet-Frame in Wireshark ansiehst, siehst Du den folgenden Text:

(Bild oben) Wir sehen uns die Ebene 2 des OSI-Models an: Die Registerkarte Frame zeigt Informationen über das Datenpaket an, welches über die Leitung gelaufen ist. Der Encapulation Type ist die Art des „Pakets“, welches der PC empfangen hat.

Der Empfänger erkennt mit der Frame Nummer das Frame wieder. Das Protokoll beinhaltet neben diesen Informationen auch die Größe des Pakets (Frame Length) und die beinhaltende Größe (Capture Length)

Die Protokolle sind im Frames wie z. B. IP, TCP, HTTP und urlencoded-form enthalten. Die Typen des Anwendungsschicht-Protokolls visualisiert Wireshark mit verschiedenen Farben: Grün bedeutet, dass ein HTTP-Protokoll vorliegt (HTTP Port 80).

Die physische MAC-Adresse aus dem Screenshot weist darauf hin, dass der Empfänger und der Sender ein Asus Motherboard besitzen muss (genauer: BaseBoard Manufactur ASUSTeK COMPUTER INC.)

Steffen Lippke

Die ersten drei Oktetten der MAC-Adresse sind reserviert für den Hersteller (Organizationally Unique Identifier) und die letzten drei Oktetten sind für den Network Interface Controller reserviert.

IP – Die Etagennummer Deines PCs

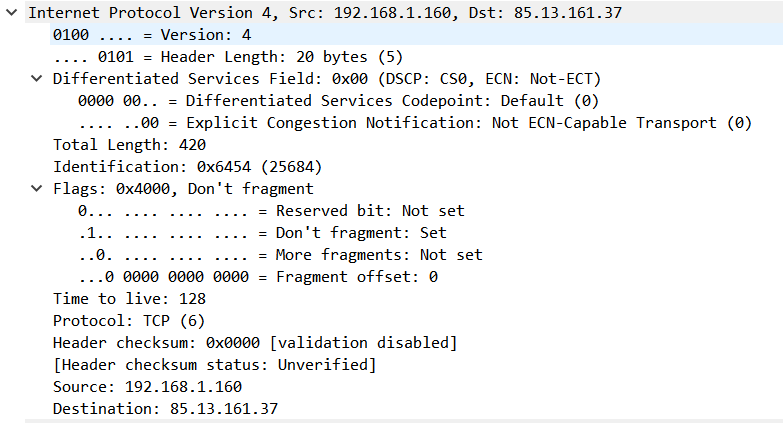

Dieses Frame verwendet die veraltete Version 4 des Internets-Protokolls (IP):

Die Version 4 ist an ihrem Limit der verfügbaren Adressen angekommen (4,2 Mrd. Adressen). Zu Beginn der IP-Vergabe haben einige Organisationen riesige Adressräume erhalten, die damit „verschwendet“ wurden. Die Version 6 nutzt stattdessen die längeren 128-Bit-Adressen, welche einen größeren Adressraum ermöglichen.

Die Zahl für Time To Live gibt die Anzahl der Router (Hops oder in Sekunden), die ein IP-Paket durchlaufen darf. Wenn die Time To Live bei 0 angekommen ist, löscht sich das Paket. Die Header Checksum ist eine Prüfsumme, mit der die Netzwerkkarte die korrekte Übertragung des IP-Kopfs verifizieren kann.

Die Quell- und Ziel-IP-Adresse (der Empfänger und Sender) sind in dem Feld Source und Destination angegeben.

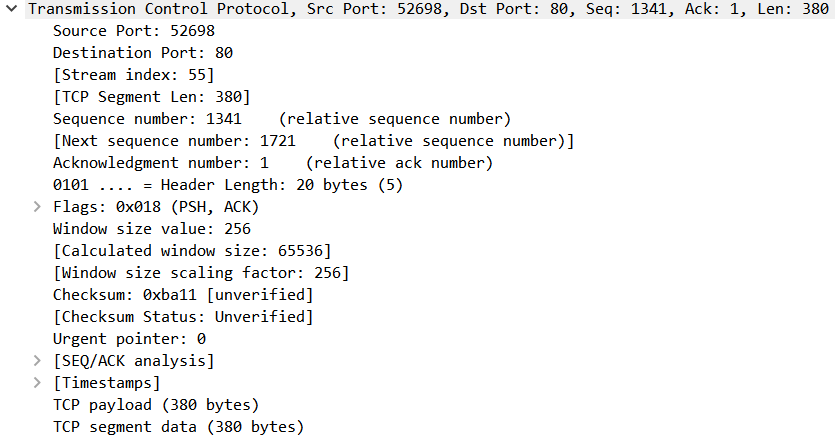

TCP – achtet auf Vollständigkeit, Reihenfolge und Richtigkeit

Das TCP enthält Funktionen, die zur …

- Sicherheit

- Integrität

- Verlässlichkeit

… der Übertragung dienen. Das TCP beginnt mit den Port-Nummern (vgl. mit einem Haus mit mehreren Haustüren) und die Sequenznummern des TCP-Pakets.

Der Sender splitte ein Frame in viele Stücke (Sequenzen).

Um diese richtig zuzuordnen, muss der Empfänger die TCP-Pakete nach der Reihenfolge der Sequenznummer zusammensetzen. Das TCP-Paket bestätigt den Empfang eines Pakets mit dem Piggy-Backing (Acknowledgement Number) von dem Empfänger.

Um zu überprüfen, ob der Empfänger das Frame korrekt erhalten hat, überprüft eine Checksum das Paket (ähnlich eines Hash-Werts) auf die Richtigkeit.

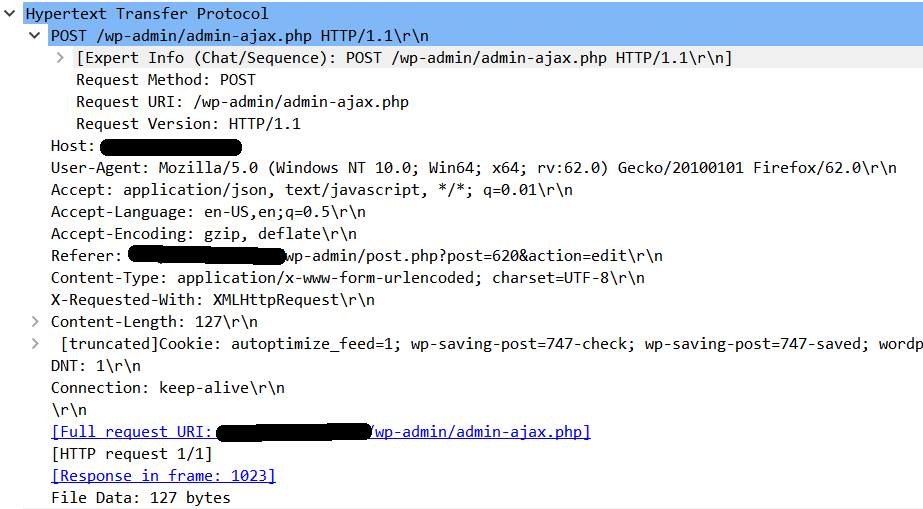

HTTP – Oh! Der Nutzer sieht was

Das HTTP-Protokoll ist Teil der Anwendungsschicht des ISO / OSI-Models.

Diese Anfrage zeigt einen POST-Request. Der Browser sendet Formulardaten zum Server. Die admin-ajax.php verarbeitet die Daten auf dem Server.

Unter Host findest Du den aufgerufenen DNS-Server. Das User-Agent-Feld beinhaltet die wesentlichen Informationen über den verwendeten Browser, der die Anfrage gestellt hat.

Die Übermittlung des Browsers ist wichtig, damit der Server bei einem alten Internet Explorer eine Webseite ohne JavaScript übertragen sollte. Microsoft unterdrückt bei älteren Versionen von Internet Explorer die Ausführung der Client-Skript-Sprache.

Der Content-Type kündigt dem Server an, wie er die Nutzerdaten zu encodieren bzw. zu verstehen hat. Wenn diese Zeile fehlt, kann es schnell zu einem CORS-Problem kommen.

UTF-8 stellt den Zeichensatz für dieses Dokument dar. Der weitverbreitete Zeichensatz UTF-8 besteht aus bis zu vier-Byte-große Codes mit z. B. den Zeichen wie a,+,&,ö,p.

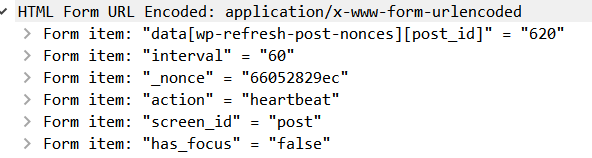

Nutzerdaten – Der goldene Kern jedes Pakets

Dieser Abschnitt zeigt die Daten eines Formulars an.

X-www-form-urlencoded ist ein MIME-Typ. Die Multi-Internet-Mail-Extensions (MIME) sind die Erweiterungen der klassischen Mail. Der Sender kann Texte, Formulare, Videos, Bilder und weitere Anhänge an eine E-Mail anhängen.

Hack IT: Passwörter sniffen

Die gezeigten Analysemöglichkeiten lassen Hackern einen Raum zum Angreifen.

Beispielsweise können Hacker Passwörter und Benutzername über HTTP auslesen. Die Passwort-Strings sind nur mit Base64 maskiert. Jeder Browser kann diese Strings umwandeln.

Steffen Lippke

Der Hacker erfährt eine Menge über die verwendeten Technologien und kann eine bekannte Sicherheitslücke an dem Opfer austesten. Der Sniffer erfährt folgendes über den Internetnutzer:

- Der Nutzer nutzt Mozilla als Firefox , …

- welches auf Windows 10 läuft

- und ein Asus-Motherboard besitzt

- ruft gerne Seite X, Y, Z gerne auf

- usw.

Sicherung: Sniffern keine Chance geben

Jeder Nutzer sollte auf eine verschlüsselte Verbindung achten. Diese ist als eine gute Sicherung gegen neugierige Sniffer. Diese können nur noch einen Salat von Zeichen erkennen, der nicht in Klartext umwandelbar ist.

Verschlüsselungen sind die Rettung

Steffen Lippke

Nutze TSL (früher SSL)!

Vermeide die Nutzung einer Banking-App über Dein Handy und verwende stattdessen Deinen Laptop / Desktop-PC mit einer eignen Internet-Anbindung, sowie eine Sandbox eines Virenschutzprogramms.

Credits

Icons made by Gregor Cresnar from www.flaticon.com is licensed by CC 3.0 BY – Icons made by dDara from www.flaticon.com is licensed by CC 3.0 BY – Icons made by Icomoon from www.flaticon.com is licensed by CC 3.0 BY –Icons made by Those Icons from www.flaticon.com is licensed by CC 3.0 BY