Einfach die Verschlüsselung erklärt? Geht das?

Wie kann ich meine Daten von dem Staat, der Gehemdiensten oder Hackern verbergen?

Dieses Tutorial erklärt Dir, wie die symmetrische und asymmetrische Verfahren Deine Daten schützen!

Starten wir!

Verschlüsselungen erklärt (RSA, AES)

Du kannst am Ende dieser Erklärung und Tutorials Deine Daten verschlüsseln und verstehst die Algorithmen in ihrer Funktion. Die erstellte Verschlüsselung verhindert, dass Kriminelle und Regierungen in Deine Privatsphäre eindringen können.

Konzept der Symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung verschlüsselt der Empfänger eine Nachricht mit einem Schlüssel (Passwort). Der Empfänger braucht den gleichen Schlüssel, um die Daten zu entschlüsseln.

Das symetrische Verfahren

- Pro

- Symmetrische Verfahren laufen effizient auf unseren Prozessoren. Du kannst mehrere Gigabyte an Daten pro Stunde verschlüsseln und Entschlüsseln. In unseren Prozessoren gibt es dafür extra „Abteilungen“, welche den Tag nichts anders mache.

- Einige Algorithmen sind so sicher, dass ein besserer Computer in 100 Jahren und ein neuer Quantencomputer mit 1000 Jahren Rechenzeit nicht entschlüsseln kann.

- Intuitiv verständlicher Algorithmus

- Contra:

- Der Schlüsseltausch, das Passwort, muss sicher abgeben werden. Du musst sicherstellen, dass beim Transfer des Schlüssels, kein Dritter diesen stehlen kann.

- Irgendwann hat der Empfänger 10.000+ Schlüssel gesammelt und muss diese verwalteten. Das macht kein Spaß

Bekannte kryptografische Verfahren: Caesar Chiffre, Advanced Encryption Standard (AES)

Konzept der Asymmetrische Verschlüsselung

Ein asymmetrisches Verfahren ist nicht intuitiv verständlich, aber löst viele der Herausforderungen von einer symmetrischen Verschlüsselung. Folgende 4 Schritte sind notwendig:

- Jeder Computer-Nutzer hat zwei Schlüssel: einen privaten und einen öffentlichen Schlüssel.

- Diese Schlüssel hängen mathematisch zusammen – aber sie lassen sich nicht „ohne weiteres“ auf Basis des anderen Schlüssels berechnen (siehe unten).

- Deinen privaten Schlüssel darfst Du nie verlieren und nie gestohlen bekommen. Du musst sicher sein, dass nur Du den Schlüssel kennst.

- Dein öffentlicher Schlüssel soll jedem bekannt sein, der mit Dir in Kontakt treten will.

Ablauf der asymmetrischen Verschlüsselung:

1. Der Sender verschlüsselt mit einem ÖFFENTLICHEN Schlüssel vom Empfänger die Nachricht.

Das asymmetrische Verfahren

2. Der Empfänger entschlüsselt mit seinem PRIVATEN Schlüssel die erhaltene Nachricht.

Ein Hacker kann nicht mit dem ÖFFENTLICHEN Schlüssel des Empfängers die abgehörte Nachricht entschlüsseln, weil jeder Schlüssel entweder nur entschlüsseln oder verschlüsseln kann.

- Pro:

- Du musst den Schlüssel nicht mehr über einen sicheren Kanal übertragen.

- Kein Schlüsselmanagement mehr notwendig. Du musst nur noch einen Schlüssel verwalten.

- Contra:

- Der Algorithmus ist langsam und für große Datenmengen nicht praktikabel

- Quantencomputer mit genügend Qubits können den Algorithmus knacken. Forscher haben sich mit der Post Quantenkryptographie bereits Lösungen gefunden.

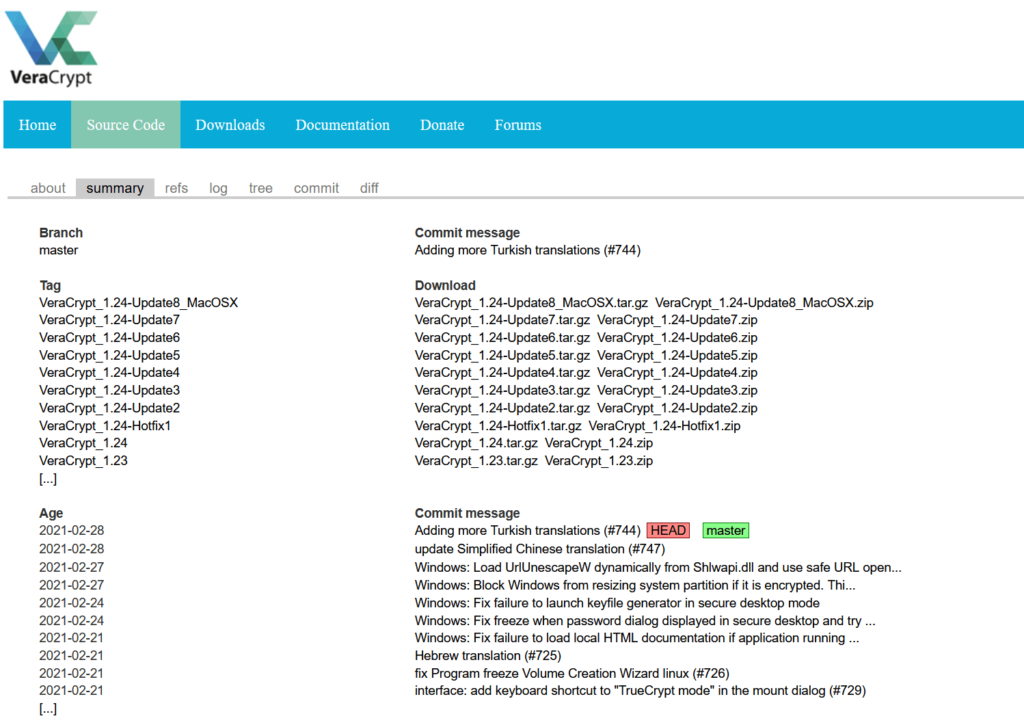

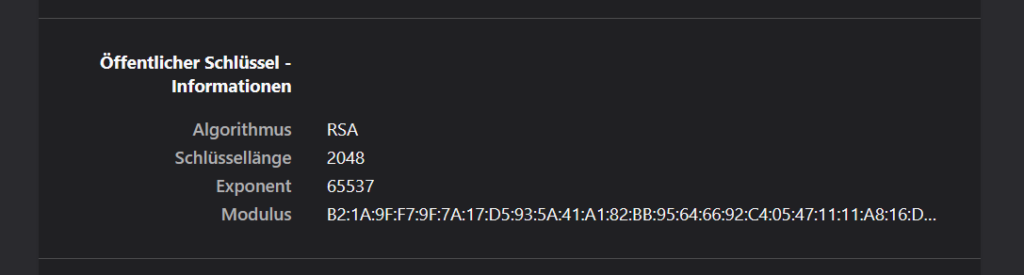

Kryptografische Verfahren: RSA (Rivest–Shamir–Adleman) 1979

RSA Verschlüsselungsverfahren erklärt

RSA ist nur sicher wie die erstellten zwei Schlüssel.

Die Schlüssel hängen mathematisch so zusammen, dass diese sich umkehren. Zugleich ermöglicht RSA, dass ein Krimineller aus dem öffentlichen Schlüssel nur mit sehr, sehr viel Rechenleistung (Erraten) den privaten Schlüssel errechnen kann.

Generierung der RSA-Schlüsselpaare

Das vereinfachte Rezept zur Generierung eines Schlüsselpaars sieht wie folgt aus:

- Wähle zwei Primzahlen z.B.

11, 13, 17, 19, 21 - Berechne die Eulersche Zahl

E(q,n) = (q-1)(n-1) = (11-1)(13-1)= 120 - Suche eine Zahl, die kein Teiler von

120ist z.B.23 - Berechne den größten gemeinsamen Teiler (ggT) von 21 und 120, der gleich 1 gesetzt ist:

ggT(120,23) = 1 - So erhält man die Schlüssel ö(ffenlich) und p(rivat):

120 * ö + 23 * p = ggT(23,120) = 1

Das Ergebnis ist p = 47 (PRIVATER Schlüssel) und für ö = -9 (ÖFFENTLICHER Schlüssel), welchen für die Verschlüsselung brauchen.

Zum Verschlüsseln nehmen wir unsere Nachricht. Jeder Buchstabe stellt der Computer als eine Zahl dar. Diese ist keine Dezimalzahl, sondern eine lange Kette an 0en und 1en, die im Binär-Code eine Zahl im Zehnersystem darstellt.

Die zu verschlüsselnde Zahl nutzt den öffentlichen Schlüssel im Exponenten und dann modulo n

(ZahlZumVerschlüsseln)^(ÖffentlicherSchlüssel) % n

45 hoch 47 Modulo 120

Die Modulo Operation ist das Teilen mit Rest (auch bekannt als mod / %). Die inverse Zahl (Privater Schlüssel) entschlüsselt wieder:

(VerschlüsselteZahl)^(PrivaterSchlüssel) % n

Die Sicherheit von der Verschlüsselung mit dem RSA-Algorithmus steigt mit der Größe der gewählten Primzahlen in Schritt 1. Kryptologen geben die Größe der Zahl in Bit an.

1028-Bit Verschlüsselung = 1028 Bit lange Primzahl

RSA Sicherheit – Vertrauen oder nicht?

Gib mir das größte Rechenzentrum der Welt und 1 Million Jahre … dann kann ich die mit RSA verschlüsselte Nachricht knacken oder schenk mir einen funktionierenden Quantencomputer!

Das Ziel ist es von dem öffentlichen (-9) auf den privaten Schlüssel (47) mit einer Faktorisierung von n zu kommen.

RSA in Zunkunft Sicher?

Der RSA-Algorithmus ist nicht sicher. Auf dem privaten Schlüssel kann der Angreifer durch eine Faktorisierung kommen. Bei einer 4096-Bit Verschlüsselung braucht der Angreifer tausende von Jahre. Der Aufwand lohnt sich wirtschaftlich nicht und ist nicht zeitnah möglich.

Die Faktorisierungs-Algorithmen sind rechenintensiv für normale Computer. Der Hacker kann auf einem Quantencomputer über die Anwendung des Shor-Algorithmus, der nur auf einen Quantencomputer läuft, den PRIVATEN Schlüssel errechnen.

Die Kryptografen denken bereits weiter und haben Post-Quanten-Verschlüsselungen entworfen, die auf normalen Computern laufen – aber nicht von Quantencomputer geknackt werden können.

Sicherung: Deine Daten. Bleiben Deine Daten.

Am besten ist es immer noch alle Dateien auf seinen Rechner zu belassen und diese keinem Hoster anzuvertrauen. Kaufe Dir am besten einen kleinen Server / NAS-Laufwerk (max. 100 € je nach Daten) auf der Du Deine eigene Cloud hosten kannst.

Eine Nextcloud-Installation betreibt den NAS-Server kostenlos. Du kannst über die Cloud Termine, Aufgaben und Kontakte synchronisieren. Das funktioniert über den WebDAV-Standard.

WebDav als Web-based Distributed Authoring and Versioning überträgt Dateien und versioniert diese. WebDav ist das technische Fundament für CalDav, die Kalender-Synchronisation, und CardDav, die Kontakt-Synchronisation.

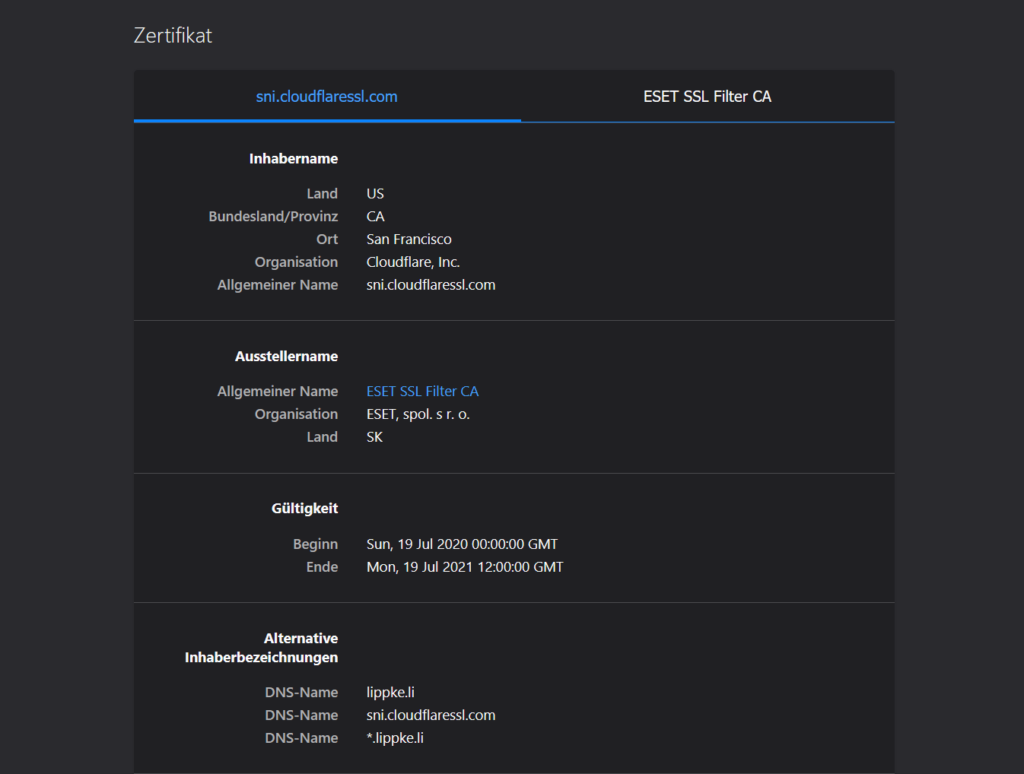

Secure Socket Layer (SSL) zur Transport Layer Securty (TLS)

SSL ist ein veraltetes Verschlüsselungsprotokoll, welches mit einem hybriden Verfahren arbeitet.

Eine hybride Verschlüsselung nutzt eine asymmetrische Verschlüsselung, um einen symmetrischen Verschlüsselungs-Schlüssel vom Sender zum Empfänger zu senden. Der Rest der Nachricht wird symmetrisch verschlüsselt, weil diese Methode Zeit spart und weniger rechenintensiv ist.

Das Beste aus beiden Welten

Aus dem Wildwuchs SSL wurde im Jahr 1990 der Standard Transport Layer Security (TLS). Jeder kennt bereits das grüne Schloss neben der URL im Browser. Im Jahr 2019 experimentierten die Browser-Hersteller mit der Einblendung des Unternehmensnamens in der URL-Leiste über die Extended-Validation-Zertifikate. Die Unternehmensnamen entfernten die Browser-Hersteller wieder, weil diese eine zu geringe Wirksamkeit zeigten.

7 Schritt Tutorial – Verschlüsseln mit Windows

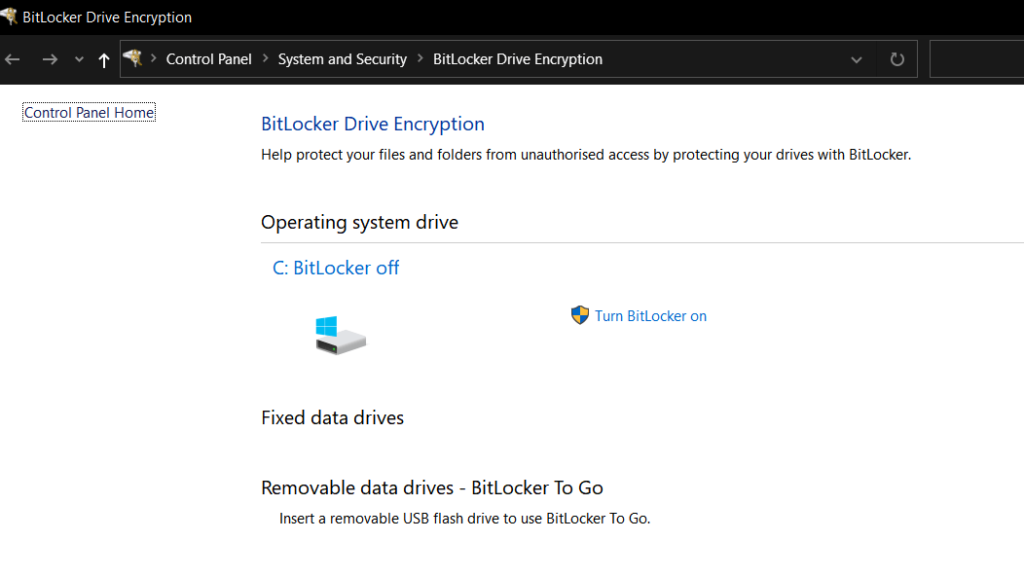

Die Software Bitlocker ist ein kommerzielles Verschlüsselungsprogramm, welche Microsoft standardmäßig bei der Pro und Ultimate Versionen mitliefert. Mit dieser Software kann jeder einfach seine Festplatte verschlüsseln, sodass ein Dritte diese nicht einfach ausbauen und auslesen kann.

Das Programm ist erreichbar unter …

- Systemsteuerungen > System und Sicherheit > Bitlocker Verschlüsselung

- Gebe ein numerisches Passwort ein

- Warte, bis die Verschlüsselung fertig ist.

- Sichere Dir den Wiederherstellungscode in einem Backup oder drucke diese aus und lege Dir diesen in den Tresor

- Starte Deinen Computer neu

- Vor dem Boot-Vorgang sollte ein blauer Bildschirm mit Bitlocker erscheinen

- Geben das gesetzte Passwort ein

Die Software Bitlocker kann nicht nur interne Festplatten verschlüsseln, sondern auch per Bitlocker To Go USB-Sticks und andere externe Speichermedien.

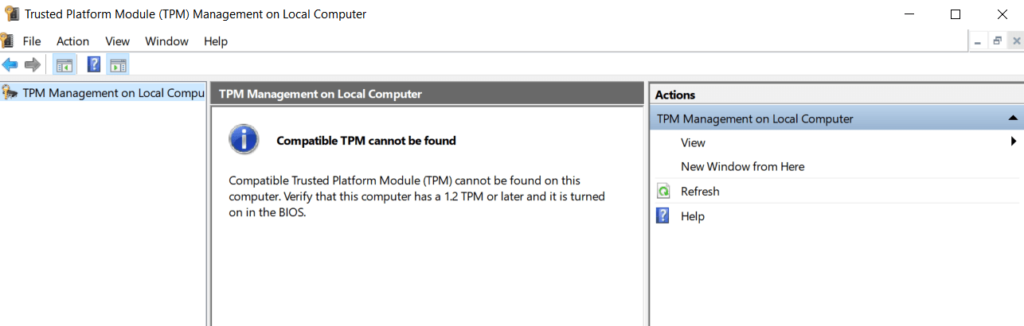

Die Festplatte ist nicht entschlüsselbar außerhalb des PCs, da diese mit einem TPM-Chip auf dem Mainboard verkettet ist. Nur in der Umgebung des TPM-Chips kann der Nutzer die Festplatte mit einem Passwort dekodieren

Bei modernen Laptops verwendet der PC den TPM Chip, um den Bitlocker Key dort zu speichern. Du musst Dir kein Passwort mehr merken. Wenn der Chip oder die Festplatte stirbt, sind alle Daten weg.

Credits

Icons made by Gregor Cresnar from www.flaticon.com is licensed by CC 3.0 BY – Icons made by dDara from www.flaticon.com is licensed by CC 3.0 BY – Icons made by Icomoon from www.flaticon.com is licensed by CC 3.0 BY –Icons made by Those Icons from www.flaticon.com is licensed by CC 3.0 BY –Icons made by Smashicons from www.flaticon.com is licensed by CC 3.0 BY -Icons made by Freepik from www.flaticon.com is licensed by CC 3.0 BY