Was ist Hacking? Wer sind Hacker?

Dieser Beitrag gibt Dir eine schnelle Übersicht über das Thema ohne viel Fachchinesisch.

Beginnen wir!

Hacking Definition

Das Wort Hacking hat in Deutschland zwei Bedeutungen:

Definition aus der Alltagssprache:

Hacking ist das illegale Eindringen in Computer und das damit verbundene Löschen, Unterdrücken und Abfragen von Daten.

Steffen Lippke

Ursprüngliche Definition:

Hacking ist eine Tätigkeit, bei der der Hacker versucht, mit Technik auf experimentelle Art und Weise etwas Kreatives und Originelles zu schaffen (auf freiwilliger Basis).

Steffen Lippke

Im Alltag meinen wir mit Hacking die Tätigkeit die man ausführt, um sich den Zugang zu verschlüsselten Computer-Systemen (auf einen illegalen Weg) zu verschaffen.

Mit Hacken willst Du Dir …

- … den Zugang zu dem Instagram-Account des Partners verschaffen.

- … auf Facebook 10.000 weitere Freunde generieren.

- … sich 1.000.000 € auf sein eigenes Bankkonto überweisen.

- … den Aktienkurs für das gekaufte Unternehmen beeinflussen.

- … an geheime Informationen kommen, die normalerweise der Öffentlichkeit verschlossen bleiben.

- … das Stromnetz ausschalten.

- … usw.

Vorab: Ja mit Hacking sind alle oben genannten Szenarios möglich. Einige Hacker haben solche Hacks erfolgreich durchgeführt. Wenn Du erfahren willst, wie Du Hacker wirst, dann lese mein Hacking-lernen-Tutorial durch.

Steffen Lippke

Ursprungs-Definition Hacking

Der Chaos Computer Club vereint Hackern und Computer-Interessierten in Deutschland, der sich für Netzneutralität und Sicherheit im Internet einsetzt.

Dort arbeiten Hacker zusammen, die kreativ und experimentell mit Technik (nicht nur am Computer) arbeiten. Der Gründer des CCCs Wau Holland definiert Hacker so: „Ein Hacker ist jemand, der versucht einen Weg zu finden, wie man mit einer Kaffeemaschine Toast zubereiten kann“.

Hacking bedeutet im ursprünglichen Sinn …

- … aus einem Wecker und einem Ein-Platinen-Computer eine Alarmanlage zu bauen

- … mit Mate-Flaschen und Lichtern eine Display-Wand zu bauen

- … sich Sci-Fi-Utopien auszudenken

- … eine App programmieren für einen Umwelt-Zweck

- … kleine Roboter aus Elektro-Schrott tüfteln

- … mit eine CNC-Fräse aus Holz coole Figuren machen

Das Hacking beschränkt sich nicht nur auf Code und Tastatur-Getippe.

Manche Hacker bauen mit echter Hardware, andere mit Software und wieder andere bauen aus einer Herdplatte einen Kaffeetassen-Warm-Halter. Die Möglichkeiten sind unbegrenzt.

Ist Hacking illegal?

Der Hacker kann nach der Alltagssprachen Definition für oder gegen den Willen anderer Personen arbeiten.

Die Hacking Tools sind vergleichbar mit einem scharfen Küchenmesser:

Entweder kocht ein Gourmet-Koch ein vorzügliches Gericht mit der Nutzung des Messers.

Steffen Lippke

… oder ….

Der Koch lauert seinen Gästen auf, nutzt das scharfe Messer als Waffe und ersticht diese.

Das scharfe Messer entspricht dem Hacking Tool für einen Hacker. Er kann Unternehmen unterstützen sichere und stabile Software zu entwickeln (Positiver Effekt, gutmütiger Wille).

… oder …

Der Hacker nutzt das Hacking Tool gegen ein Unternehmen und führt einen „digitalen Mord“, eine echte Straftat durch:

Er veröffentlicht geklaute Kundendaten, stellt Patente online, zerstört Hardware, Software und Daten des Unternehmens, sodass das Unternehmen insolvent gehen muss (Negativer Effekt, schlechter Wille).

Was für Hacker gibt es? – 4 Hacker Typen

Black Hat Hacker – Der Stereotyp aus dem Film

In Hollywood-Filmen erscheinen Black Hat Hacker als Informatik-Studenten, die in einem abgedunkelten Raum mit 5 Monitoren, 3 Tastaturen und dutzende Pizza-Kartons auf dem Boden sitzen.

In der Realität findest Du solche Stereotypen, diese sind aber die Minderheit. Die erfolgreichen Black Hats haben viel digitales Geld erbeutet: Mit Ihrer Bitcoin-Millionen und eine Jacht schippern sie in der Karibik umher und leben unter dem Radar.

Die Black Hats erpressen Unternehmen wie Amazon, PayPal und Google, stehlen Geld und oder richten Software- und Hardware-Schaden an. Black Hats Hacker agieren illegal und riskieren eine Gefängnisstrafe.

White Hat Hacker – Top-Performer mit Top-Gehalt

White Hat Hacker zeigen Freude beim Hacken von Webseiten, Apps und Programmen. Sie helfen Unternehmen und Personen alle mögliche Software-Fehler in Ihrer Software zu finden.

Die IT-Profis bekommen für diese Dienstleistung ein gutes Gehalt, sodass die Bug-Bounty-Programme Hackern LEGAL zu Millionären gemacht haben. White Hat Hacker arbeiten angestellt bei IT-Sicherheitsberatungsunternehmen, in Cybersecurity Emergency Respone Teams in großen Unternehmen oder als Selbstständige, die mehrere hundert Euro pro Stunde an Vergütung bekommen.

Grey Hat Hackers – So lala

Gray Hat Hacker publizieren (un)absichtlich ihre gefundenen Vulnerabilitäten aus bekannten Betriebssysteme und beliebter Software in den sozialen Medien.

Ein böser Black Hat Hacker können die Schwachstellen ausnutzen und über diesen Tipp viel Schaden anrichten. Das betroffene Unternehmen muss die Schwachstelle schnell schließen, um das Risiko eines Black-Hats-Hacks zu reduzieren.

Script Kiddies – Kinder aus Rand und Band

Die Script-Kiddies sind minderjährige Kinder, die zu Hause ein Hacking Tool im Internet finden. Die Kinder greifen (un)bewusst Unternehmen oder eine Privatperson an. Sie bringen Ihre Opfer (Verwandte, Kameraden, Eltern) gezielt zu Weißglut und begehen ECHTE Straftaten, wofür die Eltern zu einer Freiheitsstrafe büßen müssen.

Die Kinder nutzen die Tools nur mit Halbwissen, sodass die Polizei und Cyber-Professionals die Skript-Kiddies zurückverfolgen können.

Die bekanntesten Hacking-Typen

- Software: Malware wie Trojaner und Viren

- Server- / Webseiten: Unternehmens-Datenbanken komprementieren oder das Lahmlegen von Servern

- Social Hacking: Mit Überzeugungskraft zu Passwörtern kommen [nicht-technisches Hacking]

Angriffspunkte zum Computer-Hacking

- Hardware / Mikrocontroller: Wenn Hacker die Mikrocontroller lahmlegt, kann eine Malware neben den Datenverlust ein physischer Schaden mit Brandgefahr verursachen. Für diese Form der Hackings braucht der Hacker physischen Zugriff auf dem Computer.

- Basic-Input-Ouput-System (BIOS): Das BIOS managt den Startvorgang von des Betriebssysteme (oder mehrere) auf einer Festplatte. Eine Malware hier könnte B. Deinen Computer überhitzen lassen. Wie beim Hardware-Hacking ist der Zugriff auf das BIOS nicht so einfach möglich.

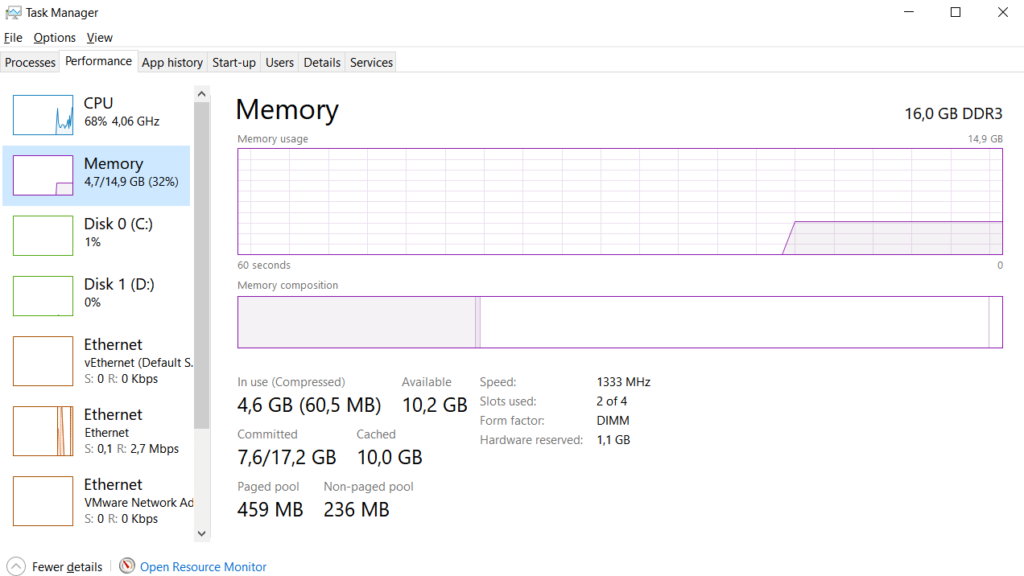

- RAM / Virtueller Speicher: Hauptspeicher (RAM) Angriffe sind häufiger. Hacker lesen den Hauptspeicher aus, um zwischengespeicherte Passwörter zu erhalten. Sehr gefährlich!

- Boot-Sektion: Malware kann den Teil der Festplatte zerstören, wo normalerweise der Computer beim Starten anfängt zu lesen. Findet der Computer nur Quatsch-Bits vor, dann könnt Ihre eure Computer nicht hochfahren. Immer wieder schaffen es Hacker in diesen Bereich vorzudringen.

- Das Betriebssystem unterteilt sich grob in drei Schichten:

- Kernel: Hacker können spionieren oder Daten löschen.

- Middleware und Benutzeroberfläche: Ein Nicht-Kernel-Hacker ermöglicht es den Kriminellen bei allen Programmen mitzulesen, diese zu beeinflussen oder zu

- Software: Kriminelle verteilen Benutzer-Software über Webseiten, E-Mails, per Post und USB-Stick, die Schaden am Computer und den Dateien verursachen können. Diese Form des Hackings ist die beliebt