Schon einen mal einen Virus eingefangen?

Warum sind Viren gefährlich? Was könne diese bewirken?

Wie das funktioniert möchte ich Dir in diesem Tutorial erklären. Ich gehe im genaueren auf die ZIP-Bombe ein.

Was ist ein Virus?

Ein Virus ist ein selbst-vorbereitendes Programm, welches sich in den Hauptspeicher oder Bootsektor einnistet und sich kopiert und verbreitet.

Malware wie Viren können Dateien, Betriebssystem und Software verändern oder löschen. Viren können die Hardware direkt angreifen.

Der Virus nutzt die Werkzeuge die der „Wirt“-Computer besitzt und nutzt dieses gegen den Computer, sodass der Virus dem Nutzer schadet.

Die wichtigsten 19 Malware und Computerviren

Ich beschreibe zuerst die Auswirkung / Effekt der Malware und dann folgt ein „Name“. Für einige Malware gibt es keine einheitlichen Namen. Wenn Du 10 Sicherheitsforscher fragst, bekommst Du verschiedene 10 Namen genannt.

Die fünf Datenzerstörer

Ein Virus kann „logisch“ durch Operationen auf dem Computer dem Nutzer schaden, ohne die Hardware physisch zu zerstören.

- Löschen / Verändern von Dateien und Dokumenten (Datenmanipulator).

- Ungewolltes Verschlüsseln von Dateien mit einem geheimen Schlüssel (Ransomware).

- Freien Speicher auf der Festplatte mit unnötigen Daten auffüllen (ZIP-Bombe).

- Das Virus überschreibt den Master-Boot-Record, sodass das Betriebssystem nicht mehr starten kann. (Bootvirus).

- Malware kann mit bestimmten Befehlssätzen den Computer zum Absturz bringen oder ein plötzliches Herunterfahren des Computers erzwingen (Crashvirus).

Die drei Spione

Spionage im 21. Jahrhundert erledigen Viren für uns. Jeder besitzt einen Rechner, auf viele den (meist) sensible Informationen speichern.

- Ausspähen von Passwörtern und Zugängen mit Keyloggern, um sich später aus der Ferne in einen Account zu hacken (Keylogger).

- Ausspähen von Aktivitäten des Nutzers auf dem Computer und anschließende Erpressung für das Stillschweigen (Spyware).

- Fernsteuerung von Kriminellen mit Remote Code Execution oder simpler Fernsteuerung über das Remote Desktop Protocol (Remote-Access-Virus).

Die fünf Hijacker

Deine Ressourcen sind wertvoll …

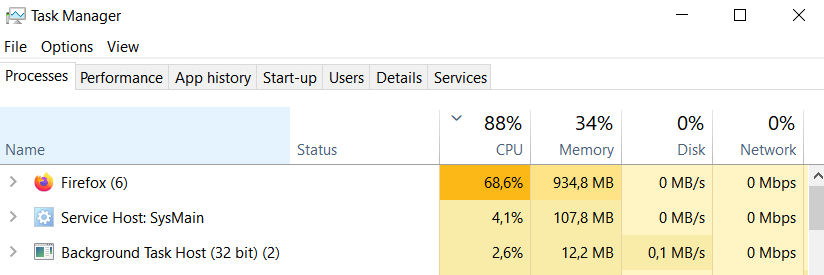

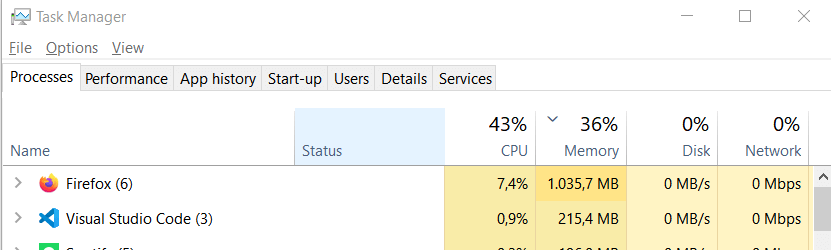

- Der Hacker könnten über Remote Code Execution den Speicherplatz und / oder die Rechenleistung des infizierten Computers vermieten. Nutzer bemerkt, dass die Infektion die Internet- und Computer-Geschwindigkeit sinkt. Der Hacker nutzt die Hardware-Ressourcen für andere (illegale) Aktivitäten nutzt. (Hijackhosting).

- Aus Werbezwecken installiert das Programm unerwünschte Programme. Manche Programme wie der CCleaner installieren andere Programme aus Werbezwecken. (Adware)

- Malware wie vom Typ Adware zeigt Werbung an, um Geld über z. B. Google Adsense zu verdienen. Pro Impression bekommt der Hacker Geld. Adsense-Malware)

- Der Virus kann den Nutzer vom Internet abkapseln, sodass der Browser keine Verbindung herstellen kann (Cagemalware).

- Infizierter Rechner kann der Virus als ein Bot für das Hacker-Botnetz missbrauchen (Botnetz).

Die vier Hardwarezerstörer

Neben der Schadsoftware für Datenoperation auf dem Computer können, die Hacker die physische Hardware des Computers zerstören. Früher brannten Computer aus, weil diese keine Schutzmechanismen hatten.

- Indem der Virus die Temperaturregelung der CPUs manipuliert, kann die CPU einen Hitzetod sterben und das Motherboard verbrennen (CPU-Roaster).

- Ein Virus kann USB-Ports sperren und sonstige Anschlüsse deaktivieren, sodass der Computer nicht mehr verwendbar ist (Hardware-Disabler).

- Durch Veränderung von der Festplatten-Firmware, kann der Virus die Festplatte unbrauchbar machen (Firmware-Malware)

- Die Dauerbelastung durch Bitcoin-Mining kann die Lebensdauer der CPU drastisch senken (Cryptovirus).

Wie kann ich Malware entfernen? Dazu empfehle ich Dir das ausführliche Tutorial zum Malware entfernen

Praxis: ZIP-Bombe erklärt

Eine Zip-Datei Format packt sinnvolle Dateien und Ordner in ein komprimiertes Format. Je stärker die Bombe komprimieren kann, desto unscheinbarer wirkt die Bombe. David Fifield entwickelte eine ZIP-Bombe, die ein 46 MB große Zip-Datei entpackt zu einer 4,5 Petabyte = 4.500.000 Gigabyte entpackt.

Kompression verständlich erklärt

Daten-Überlappungen und extra langen Nullen-Kolonen erzeugen die extrem hohe Kompression. Diese ZIP-Bombe ist im Gegensatz der 42.zip von nicht rekursiv. Mit einem Schritt entpackt die Zip-Datei in 4,5 Petabyte Rohdateien auf Deiner Festplatte bzw. Dein Betriebssystem meldet knappen Speicher und einen unvollständigen Entpackungs-Prozess.

Komprimieren und Entpacken

Der Deflate-Algorithmus komprimiert der Dateien. Eine Komprimierung soll die Dateigrößen z. B. eines langen Videos oder System-Backup reduzieren. Keine Daten sollen verloren gehen, sondern der Inflate-Algorithmus soll die redundanten Daten beim Entpacken wiederherstellen.

Huffmann-Codierung simple Erklärung

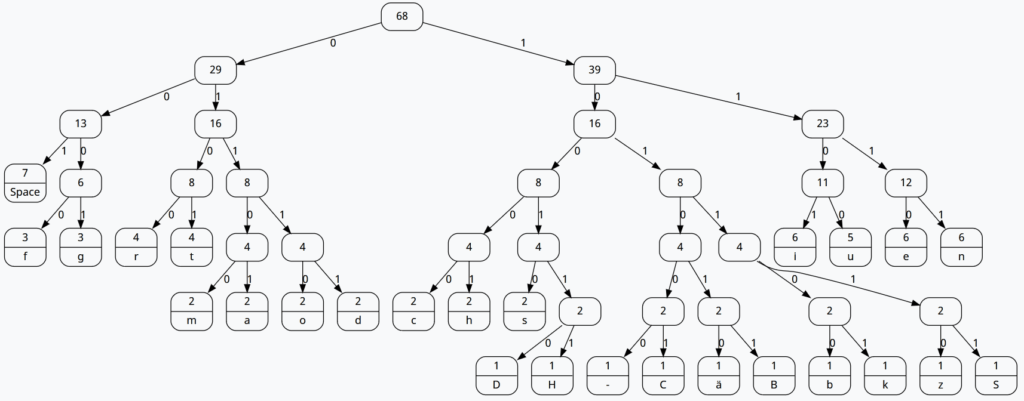

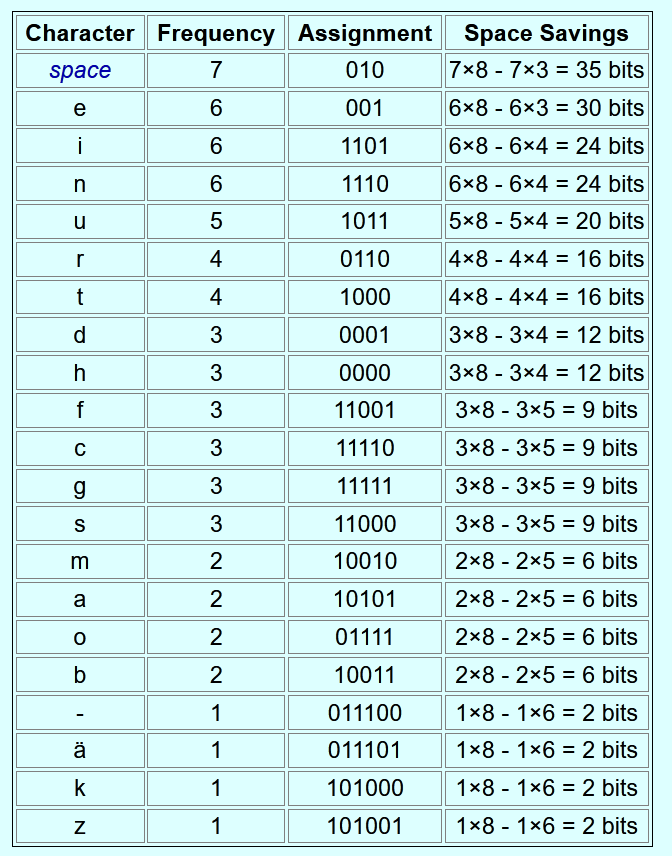

Der Deflate-Algorithmus arbeitet mit der Huffmann-Codierung. Die Codierung codiert häufige Buchstaben mit kurzen Strings und seltenere Buchstaben mit Langen Strings

E kommt häufig vor. Kodierung z. B. 0

„Die Huffmann-Codierung codiert häufige Buchstaben mit kurzen Strings.“

Das Ä kommt selten vor. Die Kodierung könnten 0101101 sein.

„Die Huffmann-Codierung codiert häufige Buchstaben mit kurzen Strings.“

Statt für jeden Buchstaben eine gleich lange Codierung zu verwenden, nutzt Huffmann für die seltenen Buchstaben lange Codierungen und für die häufigen Buchstaben kurze Codierungen. Der Algorithmus erstellt eine Häufigkeitstabelle, die die einzelnen Symbole nach der Häufigkeit auflistet und sparsam effektiv codiert.

Die Alternative Muster Kompression

Eine andere Art der Komprimierung ist die Verwendung von Mustern. Muster sind sich wiederholende Sequenz von Symbolen. Die Muster kann ein Multiplikator kürzer darstellen. Der Speicherverbrauch der Datei sinkt

Guten Tag. Guten Tag. Guten Tag.

Der Algorithmus kann den Text drittel mit:

Guten Tag. 3x

Diese Musterkompression nutzt eine ZIP-Bombe aus. Wenn ich den gleichen Satz 1.000.000 in eine Word Dokument schreibe, bleibt ich beim Komprimieren die Bytes für einen Satz und die Anzahl des Wortmusters übrig.

Bau einer ZIP-Bombe

Die ZIP-Bombe geht noch einen Schritt weiter. Eine Kaschierung fasst Zip-Datei zusammen. Das Ergebnis ist eine Zip-Datei, die beim vollständigen Entpacken die Festplatte mit (einen riesigen Haufen) unnötigen Daten erzeugt.

- 10 Datei (10 kB) sinnlosen Text

- 1 Zip-Datei (10 kB)

- 10x Kopieren

- 1 Zip-Datei (15 kB) mit 10 Zip-Dateien

- Gehe zu Schritt 3 (Rekursiv)

In 10 Runden entstehen beim Entpacken 10 TB Daten. Eine solche ZIP-Bombe ist kaskadieren.

„a better ZIP bomb“ schafft den starke Kompression ohne einen rekursiven Aufbau. Normalweise erreicht der Deflate-Algorithmus eine Kompressionsrate von 1032.

Deflate-Algorithmus

Der Deflate-Algorithmus ist eine Mischung aus Huffmann-Codierung und Lempel-Ziv-Storer-Szymanski-Algorithmus. Der Algorithmus erreicht die Komprimierung, indem der Algorithmus doppelte Strings mit Zeigern ersetzt. Das Suchen nach doppelten Strings verbraucht die meiste Rechenleistung, weil der Code jeder String-Abschnitt mit jedem andern String-Abschnitt vergleicht.

Die Kompression-Stärke und –Geschwindigkeit hängt von dem Sliding Scale ab.