Was ist Computer Forensik?

Wie sieht es auch mit dem Gegenspieler aus? Der Anti-Forensiker?

Diese wesentlichen Begriffe, Tools und Ansätze soll dieser Guide ausführlich erklären.

Starten wir!

Was ist Computer Forensik?

Die Computer Forensik versucht eine Zweifelsfrage des Rechts zu beantworten.

Vor Gericht können Datenträger in Computern und Smartphones als Beweismaterial dienen.

Der Computer Forensiker muss die Datenträger (Festplatte, Solid State Disks (SSD), Hauptspeicher (RAM) und Caches) untersuchen, um digitale Spuren zu finden. Der Forensiker darf selbst die Daten nicht unabsichtlich ändern und muss zu 100 % die Integrität der Daten nachwiesen können.

Was ist Anti-Forensik?

Die Gegenspieler der Forensiker sind die Anti-Forensiker.

Sie versuchen, auf Datenträgern Informationen zu verbergen und diese vor der Polizei als ein Beweis zu verschleiern. Dazu gehören Techniken wie eine Software-Verschlüsslung, Steganografie, Einbettungen und das Verstecken von Dateien in unbekannten Bereichen.

- Software-Verschlüsselungen wie AES verschleiern die Inhalte. Ein Forensiker ist machtlos, solange der Anti-Forensiker ein starkes Passwort gewählt hat.

- Steganografie ermöglicht es, Dokumente in eine Multimedia-Datei zu verstecken. Dazu codiert eine Software die Geheim-Daten in „unsichtbare“ (Farb)kanäle, sodass der Betrachter mit oder ohne Geheiminhalte das gleiche Bild wahrnimmt. Bilder, die für ihre Auflösung, eine große Dateigröße aufweisen, können ein Indikator für Steganographie sein.

- In Dateien verstecken: Ein Betriebssystem wie Linux erkennt Dateien mit den Magic Bytes am Anfang und Ende einer Datei. Schiebt der Anti-Forensiker an Offset 200 eine andere Datei hinein, dann bleibt diese „vorerst“ unentdeckt. Sobald ein Programm versucht, die korrupte Datei zu parsen, kann das Programm scheitern.

- Entlegen Verstecken: Die Festplatte weist nicht-allozierte / unbelegte Bereiche auf. Ein normaler Nutzer kann auf diese Bereife nicht zugreifen – ein Anti-Forensiker schon.

Was ist IT Forensik?

Der Begriff Computer Forensik ist etwas zu speziell für die heutige Zeit. Die Forensiker untersuchen verschiedenste Geräte, um ein Bild von der Tat zu erhalten.

Deshalb ist IT Forensik umfassender.

Was ist Digitale Forensik?

Digitale Forensik bedeutet das gleiche wie IT-Forensik.

Kann man auch Smartphone forensisch untersuchen?

Ja, ein Forensiker kann ein Smartphone forensisch untersuchen, wenn es nicht gesperrt und verschlüsselt ist. Über Schwachstellen können die Forensiker „sichere Smartphones“ untersuchen. Je nach Gerätetyp und verwendeter Software ist das möglich.

Welche Tools verwenden Forensiker?

Ein Open Source Werkzeugkasten für Forensiker nennt sich The Sleuthkit.

Diese Tool-Sammlung bildet den vollständigen Untersuchungsprozess eines Datenträgers ab. Autopsy ist das Interface, welches The Sleuthkit nutzt.

Ein Forensiker untersucht niemals auf dem Original-Datenträger, um das Original nicht zu verändern. Der Forensiker erstellt zwei Kopien, ein Master und eine Arbeitskopie.

Steffen Lippke

Welche Ausstattung braucht ein Forensiker?

Ein Forensiker hat tagtäglich mit großen Datenmengen zu tun.

Neben verschiedensten Adaptern für die Festplatte und Speicherkarten braucht der Forensiker ein Hardware-Write-Blocker, um die Integrität des Datenträgers sicherzustellen. Dieser schützt den Original-Datenträger durch unabsichtliche Änderungen durch den Forensiker selbst.

Über einen Computer mit etwas mehr Speicher (am besten SSDs) und einem Workstation-Prozessor mit vielen Kernen freut sich jeder Forensiker.

Computer untersuchen – Schritt für Schritt

Sicherung durchführen – DD Kopie

DD als das simplste Format speichert einen Datenträger bitweise im Ganzen als Datei ab.

- if = Eingabedatei XY

- of= Ausgabe in file.dd

Der große Nachteil bei DD ist, die fehlende Komprimierung. Ist eine 1 TB Festplatte nur zu 10 % gefüllt, dann ist die DD-Datei trotzdem 1TB groß. Du kannst Dir hier eine Übungskopie downloaden.

dd if=ext-part-test-2.dd of=test.dd skip=10 bs=512 count=50

50+0 records in

50+0 records out

25600 bytes (26 kB, 25 KiB) copied, 0.0033412 s, 7.7 MB/sAlles doppelte prüfen – SHA-256

Damit die Integrität der Festplatte und die Korrektheit der forensischen Arbeit gewahrt bleibt, soll der Datenträger mit einer kryptografisch sicheren Funktion gehasht werden. Damit kann der Forensiker in seinem Abschlussbericht beweisen, dass die Spuren unverfälscht sind.

openssl sha256 ext-part-test-2.dd

SHA256(ext-part-test-2.dd)= b075ed83211765dd14f24390389b77b20ef688d70aaf69385e026b5513bdd8d2

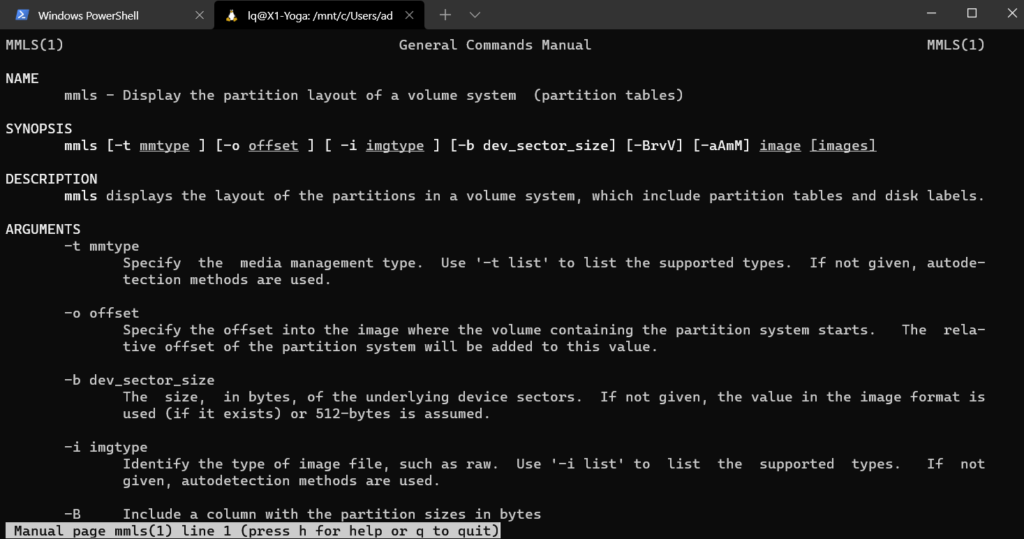

Partitionen – Media Management List – MMLS

Eine Festplatte nutzt Partitionen (Aufteilungen in feste Abschnitte), um verschiedene Dateisysteme zu separieren.

Der Master Boot Record kann vier Einträge beinhalten und maximal 2 TB große Abschnitte adressieren. Eine moderne Version vom MBR ist GPT.

GPT erlaubt bis zu 128 Partitionen und bestimmt die Partitionstypen mit einer exakten GUID, welche für jeden Typ weltweit standardisiert ist.

1-extend-part# mmls ext-part-test-2.dd

DOS Partition Table

Offset Sector: 0

Units are in 512-byte sectors

Slot Start End Length Description

000: Meta 0000000000 0000000000 0000000001 Primary Table (#0)

001: ------- 0000000000 0000000062 0000000063 Unallocated

002: 000:000 0000000063 0000052415 0000052353 DOS FAT16 (0x04)

003: 000:001 0000052416 0000104831 0000052416 DOS FAT16 (0x04)

004: 000:002 0000104832 0000157247 0000052416 DOS FAT16 (0x04)

005: Meta 0000157248 0000312479 0000155232 DOS Extended (0x05)

006: Meta 0000157248 0000157248 0000000001 Extended Table (#1)

007: ------- 0000157248 0000157310 0000000063 Unallocated

008: 001:000 0000157311 0000209663 0000052353 DOS FAT16 (0x04)

009: ------- 0000209664 0000209726 0000000063 Unallocated

010: 001:001 0000209727 0000262079 0000052353 DOS FAT16 (0x04)

011: Meta 0000262080 0000312479 0000050400 DOS Extended (0x05)

012: Meta 0000262080 0000262080 0000000001 Extended Table (#2)

013: ------- 0000262080 0000262142 0000000063 Unallocated

014: 002:000 0000262143 0000312479 0000050337 DOS FAT16 (0x06)MMLS listet die Partitionen mit den Partitionstabellen auf. Diese können ineinander verschachtelt sein.

Allgemeine Daten – Filesystem Statistics – FSSTAT

Hast Du in MMLS Dein Dateisystem gefunden, dann folgt der nächste Schritt mit FSSTAT.

Dieser Befehl hilft, die einen Überblick über das Dateisystem zu erhalten (Größe, Name usw.). Auf dem Markt gibt es für die Windows Welt das New Technologies Filesystem (NTFS) und für die Apple Welt das Apple Filesystem (AFS).

Linux kennt die ext-Generationen ext2, ext3 und ext4. Jedes System nutzt seine eigenen Strukturen, um einzelne Dateien adressieren und speichere.

mmcat ext-part-test-2.dd 3 > fat16.dd

root@X1-Yoga:/mnt/c/Users/admin/Downloads/1-extend-part/1-extend-part# fsstat fat16.dd

FILE SYSTEM INFORMATION

--------------------------------------------

File System Type: FAT16

OEM Name: MSDOS5.0

Volume ID: 0x48f58a3a

Volume Label (Boot Sector): NO NAME

Volume Label (Root Directory):

File System Type Label: FAT16

Sectors before file system: 52416

File System Layout (in sectors)

Total Range: 0 - 52415

* Reserved: 0 - 7

** Boot Sector: 0

* FAT 0: 8 - 211

* FAT 1: 212 - 415

* Data Area: 416 - 52415

** Root Directory: 416 - 447

** Cluster Area: 448 - 52415

METADATA INFORMATION

--------------------------------------------

Range: 2 - 832006

Root Directory: 2

CONTENT INFORMATION

--------------------------------------------

Sector Size: 512

Cluster Size: 512

Total Cluster Range: 2 - 51969

FAT CONTENTS (in sectors)

--------------------------------------------

root@X1-Yoga:/mnt/c/Users/admin/Downloads/1-extend-part/1-extend-part#

Suche in Dateien – Filesystem Listing – FLS

Möchtest Du Dir die Dateien in einem Dateisystem ansehen, kannst Du FLS verwenden. Dieser Befehl listet alle Dokumente, Ordner, versteckte -, virtuelle – und System-Dateien auf. Nutzt LESS, um durch die Aufgabe scrollen zu können.

1-extend-part# fls fat16.dd

r/r 4: primary-2.txt

v/v 832003: $MBR

v/v 832004: $FAT1

v/v 832005: $FAT2

V/V 832006: $OrphanFiles- d\d = Ordner

- r\r = reguläre Datei

- v\v = virtuelle (versteckte) Datei

- *r\r = gelöschte Datei

- +r\r = diese Datei befindet sich eine Ordner – Ebene tiefer

und die Datei untersuchen

# istat fat16.dd 832003

Directory Entry: 832003

Allocated

File Attributes: Virtual File

Size: 512

Name: $MBR

Directory Entry Times:

Written: 0000-00-00 00:00:00 (UTC)

Accessed: 0000-00-00 00:00:00 (UTC)

Created: 0000-00-00 00:00:00 (UTC)

Sectors:

0Autopsy – Grafischer Forensik Gigant

Autopsy ist das Interface für die Forensiker, damit der Forensiker nicht den Überblick über die Ausgaben zu verlieren.

Das Tool verwendet als Grundlage die Ausgaben des Sleuthkits und bereitet diese grafisch auf. Der Nutzer lädt im ersten Schritt die dd-Datei in das Tool hinein, was nach Größe und Inhalt mehre Minuten bis Stunden dauern kann. Autopsy erzeugt alle möglichen Auswertunges-Ausgaben von Beginn an.

Einfach durchsuchen

Der Nutzer kann durch das Dateisystem navigieren. Der Prozess ist ähnlich komfortabel wie beim Windows Explorer. Autopsy bietet zusätzlich die Möglichkeit die Dateien nach Typ zu durchsuchen und als echte Datei herauszuschreiben.

Auf einer Windows-Festplatte von einem „durchschnittlichen“ Nutzer können sich Millionen von Datei befinden. Damit der Forensiker nicht alle durchsuchen muss, nutzt der Forensiker eine Whitelist von National Instutute for Standard and Technolgies (NIST), um bekannte Daten zu herauszufiltern (Whitelisting).

Das System erkennt die Dateien anhand ihres eindeutigen Hashes (wie bei einem Menschen der Fingerabdruck) wieder.

Steffen Lippke

Gesuchte illegale Materialien könne mit den gleichen Verfahren gesucht werden. Die Polizei hat eine Datenbank mit illegalem Bild und Video-Material, welche mit den Dateien auf dem Gerät vergleichen werden.

Kurz gesagt…

Steffen Lippke

… bildet Autopsy die Funktionen eines Dateisystemes ab, ohne die Ursprungsdaten zu verändern und nutzt nicht das eigentliche Dateisystem.

Autopsy sieht virtuelle, versteckte (System-)Dateien, die ein normaler Nutzer nicht sehen würde.

Jobchancen

Die Polizei und Bundeswehr sucht nach Forensikern, die Datenträger für Kriminalfälle und gerichtliche Verfahren untersuchen. Sie sollen die digitalen Spuren auf einem Datenträger finden und lückenlos nachweisen können.