Du willst ein paar gute Darknet Seiten besuchen?

Dieser Guide zeigt Dir die besten Ecke und gibt Dir einen Überblick des Darknets!

Starten wir!

Was ist das Darknet?

Das Darknet oder Darkweb verbindet eine geschlossene Gruppe an Menschen, die sich über ein virtuelles, abgesondertes und verschlüsseltes Netz auf dem bestehenden Internet kommunizieren (Overlay-Netzwerk).

Die Nutzer verwenden bestehende Kabel, um die Anfragen und Antworten über einen virtuellen Kanal (vergleichbar mit dem VPN) zu übermitteln. Das Tor-Netzwerk gehört zu den bekanntesten Peer-2-Peer-Darknets. Alternativen sind GNUnet oder Freenet.

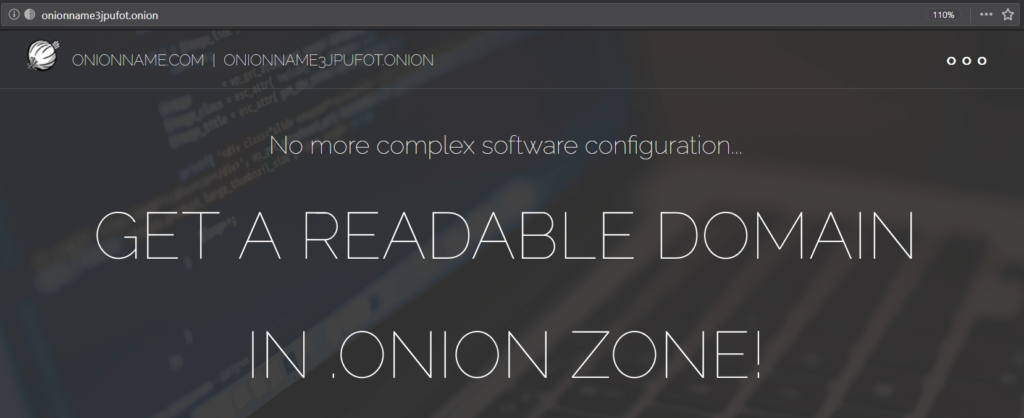

Das Tor-Netzwerk verwendet als Top-Level-Domain (TLD) .oinion. Die Tor-Domains sind im Gegensatz zu den normalen Domains im Internet mit einem wandelbaren Suffix dynamisch:

lippke823h62safh.onion oder shop24kasdfh2asd.onion

Steffen Lippke

onion-Domains, die Du als Bookmark heute abspeicherst, kannst Du morgen nicht mehr finden, wenn der Suffix sich ändert.

Du kannst Deine eigene Darknet-Webseite unter http://onionname3jpufot.onion/ anmelden.

Das Darknet ist dezentral, anonym, frei und nicht zensiert.

Steffen Lippke

Internet = gut – Darknet = böse?

Die Medien behaupten, dass Kriminelle ausschließlich das Darknet für Waffen, Drogen, Straftaten usw. nutzen und dass der normalen Nutzer deshalb dort nicht hin soll.

Die Journalisten stellen das Darknet oft einseitig, überzogen und falsch dar!

Steffen Lippke

Freie Journalisten, Whistleblower, politisch verfolgte Personen, Künstler und viele andere tauschen sich legal über das Darknet aus. Außerdem soll das dezentrale Internet eine Plattform für ungestörte und unüberwachte Privat-Kommunikation bieten.

Das Darknet bietet Dir einige Möglichkeiten an, Dich anonym und verschlüsselt mit anderen zu kommunizieren. Wenn Du den Tor-Browser nutzt, bist Du in der Regel anonym und nicht nachverfolgbar. Der Tor Browser ist ein standardisierter Browser (keine Modifikationen sinnvoll), der alle Nutzer „gleich erscheinen“ lässt. Als Webseitenbetreiber, ISP oder Regierung siehst Du nur, dass irgendein Tor-Nutzer auf die Webseite zugegriffen hat.

Im normalen Internet findest Du genügend Webseiten mit illegalen Inhalten. Die Reichweite des Internets ist höher, weil mehr Menschen auf das normale Internet Zugriff haben, als Menschen auf das Darknet.

Wertvolle Links Tipps

Dieser Beitrag soll die gute Seite betonen und aufführen, wie wichtig es ist, dass ein Darknet existiert. Die Regierungen sollen nicht die Tor-Knoten sperren. Einige Webseiten weisen Schattenseiten auf. Jedes Tool (Messer) kann der Anwender (Koch) in guter (Gericht zubereiten) oder schlechter Weise (Menschen abstechen) verwenden.

Die Darkent-Links kannst Du nur nutzen, wenn Du diese Webseite in einem Tor-Browser geöffnet hast. Wenn Du noch keinen Tor-Browser installiert hast, folge den Anweisungen aus meinem Darknet-Tutorial.

Steffen Lippke

Beachte: Der Tor-Browser ist langsamer, weil diese über mehrere Server Deine Anfragen umleitet. Dieses Verfahren garantiert Dir die Anonymität. Der Browser priorisiert nicht die Geschwindigkeit, sondern maximiert die Privatsphäre, Anonymität und Nicht-Nachverfolgbarkeit in Web.

Im folgenden Abschnitt möchte ich Dir Webseiten zeigen, die Du kennen solltest:

Whistleblower-Veröffentlichungen

Einige hochrangige Funktionäre (Whistleblower) von Regierungen, Behörden und Unternehmen veröffentlichen anonym Dokumente, die TOP TOP TOP SECRET sind.

Diese Whistleblower wollen die Demokratie wahren und Transparenz zu einem Thema schaffen. Die Whistleblower wollen die Allgemeinheit aufklären und vor Missständen und Missbrauch warnen.

Die Whistleblower können kurzfristig Staaten, Unternehmen und einzelne Personen verwundbar gegen Angriffe machen.

Suchmaschinen für Tor

Die Torch Suchmaschine gibt Dir eine Liste mit Treffern zu einem Suchbegriff aus. Die Suchmaschine ist nicht so komfortabel wie Google, Startpage oder DuckDuckGo, weil das Darknet sich zu stark wandelt.

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorialhttp://xmh57jrknzkhv6y3ls3ubitzfqnkrwxhopf5aygthi7d6rplyvk3noyd.onion/cgi-bin/omega/omega

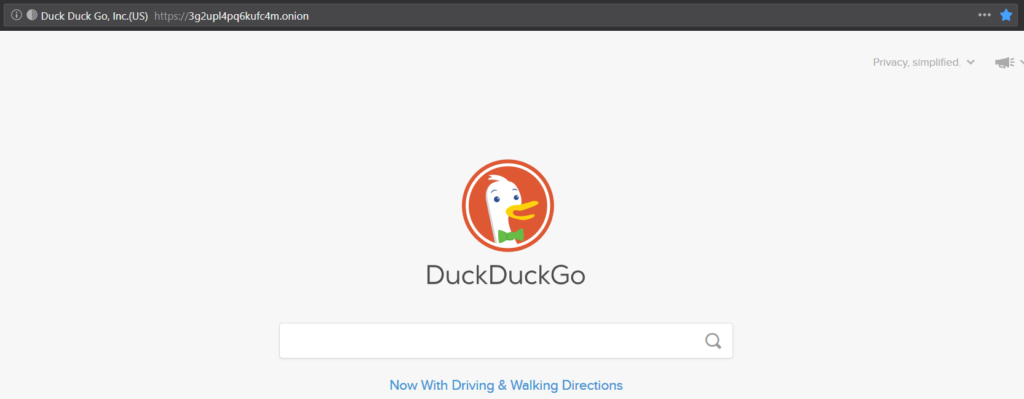

Als bekannte Suchmaschine bietet DuckDuckGo eine Darknet-Suche in einer reinen HTML-Variante an.

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorial https://3g2upl4pq6kufc4m.onion/

Unzensierte Wikis

Die öffentlichen Enzyklopädien bieten die Grundlage für einen unzensierten Austausch von Wissen in Darknet. Regierungen und Unternehmen können nicht Erkenntnisse und Tatsachen an „ihre erfundene Realität“ anpassen.

Jeder kann Artikel veröffentlichen und Inhalte unzensiert beitragen.

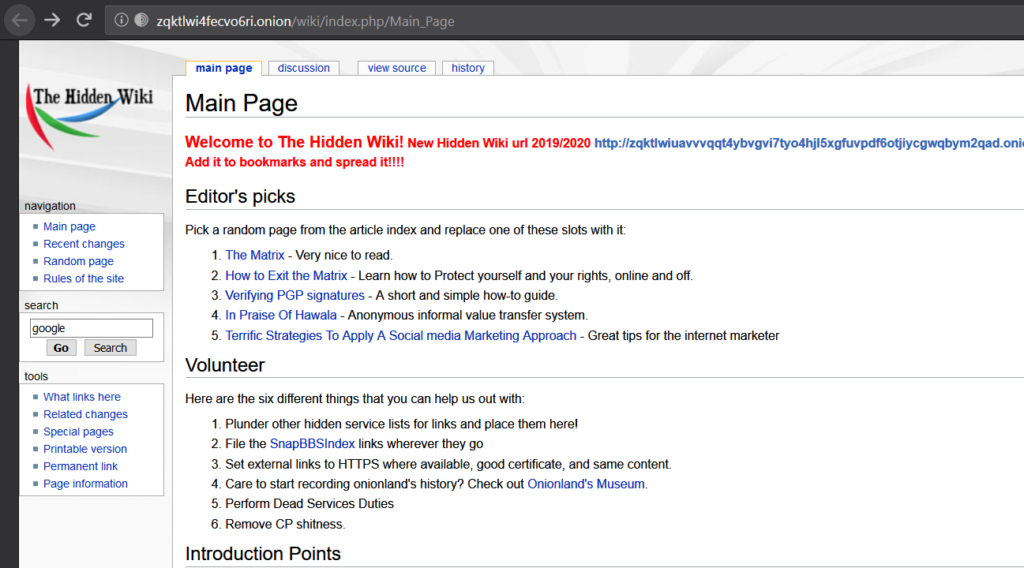

The Hidden Wiki stellt eine Mischung aus einer Wissensbibliothek wie Wikipedia und eine Link-Sammlung für bekannte Darknet-Webseiten dar.

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorial http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page

Sichere E-Mail-Dienste

Die normale E-Mail, SMS, das Web und andere Kommunikationsmittel überwacht die NSA und andere staatliche Institutionen. Der ehemalige NSA-Whistleblower Snowden hat diesen Missstand im Detail aufgeklärt.

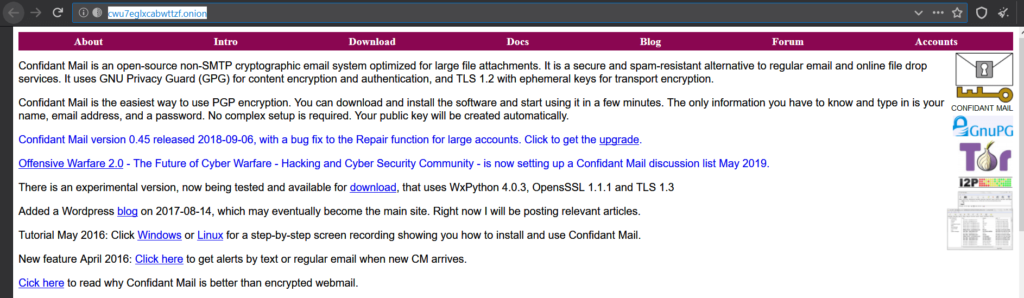

Einige Mail-Anbieter im Darknet ermöglichen die Kommunikation über PGP-verschlüsselte E-Mail-Nachrichten. Nur diese Form von E-Mail-Verschlüsselung gilt gemäß der asymmetrischen Verschlüsselung als sicher. PGP ist unabhängig von der Public Key Infrastructure mit den Certificate Authorities, die bestechlich sein können.

Wenn Du sichere Mails versenden willst, brauchst Du einen anonymen Mail-Provider wie Confident Mail. Diese verschlüsseln die Mails und Du kannst Deine Mails anonym empfangen und lesen.

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorial http://cwu7eglxcabwttzf.onion/

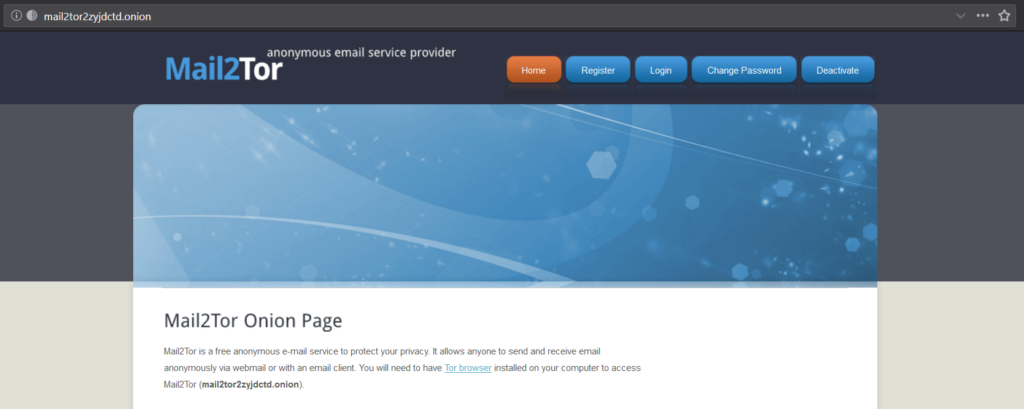

Alternative: Nutze mail2tor

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorial http://mail2tor2zyjdctd.onion/

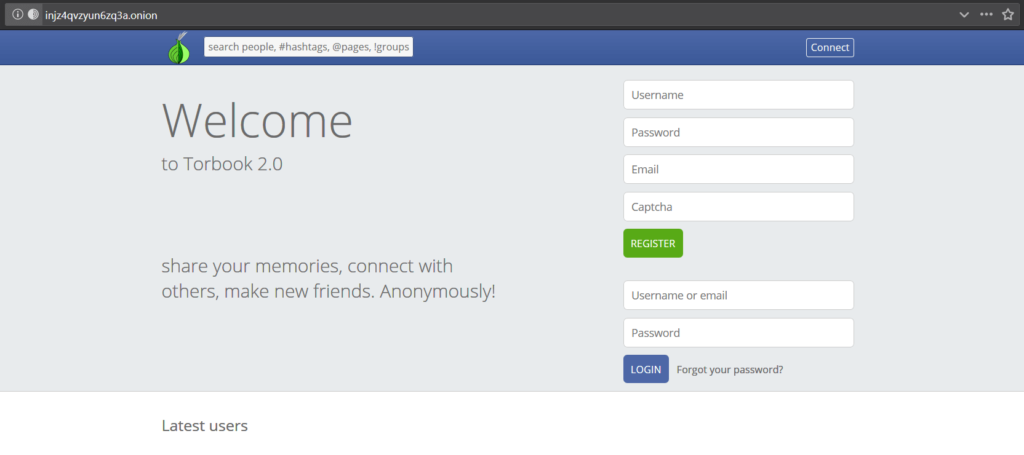

Torbook ist ein soziales Medium, was Du ausschließlich in Tor finden kannst:

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorial http://injz4qvzyun6zq3a.onion/

Unzensierte Nachrichten

Viele Regierungen und Verlage adaptieren die Nachrichten auf den bekannten News-Webseiten, sowie diese „korrekt“ sind. Um gegen die Zensur vorzugehen, können freie Journalisten (und jeder andere) seine Nachrichten auf Nachrichten-Webseiten veröffentlichen.

Die veröffentlichten Einträge können nicht gelöscht oder zensiert werden.

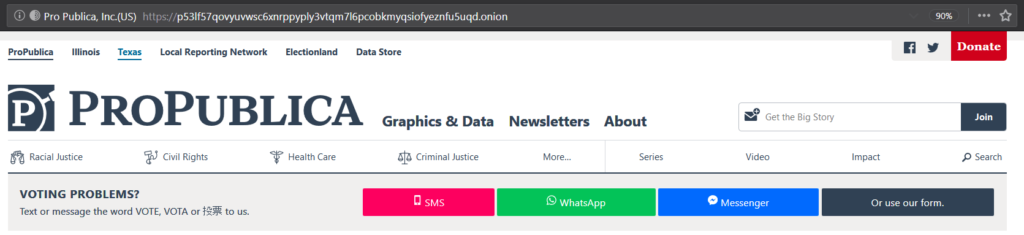

Das Magazin ProPublica bietet Journalisten eine Plattform sich frei auszusprechen. Diese Webseite ist auch über einen normalen Browser erreichbar.

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorial https://p53lf57qovyuvwsc6xnrppyply3vtqm7l6pcobkmyqsiofyeznfu5uqd.onion/

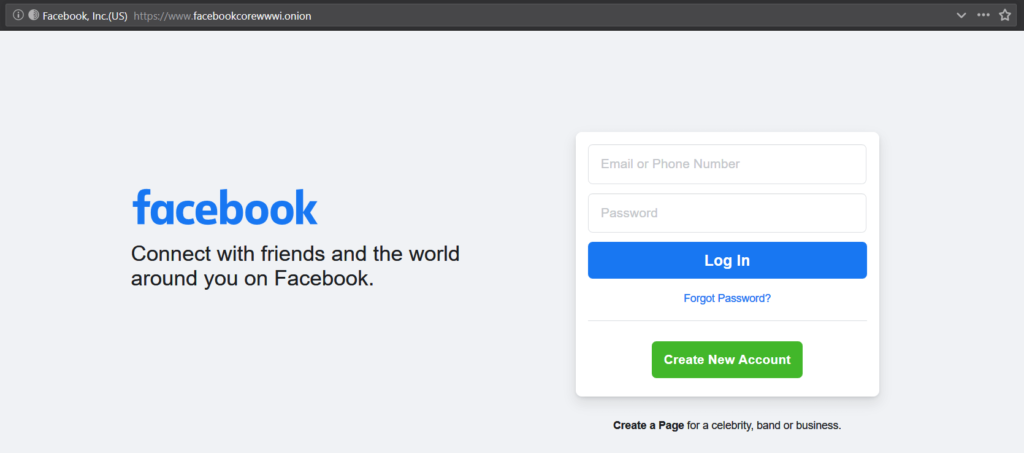

Das echte Facebook bietet ihr soziales Netzwerk für die anonyme Nutzung an. Manche Nutzer wollen nicht zurückverfolgt werden. Aus diesem Grund hat Facebook sich für eine zusätzliche onion-Domain entschieden. Wer versucht sich vor Facebooks Tracking zu schützen, der liegt falsch. Wenn Du angemeldet bist, bist automatisch nicht mehr anonym.

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorial https://www.facebookcorewwwi.onion/

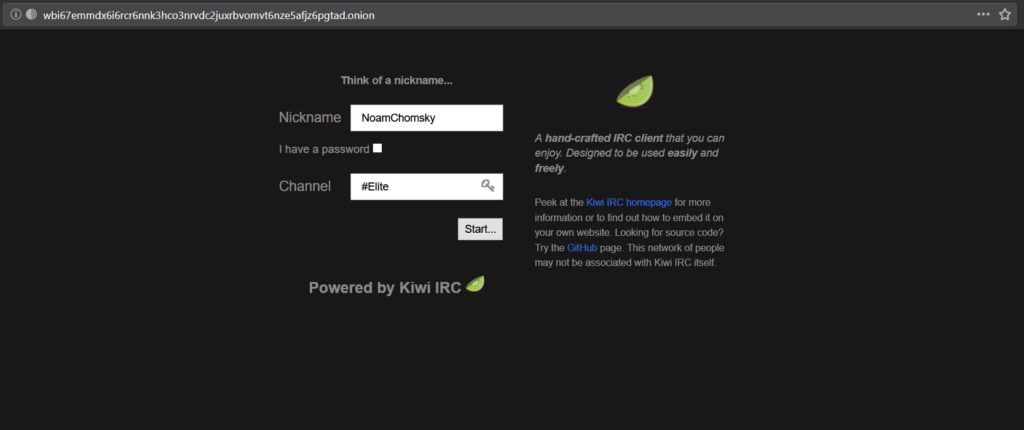

Dieser Deutscher IRC-Channel bietet die Möglichkeit sich untereinander anonym auszutauschen.

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorial http://wbi67emmdx6i6rcr6nnk3hco3nrvdc2juxrbvomvt6nze5afjz6pgtad.onion/

Sichere Dateiübertagung

Wenn eine Person einer anderen Person eine große Datei übergeben will, ist eine PGP-Mail nicht immer die erste Wahl.

Dieses Netzwerk stellt Clouds zu Verfügung, in denen die Nutzer große Dateien anonym hochladen können. Die Cloud speichert die Dateien über einen begrenzten Zeitraum.

Der Sender übermittelt mit einer PGP-verschlüsselten E-Mail den Link und der Empfänger downloadet sich die Dateien von der Cloud-Darknet-Webseite.

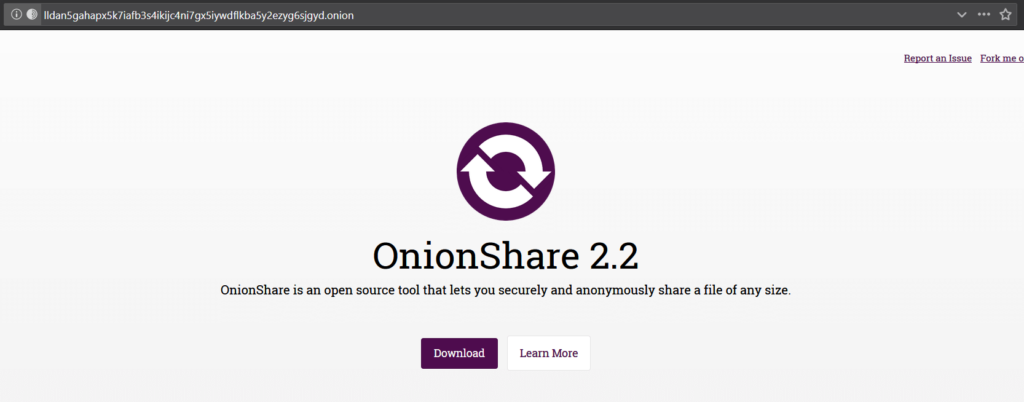

Onion-Share dient zum Teilen von großen Dateien:

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorial http://lldan5gahapx5k7iafb3s4ikijc4ni7gx5iywdflkba5y2ezyg6sjgyd.onion/

Anonymer Zahlungsverkehr

Manche Transaktionen sollen nicht nachverfolgbar sein:

Wenn eine Person für z. B. eine regierungskritische NGO spenden möchte, kann die Person über dieses Netzwerk Geld anonym spenden. Die Nutzer verwenden als Zahlungsmittel Kryptowährungen und keine offiziell anerkannten Währungen. Der Krypto-Markt bietet mehr als nur Bitcoins an:

- Lite Coin

- Ethereum

- DogCoin

- Flip Coin

Die Coinhive Javascript Cryptocoin Miner erklärt [Trojaner] Kryptowährungen sind vergleichbar mit unserem bekannten Börsen-Gold. Eine Gruppe bemisst diese begrenzte virtuelle Menge an Coins mit einem realen Wert (z. B. Euro oder Dollar). Viele Kryptowährungen unterliegen wegen der geringen Liquidität großen Schwankungen.

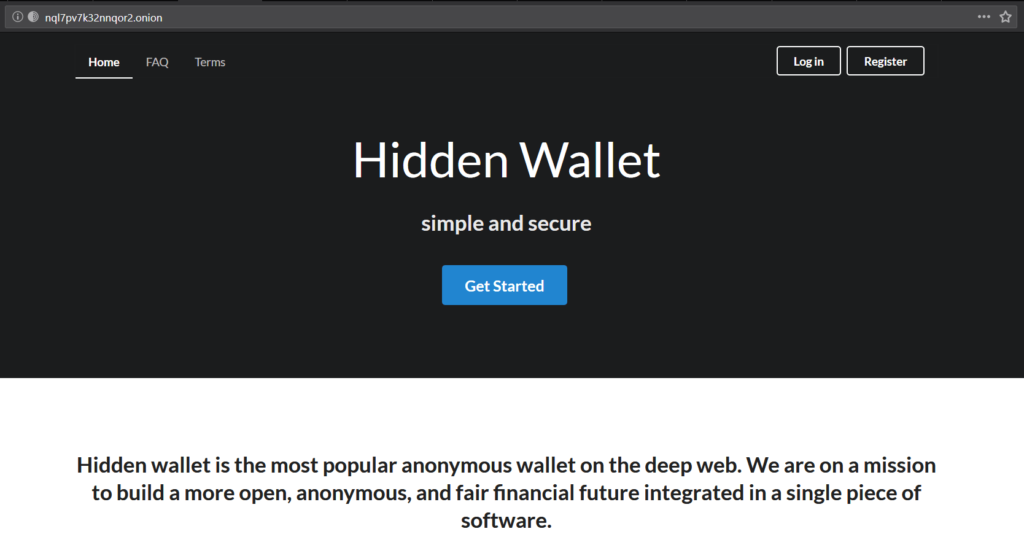

Hidden Wallet dient zum anonymen Zahlen mit Bitcoins:

Der folgende Link funktioniert nur im Tor-Browser – siehe Tor Tutorial http://nql7pv7k32nnqor2.onion/

Missbrauch der Webseiten – Schattenseite

Auf vielen Webseiten in diesem Netzwerk findest Du auch illegale Inhalte.

Shops für Waffen, Drogen und Pässe

Du erhältst alles in den tiefsten Tiefen.

Mit „alles“ meine ich wirklich alles Käufliche. Betrüger verkaufen illegale Waffen, Drogen und Pässe und lassen sich die Ware oder digitalen Inhalte per Kryptowährung bezahlen

„Ebay“ für Sicherheitslücken in Software

Einige Black Hat Hacker veröffentlichen Exploits für Windows, Facebook, macOS usw. in diesem Netzwerk. Interessierte Kriminelle oder die betroffenen Unternehmen selbst ersteigern sich die Exploits. Die Unternehmen versucht damit ihre Nutzer zu schützen (aber fördert gleichzeitig die Black Hat Hacker).

Strafbare Dienstleistungen einkaufen

Du kannst in diesem Netzwerk neben Waren auch Dienstleistungen einkaufen. Du kannst z.B. einen Hacker anheuern, damit der Kriminelle eine Privatperson oder ein Unternehmen hackt.

Kopien von Ton, Bild und Text

Dieses Netzwerk kennt kein Urheberrecht. Viele Anbieter bieten kostenlos oder gegen einen mickrigen Preis bekannte Filme, Hörbücher, Musik und E-Books an.

Bei den Multimedia-Dateien wurde die Digital-Rights-Management-Lizenz entfernt. Die Weitergabe und der Verkauf der DRM-Medien ist illegal.

Was ist der Unterschied zum Deep Web?

Das Deep Web umfasst noch viel mehr Computer.

Geschützte Unternehmensserver und private Server sind über das Web verfügbar, aber eine Zugangssperre verhindert den Zugriff. Nur die berechtigten Personen können auf den Speicher zu greifen und diesen nutzen.

Beispiele für Deep Web

- Cloud von Unternehmen und Privatpersonen

- Cloud Software (SIEM, SOAR, SAP)

- Administrationssoftware (Backend-Anwendungen)

- Server-Farmen zum Berechnen von Simulationen

- Entfernte virtuelle Maschinen und Server

Ich will ins Dark net