Exploit? Ist das gefährlich für mich?

Dieser Beitrag gibt Dir Antworten auf die wichtigsten Fragen zu diesem Thema.

Starten wir!

Was ist ein Exploit?

Ein Exploit ist ein Programm, welches eine Schwachstelle in einer Software ausnutzt. Schwachstellen können im Firmware, Treibern, Betriebssystem oder Software vorkommen. Der Exploit ermöglicht den Angreifer …

- Administrator-Zugang erhalten (Privilege Escalation)

- Daten abfließen lassen / vernichten (Data Loss)

- Programme zu installieren (Malware)

- die Verfügbarkeit verschlechtern (DoS)

Wie gefährlich sind Exploits?

Ein Exploit ist nur so gefährlich wie die passende Schwachstelle. Ein Exploit kann z.B. nur Nutzer-Account Rechter ermöglichen, während ein besserer Exploit bei der gleichen Schwachstelle einen Root-Zugang ermöglicht.

MITRE klassifiziert die Schwachstelle auf einer CVSS-Skala von 1 bis 10. Ab Stufe 6/7 handelt es sich um gravierende Schwachstellen, bei denen Handlungsbedarf besteht. Eine Schwachstelle mit Stufe 10 bedeutet, dass ein Angreifer aus der Ferne einen Opfer-Rechner angreifen kann, ohne dass Zugangsdaten oder andere Voraussetzungen den Hacker behindern.

Die bekannte „Ping-Of-Death“-Schwachstelle war folgende:

Der Angreifer manipuliert ein IP-Paket, sodass die IP-Adresse des Empfängers und des Senders gleich sind. Das abgesendete Paket erreichte das Opfer System. Sofort sendet das Opfer das Paket „zu sich selbst“. Der Computer hängt in einer Empfangen-Senden-Schleife fest – bis der Computer abstürzt.

Steffen Lippke

Wie entstehen Exploits?

Sobald eine Sicherheitslücke bekannt ist, versuchen Kriminelle und Sicherheitsforscher diese auszunutzen. Ein Exploit ist eine perfekt angepasste Waffe mit der Kriminelle gezielt 1 Programm oder System angreifen können.

Exploits sind Bash-, Terminal– oder PowerShell Skripte oder Java-, Ruby- oder Python-Programme (und ähnliche), die ein Entwickler für die verwundbare Stelle erstellt hat. Wenn ein Exploit fertig ist, kann der Nutzer nur noch die notwendigen Parameter (IP, Port usw.) angeben, um auf dem System (Root-)Zugriff zu erhalten.

Nutzen eines Exploits

Exploits sollten am besten nicht existieren – aber die Sicherheitsforscher wollen den Unternehmen zeigen, dass ihre Lücken aktiv ausnutzbar sind.

Ehrliche Menschen sollten Exploits vorerst nicht veröffentlichen, sondern das Unternehmen zuerst ansprechen.

Steffen Lippke

Die Entwickler sollen zeitnah die Lücke schließen und ihre Kunden zum Patchen animieren.

Wenn ein Großteil der Kunden ihre Software geupdatet hat, dann darf der Sicherheitsforscher mit dem Exploit an die Öffentlichkeit gehen (und die Lorbeeren ernten).

Auf der anderen Seite erstellen die Kriminellen Exploits zur Selbstbereicherung. Entweder hacken sie die betroffenen Unternehmen selbst und erpressen die Unternehmen…

… oder …

die Kriminellen verkaufen den Exploit über das Darknet (Ebay für Zero-Day-Exploits) weiter.

Legale Verwendung für Exploits?

Ja.

Wenn ein Administrator sein Passwort vergessen oder ins Grab mitgenommen hat, dann ist ein Exploit die einzige Möglichkeit sich wieder einen Zugang zu verschaffen.

Ein solches System sollte möglichst vom Netz genommen werden, weil andere Hacker zur gleichen Zeit eine Hack versuchen könnten.

Die Kriminellen durchsuchen das Internet nach Server-Software und indexieren diese in einer Tabelle mit der entsprechenden IP-Adresse. Wird ein Exploit zu Server-Software XY bekannt, können diese die Server in wenigen Minuten angreifen.

Warum sind Exploits öffentlich und nicht verboten?

Exploits nutzen Pentrationstester, um Lücken in Software zu finden.

Falls die Exploits erfolgreich durchlaufen, kann der Test die Unternehmen vor einen Data Breach bewahren.

In der Vergangenheit hat der ein oder andere Spaßvogel Exploits aus Dummheit veröffentlicht, ohne den betroffenen Hersteller vorher zu informieren. Enttäuschte Sicherheitsforscher veröffentlichen aus „Frust“ ihre Exploits, wenn das Unternehmen die Lücke nicht schließt. Hacktivisten veröffentlichen Exploits aus Protest, um einem Hersteller absichtlich zu schaden und Druck auszuüben.

Rechtlich sind diese Aktionen nicht illegal. In der Realität würde das bedeuten, dass ein Waffenhändler auf der Straße geladene Waffen platziert und der Waffenhändler davon ausgeht, dass keiner die Waffen gegen eine Person richtet.

Wo finde ich Exploits? – Quellen

Exploits sind verfügbar in …

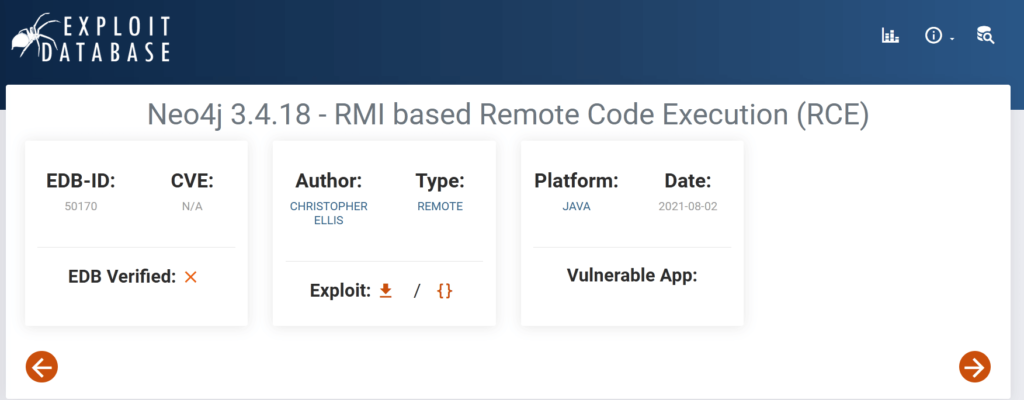

- Exploit DB: Das Unternehmen Offensive Security pflegt diese Datenbank (bekannt als die Entwickler von Kali Linux). Sie sortieren die Schwachstellen nach der Common Vulnerabilites and Exposure Datenbank (CVE), in der alle Schwachstellen gelistet sind. https://www.exploit-db.com/

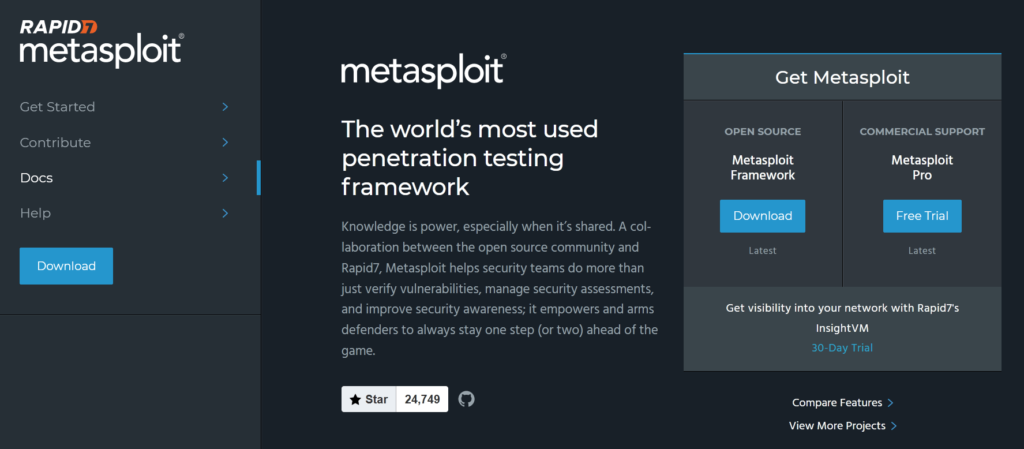

- Metasploit: Das Unternehmen Rapid7 entwickelt die Software Metasploit. Die Community Edition bietet viele kostenlose Exploits. Metasploit fasst als Famework Exploits zusammen, um die Einarbeitszeit pro Exploit zu minimieren.

- Freie Repos: Der Wilde Westen der Exploits sind die öffentlichen Git-Server (z. B. Github). Sicherheitsforscher oder Hacktivisten stellen Exploits online. Für diese Exploits brauchst Du mehr Einarbeitungszeit, weil diese in den meisten Fällen kaum / nicht dokumentiert sind.

Was wenn ich selbst einen Exploit erstellt habe?

Der erste Schritt ist es mit dem betroffenem Unternehmen in Kontakt zu treten, ohne die klassische E-Mail zu nutzt.

Nutze verschlüsselte E-Mails wie PGP oder S/MIME, um neugierige Hacker aufzuhalten. Präsentiere oder beschreibe dem Unternehmen, wie Dein Exploit funktioniert, sodass diese nach bessern können. Dieser Vorgang nennt sich Ethical Hacking. Du kannst für deinen Fund einen Finderlohn erhalten.

Wie kann ich vor Exploits schützen? – Schutz

Patchen, patchen, patchen!

- Update: Als Nutzer bzw. als Administrator solltest Du schnell immer Sicherheits-Updates einspielen.

- Härten: Mache es den Hackern schwer. Schalte Funktionen von einer Software ab, die Du nicht nutzt, sperre ungenutzte Ports und setzt die Best Practices zur Sicherheit Deiner Anwendung um.

- Unnützes: Schalte ungenutzte Server und Software ab. Patche nicht nur Deine Software, sondern auch das Betriebssystem, die Firmware und Treiber von Deinem Rechner. Weniger Software bringt Dir mehr Sicherheit.

- Verschlüsseln: Nutze für unternehmensinterne Anwendungen ein VPN, um nicht unnötig die Server aus dem Internet erreichbar zu machen

- Least Priviliege: Setze ein strenges Rechtemanagement, um damit nur jeder das machen kann, was er oder sie machen will.

- Internen Netzwerk = Internet: Behandele Deine internen Server so als ob diese mit dem Internet verbunden sind. Wenn ein Hacker in das Unternehmensnetzwerk eingedrungen ist, sollte eine laterale Bewegung schwer bleiben.

Dieses Konzept nennt sich Zero Trust. Du vertraust nur den Lehren der Kryptographie und keinem in Deiner Organisation, weil der Administrator annehmen muss, dass zu jederzeit jeder Account komprementiert werden kann.

Steffen Lippke

Was ist der Unterschied zu einem Software-Bug?

Exploits sind Software-Bugs – aber nicht jeder Software-Bug ist ein Exploit.

Bugs sind Programmierfehler, die ein ungewünschtes Verhalten verursachen. Ungefährliche Bugs sind z. B. User-Interface Bugs (1 Button fehlt).

Der Bug ist nervig, aber dieser Bug lässt sich nicht in einem Exploit ausnutzen. Die Entwickler sollten ihre Bugs zeitnah schließen, um zu verhindern, dass ein Angreifer doch noch einen Weg findet, um einen Exploit aus dem Bug direkt zu entwickeln.