Das ist das Beginner Pentest Tutorial mit 8 Pentest Tools.

In diesem Guide möchte ich den Fokus auf ausgewählte Aspekte des Web Application Hackings werfen.

- 1 Grundlagen – Pentesting Tutorial

- 2 8 Hacking-Strategien von Pentests

- 2.1 #1 Der Google Hack – Geheime Dokumente finden

- 2.2 #2 Wissen ist Macht – Servertyp bestimmen

- 2.3 #3 Unachtsamer Coder – Metadaten verrraten viel

- 2.4 #4 Frameworks hacken mit Schwachstellen

- 2.5 #5 Admin-Zentrale hacken – Versteckte Webseiten

- 2.6 #7 Raten, Raten, Raten – Mit Parametern zu Geheimnissen

- 2.7 #8 Lang lebe JavaScript – XSS auf Webseiten

Grundlagen – Pentesting Tutorial

HackerOne bietet neben den Web Application Hacking, das Software Hacking von Windows-, Android– und iOS-Anwendungen an.

Der Guide stellt verschiedenen Methoden vor, um Dir den Einstieg zu erleichtern.

Was ist Penetration Testing (Penetration Testing)?

Penetration Testing (kurz. Pentest) betreiben die Unternehmen, um die Schwachstellen in ihrer Software und der IT-Infrastrukturen aufzudecken.

Auf den ersten Blick wirken die meisten IT-Infrastruktur-Systeme sicher. Ein Passwortschutz und die Verwendung HTTPs bedeuten nicht, dass ein Hacker chancenlos bleibt, in die Anwendung einzudringen. Viele Hacks begründet sich in …

- der Fehl-Benutzung von Software

- der Fehl-Konfiguration von Software

- dem fehlenden Wissen über die Software

… der Systemintegratoren und Nutzern.

Strategien und Angriffswege beim Pentest

Pentest funktioniert nach variablen Analysen-Methoden, bei der der Tester viele Wege testet ein System zu erobern. Die Pentest Spezialisten wählen beim Hacken mehrere der vielen Strategien, Angriffswege und Methoden aus.

Pentest setzt sich zum Ziel ohne zu wissen, wie die Infrastruktur aufgebaut ist, in

- diese Infrastruktur einzudringen

- einen Admin-Zugang zu erhalten

- Dokumente zu stehlen

- Dokumente zu verändern

- Mitarbeiter auszuspähen

- E-Mail Account zu hacken

- …

Hacker vs. Pentest

Die Unternehmen fragen externe Tester an, um eine neutrale Sichtweise zu haben und nicht vorbestimmte Strategien zu nutzen. Im Gegensatz zu den Penetration Testing Spezialisten haben die Hacker eine einfache Arbeit.

Die Kriminellen brauchen nur 1 Schwachstellen zu finden, die sich für Ihre Zwecke ausnutzen.

IT-Sicherheitsforscher, Penetration Testing Spezialisten und Entwicklern versuchen das Risiko eines Hackes zu senken, indem die Cybersecurity-Gruppe intensiv nach ALLEN Bugs und Lücken suchen.

8 Hacking-Strategien von Pentests

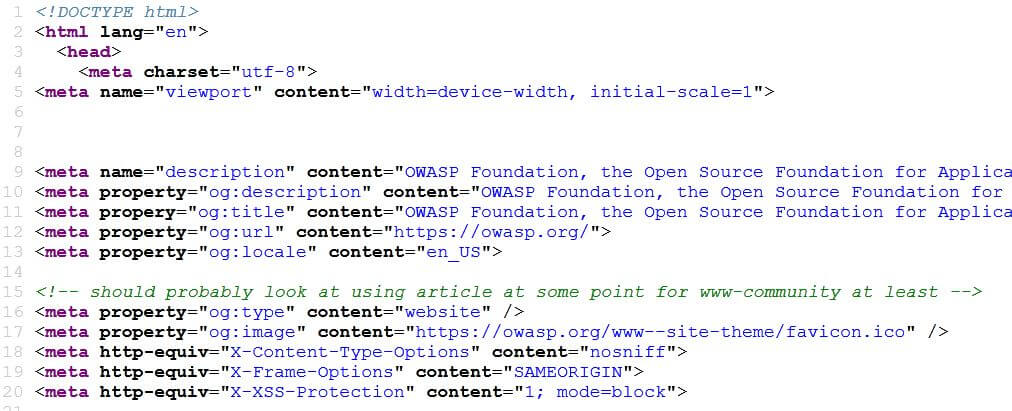

Die folgenden Strategien basieren des Penetration Testing Tutorials auf den OWASP Penetration Testing Guide der Version 4. Die Open Web Application Security Project (OWASP) versucht als NGO die Sicherheit von Software zu verbessern. Der Verein bieten Software-Tools, Guides, Whitepapers und Training, sodass die Hacker gegen die Software von Morgen chancenlos bleiben.

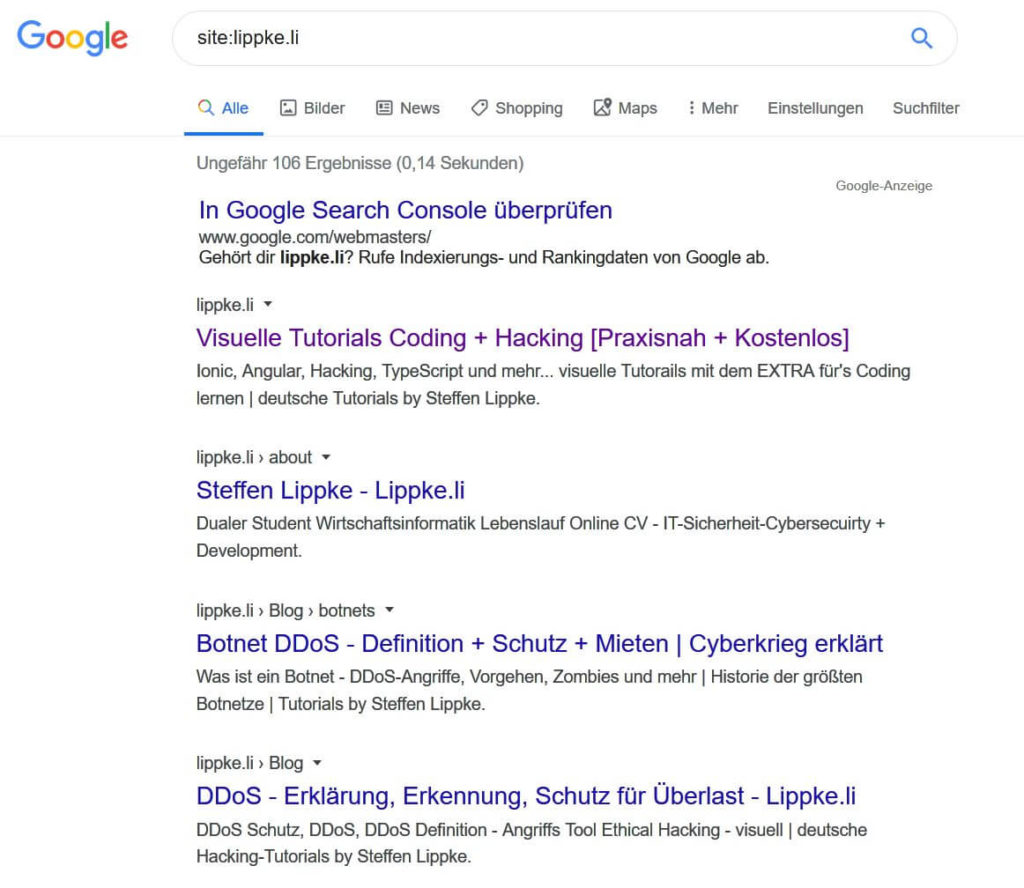

#1 Der Google Hack – Geheime Dokumente finden

Verwende die Google Suchergebnisse, um geheime Webseiten zu finden, die die Öffentlichkeit nicht sehen sollte (Conduct search engine discovery/reconnaissance for information leakage, OTG-INFO-001).

Der Google Crawler springt von einem Link zu nächstem Link und downloadet sich die Webseiten. Der Webseitenbetreiber möchte nicht, dass der Crawler alle Webseiten findet und indexiert.

Gründe für diese Anliegen sind

- Datenschutz von personenbezogen Daten

- ausschließliche interne und geheime Verwendung

- „Programmierhilfen“

Der Meta Tag no-index oder die robots.txt verhindern die Indexierung von Webseiten in der Suchmaschine. Viele Webseitenbetreiber vergessen den Tag zu setzen und Google listet die geheime Webseite trotzdem.

Gebe in die Google Suchesite:lippke.li

ein, um alle Seiten von einer Domain angezeigt zu bekommen. (ca. 130 Ergebnisse Q1 2020). Sehe Dir die hinteren Suchergebnisse an und analysiere auf Hacking-Verwendbarkeit.

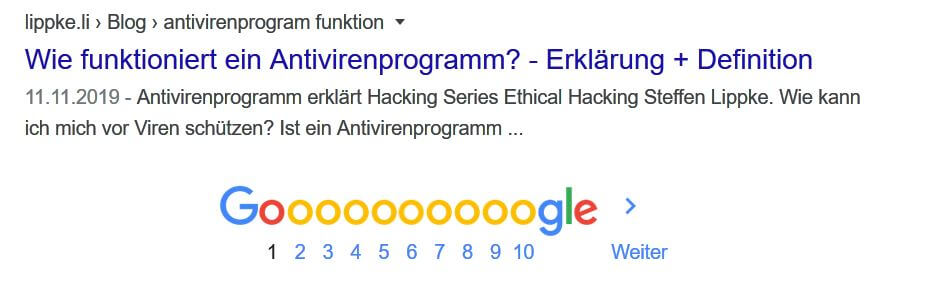

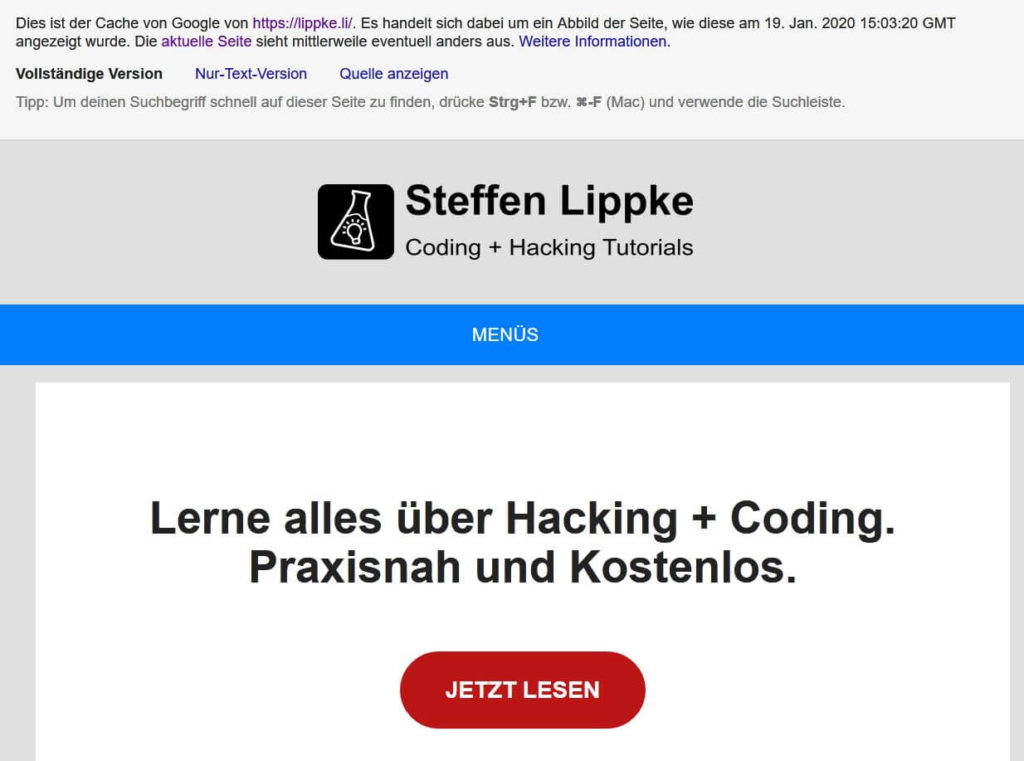

Gebe in die Google Suchecache:lippke.li

ein, um die zwischengespeicherten Inhalte zu entdecken. Webseitenbetreiber löschen Webseiten, damit die Öffentlichkeit diese nicht mehr lesen kann. Die große Suchmaschinen und Web Archive (Wayback Machine) speichern die Daten über Jahre hinweig. Die Google Hacking-Datenbank gibt Dir einen guten Überblick über die bestehenden sensiblen Dateien auf den Web-Servern.

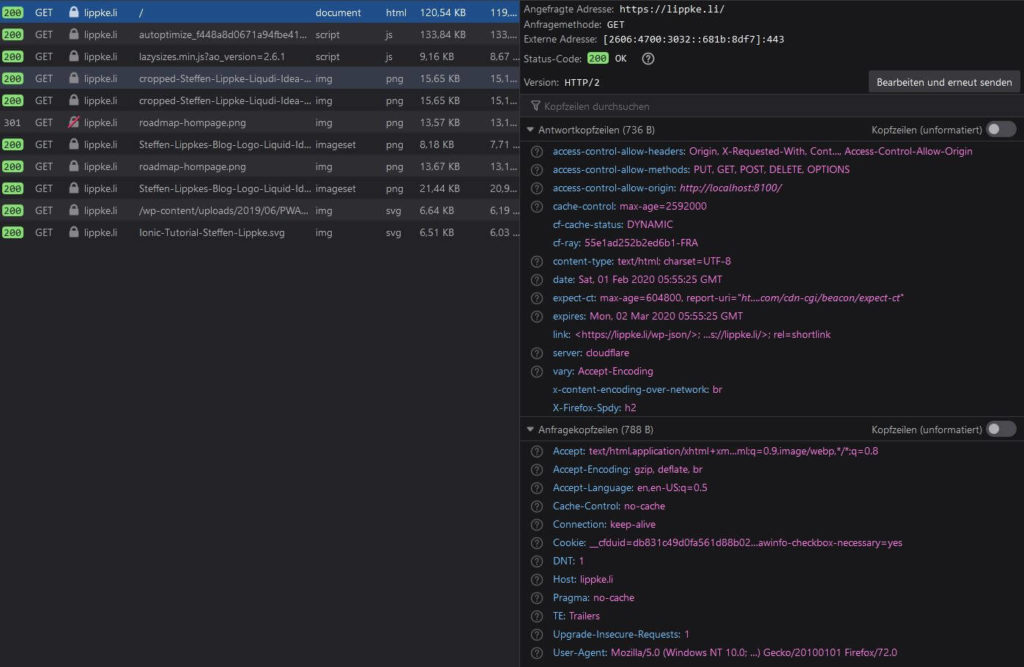

#2 Wissen ist Macht – Servertyp bestimmen

Die Antwort auf eine normale HTTP-Anfrage weist auf den Servertyp und dessen Versionsnummer hin. Die Server verstehen unterschiedliche Komprimierungen und legen unterschiedliche Kommunikationsarten fest.

Zu ein der beliebtesten Webserver gehört der Apache. Ein Apache mit der Versionsnummer 1.3.23 antwortet mit dem folgenden HTTP-Headern:

HEAD / HTTP/1.0

HTTP/1.1 200 OK

Date: Sun, 15 Jun 2003 17:10: 49 GMT

Server: Apache/1.3.23

Last-Modified: Thu, 27 Feb 2003 03:48: 19 GMT

ETag: 32417-c4-3e5d8a83

Accept-Ranges: bytes

Content-Length: 196

Connection: close

Content-Type: text/HTML

Wenn Du für diesen Servertyp und Version eine akute Schwachstelle (CVE) findest, verwendest Du einen Exploit (Software zum Ausnutzen der Schwachstelle), um Dich in das System zu hacken. Voll-automatisch erkennt das Programm httprint oder httprecon den Servertyp.

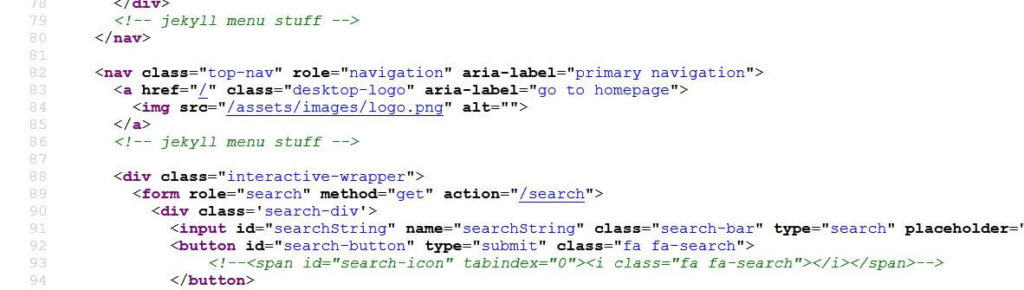

#3 Unachtsamer Coder – Metadaten verrraten viel

Durchsuche den Code nach Metadaten und Informationsquellen, die Dir ein Eindringen in das interne System erleichtern (Review webpage comments and metadata for information leakage, OTG-INFO-005). Die Hinweise verstecken sich in den Kommentaren.

Liegengebliebene SQL-Statements finden Pentesting Spezialisten häufiger. Die Beschreibungen der Kommentare helfen Dir das System zu kompromittieren.

<!-- Query: SELECT id, name FROM app.users WHERE active=’1’-->

Dämlich und unachtsame Programmierer lassen Passwörter in dem installierten Code stehen, weil diese aus Bequemlichkeit die Passwörter für die Entwicklung am System häufig brauchen.

<!-- Use the DB administrator password for testing: f@keP@a$$w0rD -->

#4 Frameworks hacken mit Schwachstellen

Bestimme das verwendet Framework über das Fingerprinting (Fingerprint Web Application Framework,OTG-INFO-008). Jedes Framework zeigt typische Bezeichnungen in den class und id Attributen. Typische Strukturen charakterisieren das Framework.

- HTTP Kopf

- Cookies

- HTML-Quellcode

- Ordnerstruktur und Dateinamen

Diese PHP Framework setzt z.B. den Cookies

GET /cake HTTP /1.1

Host: defcon-moscow.org

User-Agent: Mozilla75.0 |Macintosh; Intel Mac OS X 10.7; rv: 0) Gecko/20100101 Firefox/22 . 0

Accept: text/html, application/xhtml + xml, application/xml;q=0.9, */*; q=0 , 8

Accept - Language: ru-ru, ru; q=0.8, en-us; q=0.5 , en; q=0 . 3

Accept - Encoding: gzip, deflate

DNT: 1

Cookie: CAKEPHP=rm72kprivgmau5fmjdesbuqi71;

Connection: Keep-alive

Cache-Control: max-age=0

Informiere Dich und google nach den typischen Framework-Strukturen. Im HTML-Code weisen Standard-Kommentare oder spezielle Class-Attributs-Namen auf das Framework hin. BlindElephant erledigt für Dich die Suche und schätzt ab, in welcher Version das Projekt vorliegt

#5 Admin-Zentrale hacken – Versteckte Webseiten

Finde Admin-Steuerzentrale und nutze Sie für Deine Zwecke aus (Enumerate Infrastructure and Application Admin Interfaces, OTG-CONFIG-005) Die Hinweise in den HTML-Metadaten wie

<input type=”hidden” name=”admin” value=”no”>

weise auf eine Administrator-Benutzeroberfläche hin.

Achtung böse:

Wenn Du das Admin-Panel gefunden hast, teste Du ein Standard-Passwort der Anwendung bei der Anmeldung aus. Viele Frameworks, Router, CMS nutzen ein Initial-Passwort, welches der Nutzer gleich zu Beginn ändern sollten. Viele Nutzer überspringen diesen Schritt. Das Internet hält vorgefertigte Listen mit Initial Passwörtern bekannte Frameworks, CMS, Foren oder Clouds bereit.

- Default Password list: http://www.governmentsecurity.org/articles/DefaultLoginsandPasswordsforNetworkedDevices.php

- Default Password list: http://www.cirt.net/passwords

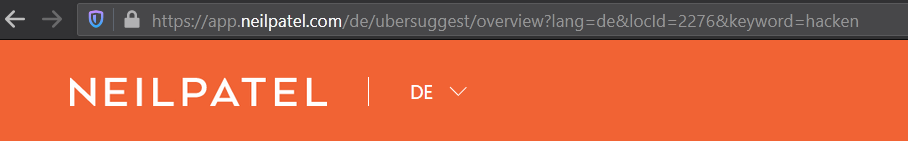

#7 Raten, Raten, Raten – Mit Parametern zu Geheimnissen

Suche nach GET-Parametern mit Account-Nummer, um Dir Zugang zu geschützter Dokumenten zu verschaffen (Testing for Account Enumeration and Guessable User Account, OTG-IDENT-004).

Errate die möglich GET-Parameter in einer URL, um die Passwort- und Sichtbarkeit-Barrieren geschickt zu umgehen.http:////www.foo.com/err.jsp?User=baduser&Error=0

http:////www.foo.com/err.jsp?User=gooduser&Error=2

Manche HTTP-GET Anfragen ohne eine Authentifizierung liefern Dir geheime Dokumente, die kein anderer von außen sehen sollte:

Alternativ greifst Du auf Ressourcen wie Skripte, Bilder, Texte und PDFs zu, indem Du Dir einen Pfad ableitest z. B.http:////foo.bar/showImage?img=img00011

#8 Lang lebe JavaScript – XSS auf Webseiten

Teste XXS Attacken aus (JavaScript), um die Zugang zu verschaffen (Testing for Reflected Cross site scripting, OTG-INPVAL-001). Greife die GET-Parameter der Webseite an, die die Webseite ausgibt

Die Eingabefelder richten über XSS große Schaden an, wenn diese die Webseite persistent speichert und anzeigt.

“><script >alert(document.cookie)</script >