Ethical Hacking – als Leihe legal Geld verdienen

Wolltest Du nicht schon immer einmal mit Hacking etwas Geld verdienen?

Aber nicht illegal – sondern ganz legal.

Viele Unternehmen bezahlen Dir eine Provision, wenn Du es schaffst einen Bug oder eine Vulnerabilität bei Ihrer Webseite oder Anwendung zu finden.

Ich zeige Dir in diesem Post, wie Du schnell und präzise solche Bugs findest und melden kannst.

- 1 Aufgabe: Geld mit Hacking verdienen

- 2 Keine Voraussetzungen!

- 3 Motivation von Unternehmen für Bug-Bounty-Programmen

- 4 Bezahlung – So berechnet sich Deine Erfolgs-Vergütung

- 5 Grundlagen: Hackerone Einsteig

- 6 Hack IT: Sanfter Start in Hacking-Welt

- 7 So findest Du ein Unternehmen mit Bug-Bounty-Programmen

- 8 Start Hacking with me

Aufgabe: Geld mit Hacking verdienen

Keine Voraussetzungen!

Generell kannst Du versuchen, jede Webseite zu hacken und den Fehler an die Betreiber zu melden. Viele Institutionen und Unternehmen „sehen noch nicht das wahre Risiko in XSS, CSRF + SQL“, sagen Danke für den Hinweis und das war’s.

Andere Unternehmen, die etwas offener sind und selbst sagen, dass sie nicht perfekt sind, bieten den Hacker Geld an, wenn diese einen Bug gefunden haben.

Motivation von Unternehmen für Bug-Bounty-Programmen

Die Unternehmen wissen, dass Sie sich vor Angriffen von außerhalb schützen müssen. Sie bezahlen lieber Dich pro gemeldeten Bug oder Vulnerabilität.

- Die eigenen Fehler zu finden ist sehr schwierig (Betriebs-Blindheit). Die internen Programmierer und IT-Experten sind oft blind für die eigenen Sicherheits-Fehler und –Probleme ihrer Systeme. Ein Dritter (Du) findt die Fehler viel schneller, da er von außer das System betrachtet.

- Im Netz gibt es böse Hacker (Black-Hats), die sich selbst bereichern wollen, und Hacktivisten, die mit einem Hack gegen eine Regierung oder ein Unternehmen protestieren wollen (z. B. Anonymous).

- Sie bezahlen lieber einen „IT-Sicherheitsforscher“ 100.000 € (White-Hats), als dass ein echter Black-Hat-Hacker die sensiblen Unternehmensdaten manipuliert, löscht oder im Internet veröffentlicht. Ein Verlust des Rufs kann einem Unternehmen sehr viel Geld kosten und langfristig Umsatzeinbußen bedeuten.

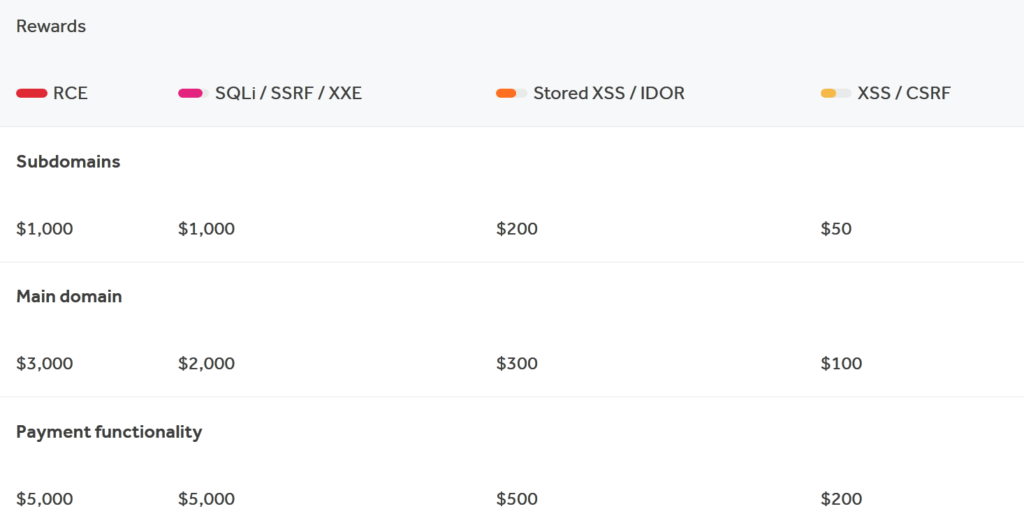

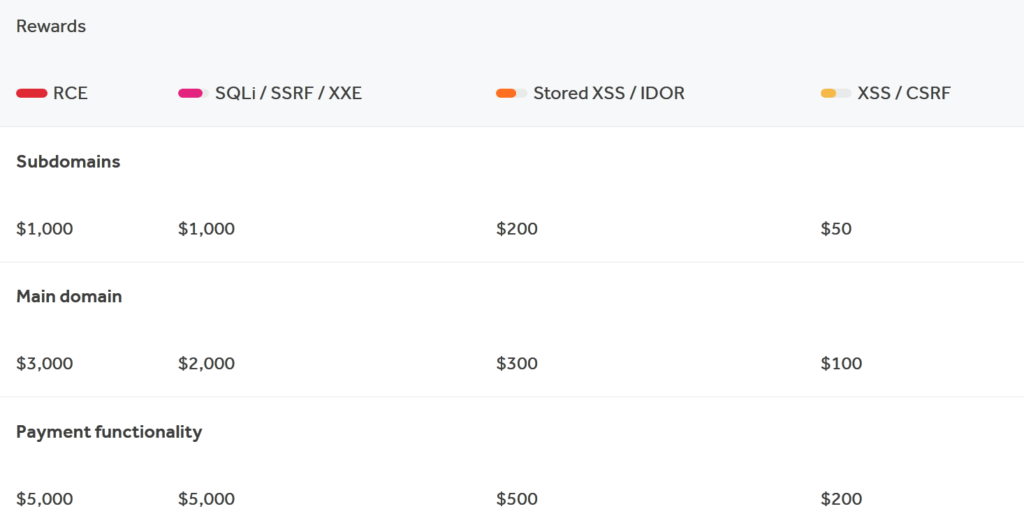

Bezahlung – So berechnet sich Deine Erfolgs-Vergütung

Die Bezahlung ist sehr, sehr, sehr variabel.

Je nach Schwere des gefunden Bugs erhalten die White-Hats Geld. Das bedeutet, aber nicht zwangsläufig die Schwierigkeit des Hack-Angriffs mit der Prämie steigt.

Etwas Glück, unkonventionelles Denken, eine Prise von technischem Verständnis und ein ungewöhnlicher Weg führen vielleicht schneller zum Ziel.

Mit White-Hat-Hacking und Bug-Bounty-Programme ist schon ein Argentinier Millionär geworden, ohne illegal zu agieren.

Große Firmen wie Microsoft legen ihre eigenen Programme auf. Folgende Prämien sind nennenswert:

- Wenn Du aus einer virtuellen Maschine in Azure ausbrechen kannst, gibt Dir Microsoft 300.000 Dollar.

- Wenn Du einen Admin-Zugang zu Azures Lab Abo bekommen kannst, bekommst Du auch 300.000 Dollar.

- Wenn Du eine kritische Remote Execution in Azure ausführen kannst, ist das Microsoft 40.000 Dollar wert.

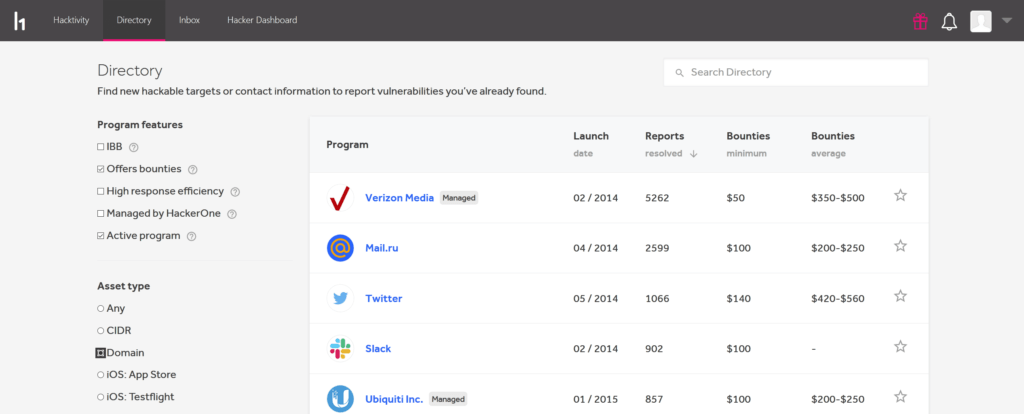

Grundlagen: Hackerone Einsteig

- Melde Dich bei HackerOne an

- Gehe in den Tab Directory

- Filter nach …

- Program Features: Offer bounties einen Harken

- Asset type: Domain

- Sortiere nach Reports resolved absteigend

- Scrolle in der Liste nach unten

- Wähle ein Unternehmen aus

- Lese Dir genau die Vorgaben durch, bevor Du mit dem Hacking beginnst

Du erhältst je nach Vulnerabilität eine unterschiedliche Vergütung. Das Finden einer permanenten XSS-Vulnerabilität sollte das Unternehmen deutlich bezahlen als etwas Link-XSS.

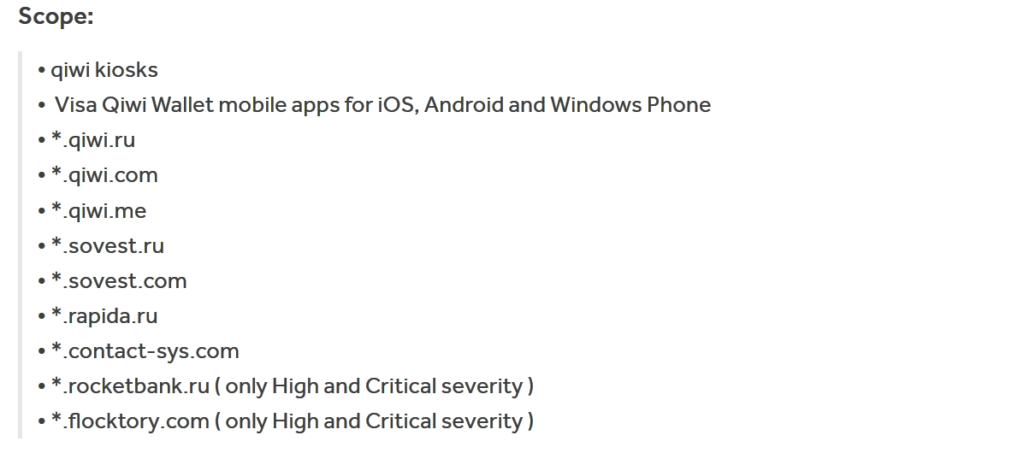

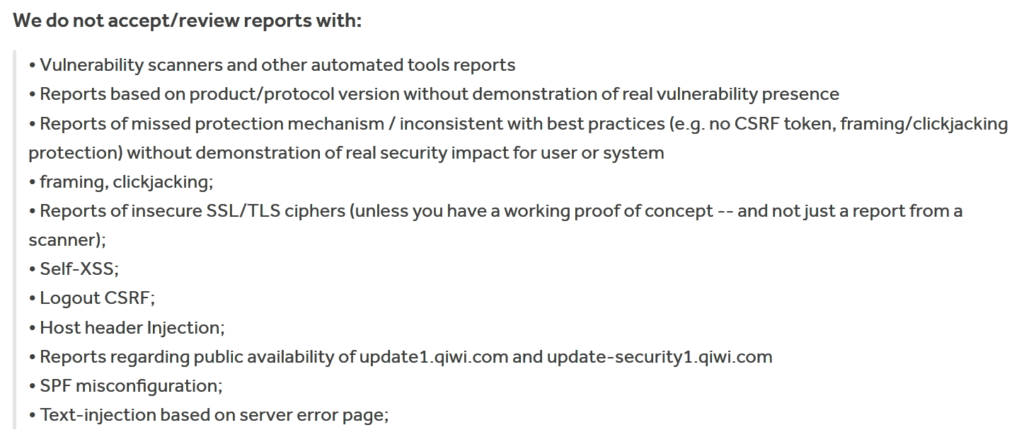

„Im Rahmen“ oder „Außerhalb des Rahmens“

Das Unternehmen gibt eine Liste mit Domains an. Ein Sternchen bedeutet, dass damit alle Prä- bzw. Suffixe eingeschlossen sind.

Eine Webseite nutzt oft verscheiden Backends mit verscheiden Domains, die jeweils andere Funktionalitäten abdecken.

Hack IT: Sanfter Start in Hacking-Welt

Wenn Du noch kein Voll-Profi-Hacker bist, kannst Du Dir viel über Hacking, Vulnerabilitäten und Bugs selbst anlesen. Richtiges Hacken und Coden (behaute ich) lernst Du nur, wenn Du Dich in aller Ruhe zu Hause ohne Ablenkung hinsetzt und hackst.

Lernen, Probieren – Hacken!

Du brauchst keinen Hacker-Kurs, der +1000 € kostet, sondern einen starken Willen, etwas Neues zu lernen. Die meisten guten Material sind kostenlos oder sind Leihbar in der Uni-Bibliothek.

Hier ein paar Tipps:

- HackerOne 101 Kurs

- Alles zu Vulnerabilitäten und Hacks: Hacksplanning

- Eine Spielweise ist HackthisSite

- Haker nutzen gerne Kali OS (Linux Betreibsystem mit Hacking Tools). Hier sind die passenden Tutorials

Je mehr Du verschiedene Hacking-Strategien kennenlernst und testest, desto besser sind auch Deine Sicherheits-Coding-Strategien. Um eine Bug in PayPal oder bei Google zu finden, musst Du kein Genie sein oder eine Person mit 10 Jahren Hacking-Erfahrung, sondern eine ungewöhnliche Idee und Herangehensweise.

So findest Du ein Unternehmen mit Bug-Bounty-Programmen

HackerOne https://hackerone.com ist ein Marktplatz für Hacker und Unternehmen mit Sicherheitsbedürfnis.

HackerOne koordiniert Bug-Bounty-Programme.

Die Bug-Bounty-Programme basieren auf der Vereinbarung, dass Hacker für ein Unternehmen Vulnerabilitäten sucht, diesen dem Unternehmen meldet und dafür eine bestimmte Summe Geld erhält.

White-Hat-Hacker = IT-Sicherheitsforscher

White-Hat-Hacker arbeiten nicht für sich selbst oder einer dritten Partei (Wettbewerber oder Regierung), um sich finanziell zu bereichern. White-Hats sind IT-Sicherheitsforscher, die versuchen in ein Unternehmens-System einzudringen, damit das Unternehmen die Lücke stopfen kann.

Großen (und kleine) Unternehmen stellen solche Bug-Bounty-Programme ins Netz. HackerOne vermittelt nur die Hacker. Selbst Regierung wie das Pentagon U.S. Department of Defense hatte 2016 ein Programm dort veröffentlicht.

Start Hacking with me

Ich habe mir demonstrativ eine Webseite für den Hack ausgesucht.

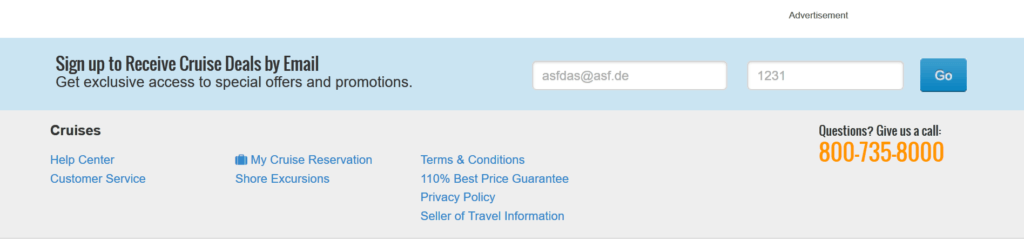

#1 Ziel: Newsletter-Anmeldung im Visier

Ich beginne auf der Homepage mit dem Newsletter Formular.

Dieses ist ein HTML-Formular, welches eine JavaScript-Logik validiert. Wenn die Entwickler das Backend korrekt programmiert hat, darf ich keine Injektion ausführen können, wenn ich das JavaScript umgehe.

Ein JavaScript-Code ist ein Client-seitiger, der jeder Hacker einsehen kann. Mit Rechtsklick auf irgendein Element auf der Webseite, erscheint ein Dropdown. Klicke dann auf „Quelltext anzeigen“.

Schnelle Hacking-Werkzeugkiste

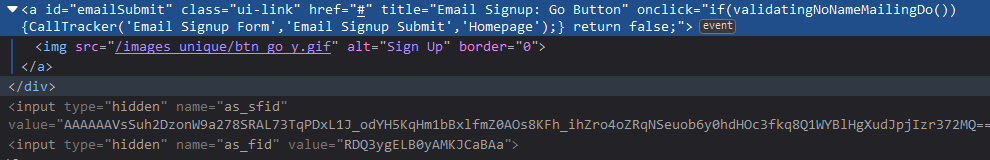

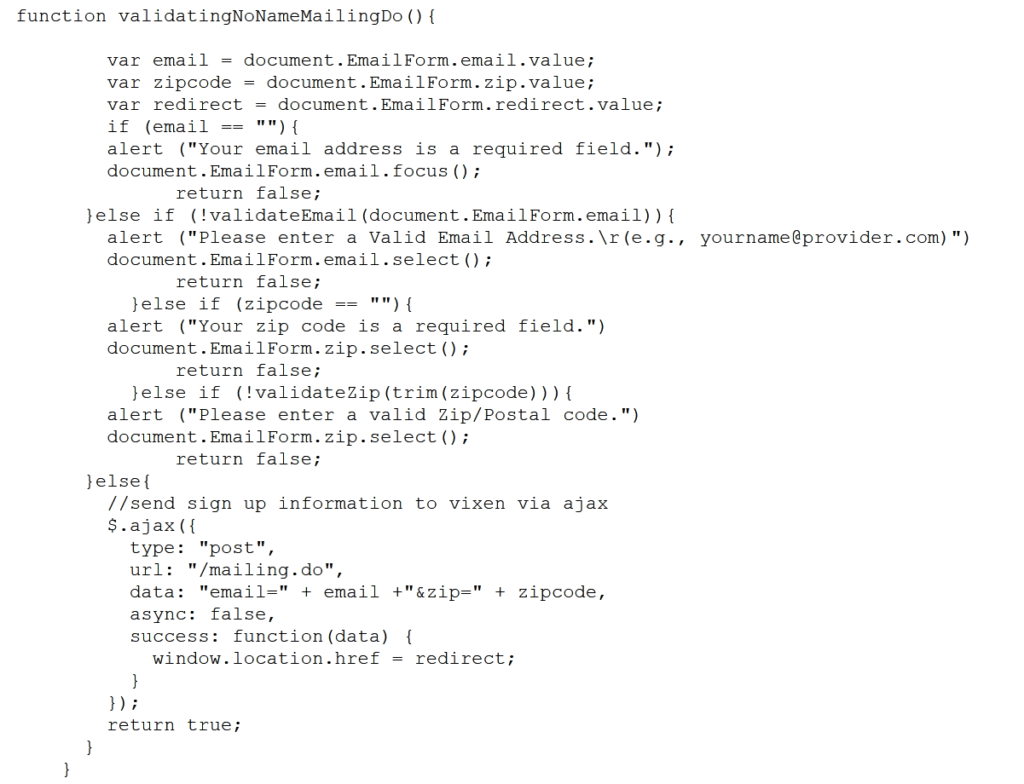

Mit F11 kannst Du auch Dir den Code anzeigen. Die onClick-Methode ruft eine validatingNoNameMailingDo() auf. Mit etwas Glück finden wir einen unveränderten, lesbaren Code.

Jacka !!

Simpler JavaScript Code mit etwas jQuery soll die Mail valideren. Am Ende des Codes sehen wir einen AJAX-Aufruf. Dort sendet der Code die Mail und ZIP-Code an ein Backend mit den Namen „mailing.do“.

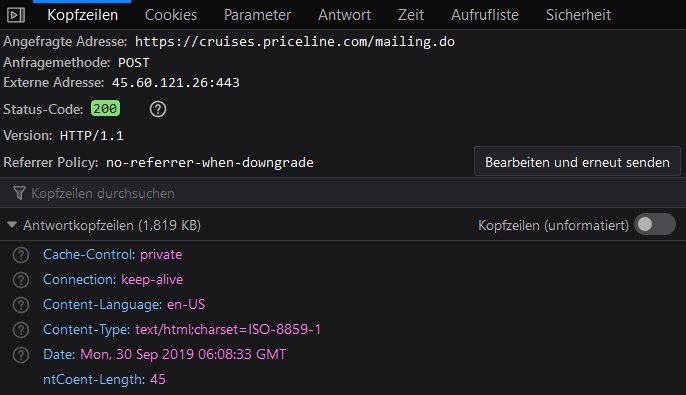

Im Firefox-Network-Traffic konnte ich den Aufruf mitschneiden. In Firefox kannst Du mit dem Klick auf „Bearbeiten und erneut senden“, den Inhalt (Payload) und die Header verändern.

Mit etwas testen konnte ich nur einen 302 und 400 Fehler hervorrufen. Beim Ethical Hacking gibt es kein richtig oder falsch, keinen Anfangspunkt oder Regeln. Du musst testen, probieren und etwas Glück haben.

Wenn Du einen Fehler findest, der innerhalb des Prüfbereichs liegt, solltest Du eine Dokumentation erstellen, wie Dein Hack funktioniert. Du bekommst nur Geld, wenn ein anderer Entwickler den Fehler reproduzieren kann.

#2 Ziel: Kontaktformular

Eine weitere Methode ist es, über die Formular-Felder SQL-Injektionen und XSS zu versuchen. Die SQL-Injektionen sollen die Datenbank im Hintergrund löschen, manipulieren, verändern und ausgeben. Die SQL-Injektionen sind SQL-Schnipsel, die bei guter Konfiguration viel Schaden anrichten können.

XSS basiert auf JavaScript und der Hacker kann bösartigen JavaScript-Code bei allen anderen Nutzern ausführen, wenn dieser permanent ist.

In das Formular habe ich folgende Texte angegeben:

- Ein Fake-Mail (sonst funktioniert es gar nicht)

- Im Betreff steht die SQL-Injektion mit

password‘ OR 1 = 1 - Im Nachrichttext habe ich meine XSS eingeben

<script> alert(„HI“)

Wie Du aus dem POST-Request erkennst, nutzt der Webseitenbetreiber ein CSRF-Token. Dieser verhindert ein Absenden von POST-Request durch z. B. Postman.

Der Erfolg der SQL-Attacke kann ich nicht erkennen, stufe diesen aber als unwahrscheinlich an, weil dieser Hacking-Basics sind. Die XSS könnte funktionieren, wenn nicht über PHP ein Char-Encoding stattfindet. Ein Mitarbeiter auf der Admin-Seite sollte einen „Hi“ – Hinweis in seinem Browser aus.