Einen Instagram Account hacken – Geht das?

Ich zeige Dir, welche 11 Wege ohne Hacking-Wissen umsetzbar sind und wie Du Dich selbst vor Hackern schützt!

Beginnen wir!

- 1 Wie geht das ohne Computer-Wissen?

- 2 11 Social Eningeering + Technische Hacks

- 2.1 #1 Falsche Tatsachen (Pretexting)

- 2.2 #2 USB-Stick platzieren (USB-Dropping)

- 2.3 #3 Das Gewinnspiel (Reziprozität)

- 2.4 #4 Der nutzloseste Support (Autorität)

- 2.5 #5 Wunder Punkt – Software-Exploits nutzen

- 2.6 #6 Der Fingerabdruck-Trick (Replay Spoofing Angriff)

- 2.7 #7 Brecheisen der Geeks (Bruteforce)

- 2.8 #8: Unsichere Smartphones nach 6 – 24 Monaten

- 2.9 #9 Post-its Hack – nicht zu viel Aufwand

- 2.10 #10 Fehler sind einprogrammiert

- 2.11 #11: Richtige Datenquellen finden + nutzen

- 3 FAQ – Insta Account hacken

Wie geht das ohne Computer-Wissen?

Das Social Engineering ist eine Strategie, die nicht versucht den Computer, sondern den Menschen zu manipulieren. Am Ende dieses Guides hast Du vollen Zugriff auf einen Account ohne Geld für unbrauchbare Spionage Apps oder Fake-Hacker auszugeben.

Diese Strategie kann jeder ohne IT-Wissen ausführen. Das Social Engineering verwenden Wirtschaftsspione, um ihre Ziele zu erreichen. Der Erfolg basiert auf den natürlichen Gedanken-Mustern von Menschen (engl. Congnitve Bais). Der Angreifer versucht das Opfer mit Wort, Bild, Ton und / oder Text zu manipulieren.

Falls Du technisch am Computer arbeiten möchtest, dann springe zu dem Tipp 6 bis 10, um in einen Account eindringen zu können. Für das technische Hacking brauchst Du etwas mehr Computer-Grundlagen. Lese dazu den vollständigen Guide.

Die folgenden 5 Faktoren sind die Grundlage des Social Engineerings:

So wie ich, so wirst auch Du > Reziprozität

Ich tue Dir einen (kleinen) Gefallen und deshalb wirst Du mir einen großen Gefallen tun.

Der Hacker versucht, mit einer kleinen Gefälligkeit Dein Wohlwollen zu erlangen, z. B. eine Information weiterzuleiten oder die Tür aufzuhalten. Du bedankst Dich und sagst

„… Danke – Wenn Du was brauchst, melde Dich bei mir!“.

Das Opfer

Ein Tag später fragt der Hacker das Opfer nach einem größeren Gefallen. Die andere Person möchte den Gefallen „zurückgeben“ und sagt in der Regel zu!

„Kannst Du mich mal durch diese Tür lassen (in den Top-Secret Bereich)? Mein Gespräch zu meiner Beförderung beginnt in 3 Minuten in Raum XZ.“

Der Social Hacker

Selbstverpflichtung + Konsistenz

Ein Mensch möchte, dass sein Verhalten, seine Worte und seine Entscheidungen einheitlich nach außen wirken. Ein inkonsistentes Verhalten verringert die Glaubwürdigkeit eines Menschen. Hacker verwenden Aussagen wie

„Du hattest das schon immer so gemacht – Wieso jetzt nicht?“

Social Hacker

ODER

„Hattest Du nicht Dir dieses Ziel auf Deine Fahne geschrieben?“

Die Kriminellen können eine felsenfeste Meinung oder Willen der Opfer ändern, indem Sie sich Schritt für Schritt keine Zugeständnisse erarbeiten.

Soziale Bestätigung

Der Hacker fordert das Opfer auf z. B. eine Sicherheitstür zu öffnen.

Der Hacker behauptet, dass der Chef des Opfers sich genauso verhalten haben soll (Lüge). Der Hacker verdreht die Realität, um das Opfer zu manipulieren. Der Kriminelle versucht, mit einem sozialen Beweis (engl. Social Proof) das Opfer zu manipulieren.

Echte Fake-Freundschaft aufbauen

Wirtschaftsspione versuchen eine Freundschaft über Wochen oder Jahre mit kleinen Gefallen aufzubauen (siehe Regel 2). Zu einem späteren Zeitpunkt manipuliert der Hacker das Opfer. Der Hacker verlangt von dem Opfer einen Gefallen, auf den das Opfer sich nie einlassen darf (z. B. ein Passwort für einen Hochsicherheits-Computer eingeben).

Angst vor dem Verlust

Der Hacker vergibt exklusive Gewinne, Honorierungen und Geschenke. Das Opfer soll an den Köder anbeißen, sodass das Opfer sensible Informationen verrät.

„Sie können Mitarbeiter des Jahres unseres Unternehmens werden, wenn Sie uns das Patent für die Preisdotierung näher beschreiben.“

Der Social Hacker

Die Vor- und Nachteile vom Social Engineering

Bin ich der richtige Typ für Social Engineering? Hier ein paar Vor- und Nachteile für diese Form des Hackings:

Du kannst …

- … in Systeme eindringen, ohne das technische Wissen über die Systeme zu besitzen.

- … in Systeme eindringen, die nach Kryptologen und IT-Sicherheitsexperten nach dem heutigen Stand als sicher

- … in Systeme über die unauffälligste Art (über einen legitimierten Mitarbeiter-Account) eindringen.

Bedenke, Du brauchst …

- … ein sicheres, lupenreines Auftreten in Wort oder Schriftform in der Sprache des Opfers.

- … ein Opfer, welches nicht mit Social Engineering Attacken gebrieft ist.

- … einen Plan B, wenn die Social Engineering Attacke auffällt.

- … eine aufwendige Recherche über das Opfer.

- … Wissen über die Manipulationstechniken und deren korrekte Anwendung.

Anwendung im „realen“ Leben – Social Engineering

In der Realität nutzen Wirtschaftsspione aka James Bond und gewiefte Regierungen Social Enigeering für den Diebstahl von …

- Preislisten / Design von Produkt X / Spezifikationen

- Patente in der Entwicklung / Leaks (Produkte)

- Geld / Geldwäsche / Steuerhinterziehung

- Rezepturen / Formeln / chemische Stoffe

11 Social Eningeering + Technische Hacks

Ich zeige Ihnen elf Hacks, mit denen Sie den Account des Opfers (einschließlich seines Partners, Freundes oder Verwandten) hacken können. Je nach Situation kann eine oder mehrere Strategien erfolgreich sein. Es ist möglich, dass Sie die Situationen kombinieren oder entsprechend nachstellen müssen.

#1 Falsche Tatsachen (Pretexting)

Täusche falscher Tatsachen vor: Rufe mit einer unbekannten Rufnummer bei Deinem Opfer an. Erkläre, Du wärst ein Mitarbeiter von Meta, der die Newcomer-Influencer pushen möchte.

„Für die Einstellung des permanenten Reichweiten-Boost brauche ich ihren Nutzernamen und ihr Passwort, damit wir wissen, dass wir die Richtige fördern.“

Social Hacker am Telefon

#2 USB-Stick platzieren (USB-Dropping)

Bereite einen USB-Stick mit Malware vor:

- Downloade Dir einen Keylogger

- Ziehe den Keylogger auf einen USB-Stick

- Platziere diesen auf den Tisch des Opfers

- Warte bis Dein Opfer den USB-Stick nutzt und die SuperGeheimInfos.exe (Keylogger) ausführt

- Nach der Nutzung der App durch das Opfer kannst Du die gespeicherten Eingaben auswerten und Dich selbst einloggen.

#3 Das Gewinnspiel (Reziprozität)

Verlosung unter den besten Accounts: Rufe mit einer unterdrücken Rufnummer bei Deinem Opfer an.

Gebe Dich als ein Fernsehmitarbeiter aus, der für ein Casting die „Hidden“-Stars sucht. Sage, dass Dein Opfer sich unter den Top 5 Content Creator befindet, die die eine Chance auf ein Casting mit Geldgewinn haben.

#4 Der nutzloseste Support (Autorität)

Per Mail „helfen“:

- Erstelle die einen Fake-E-Mail-Account, z.B. instasupport@gmx.de oder InstaFacebook@t-online.de. Profis sichern sich Domains wie insta-vip-support.com und senden von dort aus sogenannten Cookies oder JWT-Tokens ermöglichen, dass nicht bei jedem Öffnen der App nach dem Passwort gefragt wird.

- Benenne Dich mit „Support“.

- Schreibe eine Mail mit folgendem Inhalt:

Wegen eines Hacks müssen die Passwörter zurückgesetzt werden.

Insta Support Fake

Bitte, senden Sie das folgende Formular zurück an diese Mail. Bitte, geben Sie ihr altes und neues Kennwort bitte an.

#5 Wunder Punkt – Software-Exploits nutzen

Sogenannten Cookies oder JWT-Tokens ermöglichen, dass nicht bei jedem Öffnen der App nach dem Passwort gefragt wird.

Schwachstellen: Meinst Du das der Betreiber Facebook die App 100 % sicher gebaut hat?

Nö. Am 22. Februar 2020 konnten Hacker über das Passwort-Zurücksetzen-Feature in Profile eindringen.

Hat Dein Opfer die App noch nicht geupdatet?

Ein Update Guru

Von Zeit zu Zeit finden Hacker Schwachstellen in den Insta Account App, sodass JEDER mit dem richtigen Exploit-Programm in die App eindringen kann. Auch in der Vergangenheit konnte Hacker auf persönliche Informationen von Nutzern zu greifen

Meta kann niemals alle Schwachstelle stopfen.

#6 Der Fingerabdruck-Trick (Replay Spoofing Angriff)

Fingerprint Replay: Viele Nutzer loggen sich mit ihrem Fingerabdruck in ihr Smartphone und die App ein. In der Vergangenheit wurde Samsung und Apple Sensoren erfolgreich ausgetrickst. Dieser Guide erklärt warum.

Das Opfer verteilt sein „Passwort“ als Fingerabdruck fast überall, wo das Opfer etwas angreift. Suche Dir einen gut erkennbaren Abdruck aus und erstelle eine Kopie.

#7 Brecheisen der Geeks (Bruteforce)

Bruteforce versuchen: Weißt Du das Dein Opfer nicht die besten Passwörter der Welt verwendet? Dann probiere die folgenden Passwörter.

- 123456

- 12345678

- der Name des Haustiers oder des Partners

- das Geburtsdatum

- Lieblingsessen

#8: Unsichere Smartphones nach 6 – 24 Monaten

Sobald Du die Kontrolle über ein Handy hast, dann kannst Du die Kontrolle über alle Apps (mit Instagram). Wenn Du in das Handy Deines Opfers eindringen willst, probiere mal mein Handy hacken Tutorial aus.

Die Anwendung (die App) ist nur so sicher, wie das genutzte Gerät. Hat das Gerät keine PIN, dann hast Du sofort Zugriff auf den Account.

#9 Post-its Hack – nicht zu viel Aufwand

Der Post-it-Trick: Hat Dein Opfer irgendwo die Passwörter aufgeschrieben? Vielleicht als Post-it am Bildschirm, hinten auf dem Handy oder im persönlichen Notizbuch? Passwort-Kracking kann so einfach sein.

#10 Fehler sind einprogrammiert

Der Entwickler (Meta) verbringen viel Zeit damit, ihre Anwendung sicherzumachen. Sie sicheren die Anwendung mit verschlüsselten Internetverkehr ab und nutzen Mehr-Faktor-Authentifizierung (Fingerabdruck).

Entwickler sind Menschen und Menschen machen Fehler. In der App sind deshalb auch Fehler (sogenannte Schwachstellen). Du musst diese Fehler finden, um einen erfolgreichen Hack zu demonstrieren.

Ich habe einen vollständigen Guide zu Hacking lernen verfasst. Ehrliche Menschen melden die Schwachstellen dem Facebook Konzern und erhalten dafür eine Aufwandsentschädigung von bis zu 1.000.000 Euro. Das hört sich total übertrieben an, aber Meta zahlt so viel für kritische Schwachstellen, weil diese ihren finanziellen Untergang bedeuten könnten.

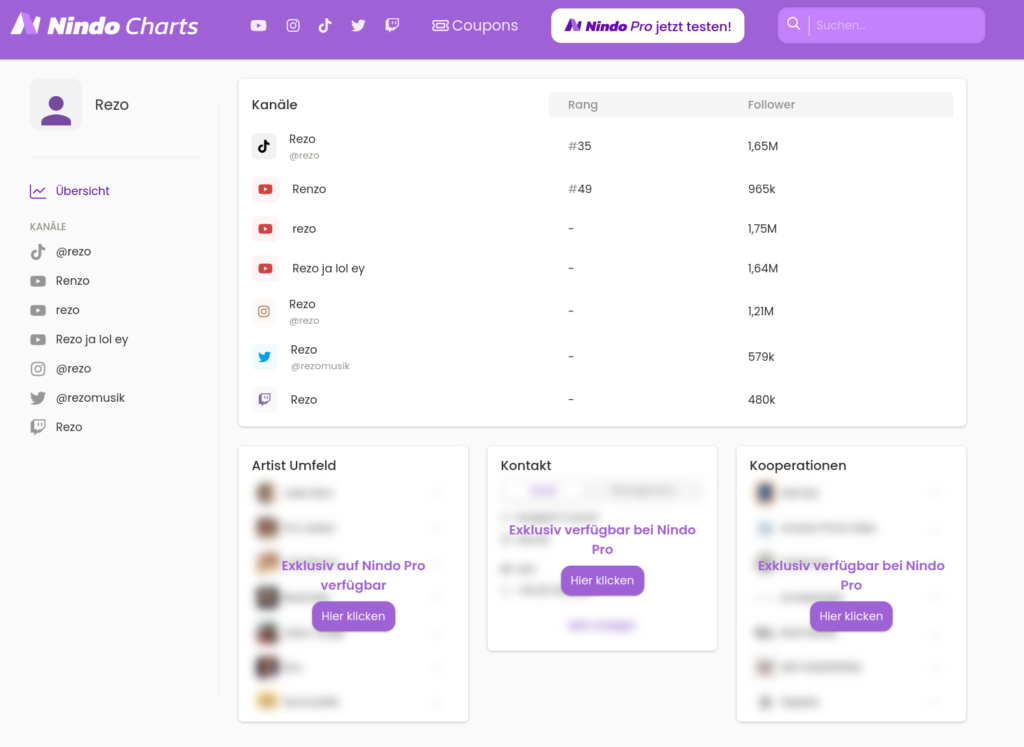

#11: Richtige Datenquellen finden + nutzen

Ein Hacktivist ist eine Person, welche eine Anwendung hackt, um gegen das Unternehmen hinter der Anwendung zu protestieren. Der Hacktivist begeht eine Straftat, aber hat selbst nichts von dem Hack (z. B. eine Form der Selbstbereicherung).

Meta (früher Facebook) kann ein interessantes Ziel für viele Hacktivisten sein. Die erbeuteten Daten stellen die Hacktivisten in das Darknet, welche Du nur über einen speziellen Browser erreichen kannst. Mehr dazu in der Darknet-Anleitung. Social Media Unternehmen hatten in der Vergangenheit häufiger Probleme mit ihrer Sicherheit.

Die erbeuteten Daten sind im Darknet frei öffentlich zugänglich und die Regierung bzw. ein Unternehmen selbst kann nichts gegen einmal dort veröffentlichte Daten unternehmen.

FAQ – Insta Account hacken

Wie kann ich mein Passwort herausfinden?

Du möchtest Deinen Account hacken, wenn Du Dein Passwort vergessen hast? Das ist in vielen Fällen nicht notwendig. Ich habe dazu einen ‚Tutorial Passwort vergessen! Was tun?‚ zusammengefasst. Das Rücksetzen des Passworts kann über mehrere Wege erfolgen.

Wie kann ich eine Hacker finden?

Wie schon in dem Darknet-Tutorial erklärt, hast Du keine Garantie, dass der Hacker nach Deiner Zahlung in Kryptowährungen irgendetwas für Dich macht. Im Internet findest Du Apps oder Angebot von Hackern, die so etwas anbieten, aber Du hast keine Möglichkeit mehr an Dein Geld zu kommen, wenn Du den Hacker bezahlt hast.

Kann man Follower hacken – geht das?

Wäre es nicht schön 10000 mehr Follower zu haben? Du willst mit Product-Placements Geld verdienen und den ganzen Tag posten?

Nein!

Im Internet gibt es dubiose Anbieter, die gegen Geld oder kostenlos Dir „10000 Follower“ besorgen. In Wirklichkeit wollen Sie Dein Passwort wissen, um sich selbst zu bereichern.

Steffen Lippke

Wie kann ich verhindern, dass ich gehackt werde?

Setzt die folgenden 6 Strategien, um Dienen Account zu sichern

- Nutze die Zwei-Faktor-Authentifizierung von Meta

- Vermeide die Nutzung von Dritt-Anbieter-Apps. Diese greifen auf Dein Insta-Profil zu und können ein weiteres Einfalltor für Hacker sein.

- Logge Dich nach jeder Nutzung aus (keine Cookies verwenden). Viele gehackte populäre YouTuber sagen, dass diese MFA / 2FA nutzen, aber trotzdem Hacker mit einer Malware und Cookie in den Account kommen.

- Sichere Passwörter wählen (12+ Zeichen, nicht gepawnd) – nicht alle 90 Tage ändern – nein, Du musst Dein sicheres Passwort geheim halten und nur bei dem Verdacht eines Hacks ändern

- Sichere alle Deine Bilder, Texte und Videos im Original von Deinem Kamera-Ordner. Falls Instagram einen Fehler hat oder Du gehackt wirst, kannst Du diese alle wieder hochladen.

- Rufe Dir die wichtigsten Social Engineering Angriffe in regelmäßigen Abständen in Erinnerung.

Guter Beitrag! Ich freue mich auf weitere!

Danke!

Danke

Gibt es auch weitere technische Hacks für Instagram?

Alle paar Wochen tauchen Instagramm Hacks im Dark Web auf (TOR). Dort kann man für die Hacks mit Bitcoins bieten.

Wie sieht es aus mit WhatsApp? Geht das auch? Welche Techniken gehen dort auch?

Hast Du schon „WhatsApp hacken – 5 schnelle Wege OHNE Hacking Wissen“ gelesen? Dort ist alles erklärt!

Schau mal auf WhatsApp hacken

Hallo ich möchte gerne wissen ob mein Mann mich betrügt. Sein iPhone sperrkode hat er gewechselt und Instagram Nachrichten hat er auch gelöscht. Ich brauche echt Hilfe ich weiß nicht aber wie ? Ich bin echt am Ende mit meiner Kraft und weine jeden Tag. Ich habe ihm schon zu rede gestellt aber er sagt das er mit ihr nichts zu tun hat.

Tipps dafür sind genügend im Post vorhanden. Meine Tipps sind aber Beziehungstipps-Löser.

Ich brauche Hilfe kann in mein Account nich mehr rein aysukinis

Hast Du versucht den Account über Deine E-Mail zurückzusetzen?

Ich hab garnicht schlimmes gemacht auf insta und hab nichts schlimmes gepostet und warum sperrt ihr meine acc ohne Grund und ich hab meine alter Email vergessen können sie bitte meine insta acc wieder giben

Hallo Bahar,

es kann sein, dass Kriminelle Deinen Account übernommen haben und illegalen Content gepostet haben. Meta hat den Account dann gesperrt. Wende Dich an den Meta-Support, um Dich wieder freizuschalten. Nutze in Zukunft diese Tipps https://lippke.li/gehackt-was-tun/, um den Hack zu vermeiden.