Du möchtest WhatsApp hacken – ohne Hacking-Wissen?

.. und Nachrichten senden und mitlesen?

Hier ist Dein Tutorial!

Starten wir!

Geht das? Ohne IT-Wissen hacken?

Hacker sind im Gegensatz zu der Medien-Meinung nicht nur Computer-Freaks, die im Dunkeln zwischen alten Pizza-Kartons am Computer hocken, sondern auch solche:

Die Social Hacker versuchen andere Menschen durch psychologische Tricks ihre Opfer zu manipulieren. Sie suchen nicht die Schwachstellen in den Programmen und den Betriebssystemen, sondern versuchen die Schwachstelle „Mensch“ zu attackieren.

Viele Wirtschaftsspione nutzen die Tricks der Social Hacker, die an geheime Patente, Rezepte und Software möchten. Social Engineering hat etwas von James Bond: Mit Charme und Blendung will ein Social Hacker seine Ziele erreichen. Ein realer James Bond war Kevin Mitnick, welcher mit Phycho-Tricks und richtigen Fachsimpel sich in die großen Telekommunikationsunternehmen in den USA gehackt hat.

Wenn Du mehr vom technischen Hacking lernen willst, empfehle ich Dir den Anfänger Guide zum Hackern lernen. Eine Software wie die App ist nur so gut, wie die Programmierung. Wenn die Software Lücken (Schwachstellen) hat, können Kriminelle mitlesen. Vor ein paar Jahren konnten jeder in der App Nachrichten mitlesen, weil diese unverschlüsselt über das Internet gesendet wurden.

Statt die Software Lücke für Dich zu verwenden, sollte ein ehrlicher Mensch diese melden, um dafür eine Aufwandsentschädigung von bis zu 1 Mio. Dollar zu erhalten (Bug Bounty). Das hört sich nach Click-Bait an, aber eine kritische Schwachstelle kann den Untergang bedeuten.

Stell Dir mal vor, Du könntest mit der Handynummer einer anderen Person alle Nachrichten lesen. Solche gravierenden Sicherheitsfehler gab es in der Vergangenheit bei anderer Software schon.

.

Grundlagen: Mitlesen von Kriminelle – Die Wege

Die Hacker manipulieren von Remote (Anonym von Zuhause) oder Vor-Ort Menschen. Das Hacking, welches ich in diesem Tutorial vorstelle, kannst Du Vor-Ort durchführen. Du kannst die Methoden auch zu einer Remote-Strategie umwandeln.

Remote – Am Telefon schwatzen

Die Social Hacker planen von zu Hause aus einen Angriff, mit dem Ziel, dass Sie den Zugang zu möglichst vielen Nutzernamen mit Passwort für Web-Dienste erhalten:

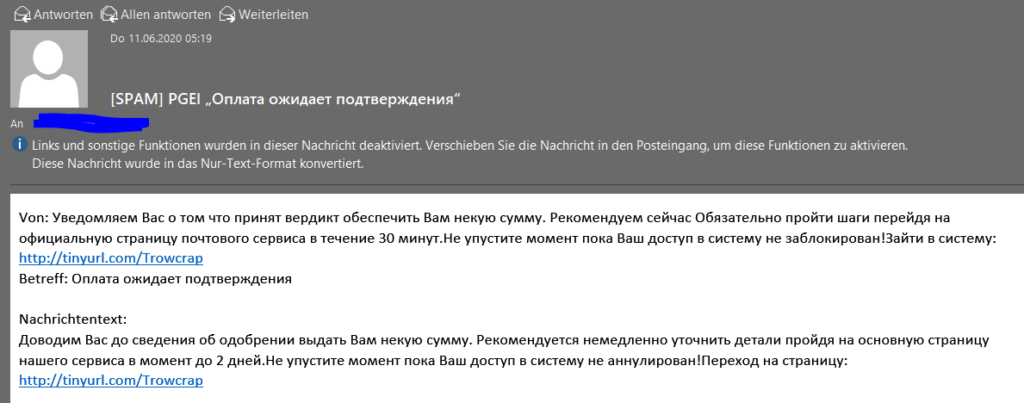

- Phishing Mail: In einer Mail locken die Kriminellen einige ahnungslose Nutzer auf Webseiten mit genialen Schein-Angeboten oder mit einer erotischen Dienstleistung.

- Speer Phishing: Ist eine 100 % personalisiertes Phishing. Die Hacker senden Dir z. B. eine E-Mail mit einer Malware, die als Rechnung getarnt ist, kurz nachdem Du ein Hotel gebucht hast.

- Typosquatting-Domains: Statt commerzbank.de tippst Du in die URL-Leiste comerzbank.de und landest auf einer illegalen Schein-Kopie der Banking-Webseite. Diese sendet das Passwort nicht an den Commerzbank-Server, sondern an den Server des Hackers. Die eingegebenen Zugangsdaten klaut Dir der Hacker, ohne dass Du etwas davon mitbekommen hast.

- Vertrauen: Du erhältst eine Mail von einem Kollegen und öffnest den Malware-Anhang. Dein Kollege ist gehackt worden und Du jetzt mit der versendeten Malware auch

Vor-Ort – Unechte nette Freunde

Social Hacker können überall sein: Sie tarnen sich als Freund(in), neuer Kollege(in), freundlicher Mit-Fahrgast in der Bahn, Putzfrau / Putzmann, Handwerk(in) usw.

- Ablenkung: Mit findigen Tricks, die auf der menschlichen Schwäche basieren, lenkt der Hacker die Opfer ab, um den Zugang zu einem Smartphone, Server-Rechner oder Laptop zu erhalten.

- Freundschaften: Über Monate baut der Hacker eine Freundschaft mit dem Opfer auf, investiert viel Geld und Zeit in die Freundschaft, um „ein kleines Passwort“ als Freundschafts-Gegenleistung zu erhalten.

- Überzeugen: Durch gut-vorbereitete Argumente (oder durch eine milde Form der Erpressung) kann der Hacker Zugang zu den meisten Computer-Systemen erhalten.

6 Wege zum Mitlesen von Nachrichten

Die 5 Wege, die ich Dir vorstelle, sind sogenannte Social Engineering Angriffe, die nicht auf Sicherheitslücken in der Software aufbauen, sondern auf dem menschlichen Fehlverhalten.

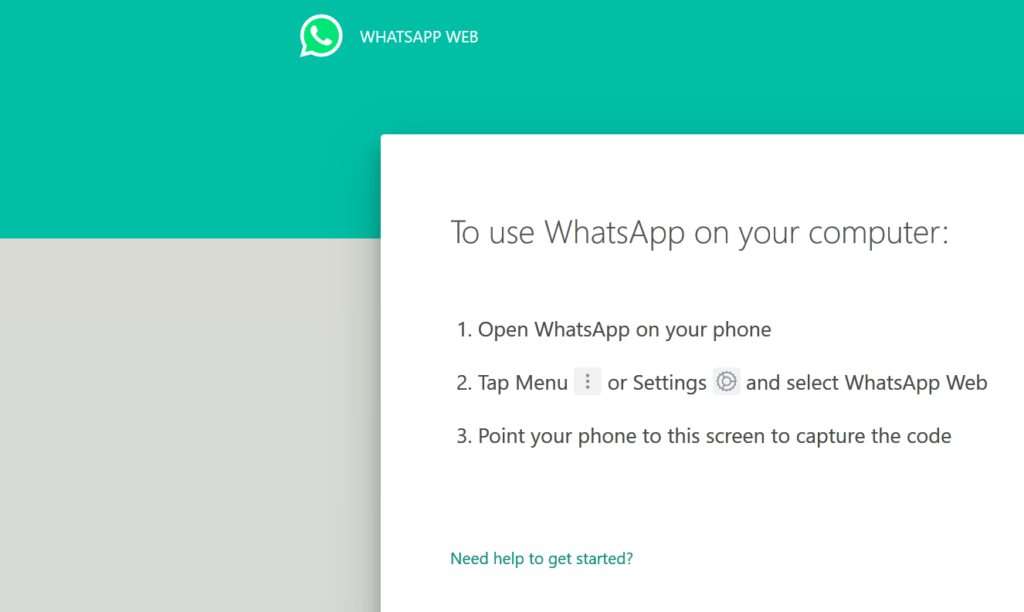

Unser Ziel ist es, das Smartphone des Opfers nicht gesperrt in die Finger zu bekommen, um den QR-Code für die Browser-Version https://web.whatsapp.com/ zu scannen. Social Hacker nutzen verschiedene Ablenkungsstrategien, um zu hacken.

Bitte beachte die Gefühlslage / Sprechweise, die in den Klammern dahintersteht. Der Auftritt muss authentisch und voller Emotionen sein, und nicht vom Blatt abgelesen sein. Das folgende kann sich „absurd“ anhören, aber Social Hacker sind Schauspieler und Blendern bei den „ihr Schauspiel echt wirkt.“

1. Weg: Super interessante E-Mails

Du sitzt dem Opfer am Tisch gegenüber. Am besten hast Du eine große Sichtbarriere, wie ein 17-Zoll-Monitor, vor Dir stehen. Das Opfer daddelt auf dem Handy gegenüber:

„Kannst Du mir die Mail von X zeigen, ich will die Mail mal in Ruhe lesen“ (Mail sollte länger sein)

Du (hoch Interessierte Stimme)

… optimaler Weise bleibt das Opfer sitzen und gibt Dir das Smartphone.

„Na, gut lies!“ – gibt Dir das Handy

Opfer (gelangweilt / angeätzt)

„Oh, die ist lang … lass mal sehen …“

Du (überrascht)

Wenn das Opfer aus dem Fenster starrt, wechselst Du schnell die App und scannst den Code.

2. Weg: Not ohne Not

Du sitzt direkt neben dem Opfer mit Deinem Laptop und bereitest Online-Version in Browser vor. Ein zweiter Freund (als Statist) soll einen Notfall simulieren. Das Opfer soll fassungslos aufspringen, ihr /sein Handy nicht sperren und in einen anderen Raum rennen:

„Es hat auf Deinen Schreibtisch geregnet – da steht noch Dein Laptop!!!“

Statist (energisch)

„Was! Aus dem Weg !!“ – lässt ihr / sein Handy auf die Couch fallen

Opfer (fassungslos)

Du (schnell): Du nimmst das Handy, öffnest die App und scannst den QR-Code und wechselst zu einem anderen Browser-Tab und platzierst das Handy wie vorher.

Oper kommt wieder (mit schlechter Laune)

„War nur ein Scherz…“

Statist (blamiert sich)

3. Weg: Der Depp von Smartphone

Die Voraussetzung für diesen Hack ist, dass das Opfer nicht jede Einstellung in Android oder iOS kennt. Außerdem müssen das Opfer und Du entweder Android oder iOS beide haben.

„Ich habe irgendwo in (Android / iOS) etwas verstellt! Kann ich schnell mal die Einstellungen mit Deinen vergleichen?“

Du (fassungslos)

„Mach nicht noch mehr kaputt“

Opfer (gelangweilt / angeätzt):

… und gibt Dir das Handy und schaut aus dem Fenster …

4. Weg: Die fesselnde Nachricht

„Hast Du schon in den Nachrichten gelesen: X hat Y beleidigt und will Schadensersatz!“

Opfer (aufgeregt):

„Nö – lass mal sehen … Oh, das ist interessant… “

Du (total interessiert)

Du vertiefst Dich in die Nachricht und sobald das Opfer wegschaut, scannst Du schnell den QR-Code ein.

Diese Szenarios können etwas albern klingen, aber mit solchen Dialogen stehlen Wirtschaftsspione Daten und richten enormen wirtschaftlichen Schaden an. Menschen sind einfacher manipulierbar als wir denken und haben simple Motivationen.

Steffen Lippke

5. Weg: Mit Handynummer zur Weißglut

„Kannst Du mir mal die Telefonnummer, Mail und Adresse von X geben…“

Du (freundlich)

„Klar … 0160 023402340 …“

Opfer (freundlich)

„Habe mich vertippt… “

Du (freundlich):

Du vertippst Dich zwei-, drei-, viermal … bis …

„Lese doch selber!“

Opfer (angenervt):

Tipp: Bestehe darauf die Nummern selbst abzuschreiben, damit Du Dich nicht „Vertippst“ oder die Post an einen falschen Ort geleitet wird.

6. Weg: Technische Hacking

Wenn Du nicht so gerne Social hackst, kannst Du es mal mit dem technische Hacking versuchen. Die App hatte in 2019 eine Zero-Day-Schwachstelle, die den Hackern ermöglicht zwar nicht den Chat, aber das restliche Gerät zu übernehmen.

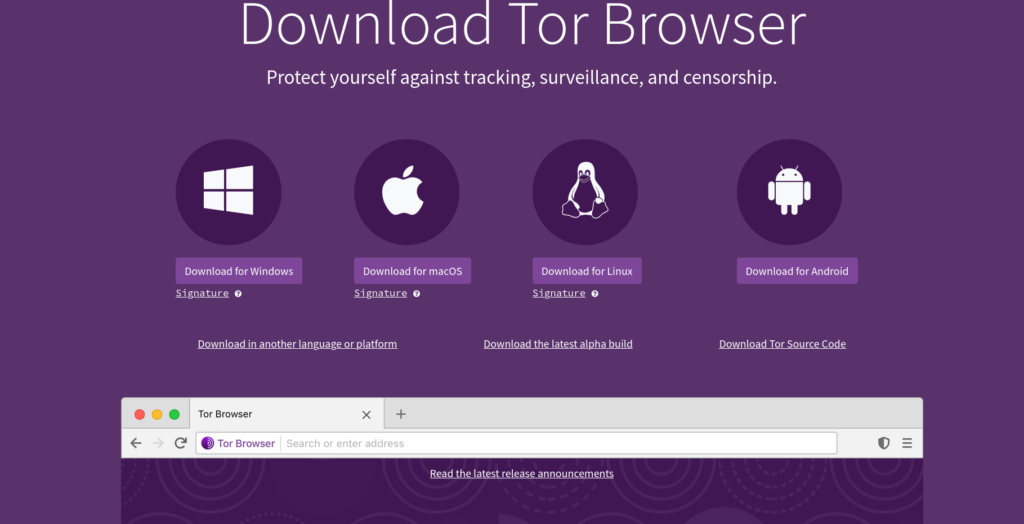

Falls Du ein paar Kröten zu viel hast, kannst Du Dir eine Schwachstelle im Darknet kaufen. Je nach Schwachstelle kann diese 1.000.000 € wert sein. Du hast aber keine Garantie, dass Du für das Geld eine Schwachstelle erhältst und dass der Hack nur vorgetäuscht ist. Des Weiteren bietet (früher Facebook) selbst mit, um die Schwachstelle selbst stopfen zu können.

Whatsapp mitlesen verhindern – Effektiver Schutz

Wie sieht es aus mit der Sicherheit? Wie sieht ein effektiver Schutz davor aus?

Wie kann ich das Eindringen verhindern?

Setze die folgenden 5 Empfehlungen für mehr Sicherheit um:

- Verwende die Zwei-Faktor-Authentifizierung von Meta.

- Sichere alle Deine Unterhaltungen, Videos und Bilder auf dem Smartphone (Backup-Guide), um diese im Notfall wiederherstellen zu können.

- Nutze eine PIN für Dein Smartphone und eine andere PIN extra für die App: Warum keinen Fingerabdruck nutzen?

- Verwende die App Sperre durch das Smartphone-Betriebssystem.

- Nutze die Apps niemals für Deine intime, persönliche oder geschäftliche Kommunikation. Die App ist nicht sicher (siehe unten). Um den Schaden für Dich bei weiteren „ultimativen Hacks“ zu begrenzen, nutze stattdessen ein den Messenger Signal oder die verschlüsselte Mail.

Ich rate von der Nutzung von der App ab. Die App ist nur „interessant“, weil die Plattform einen hohen Netzwerk-Effekt hat (Netzwerk-Effekt: Je mehr Personen Du über eine App erreichst, desto wertvoller ist für Dich die App).

Wie ein Hacker für die App finden?

Im Internet findest Du alle Angebote von gefälschten Ausweisen, Waffen und …

Hacking-Services: „Für ne fuffi hacke ich das Handy Deines Freundes, dass Du seine Galerie einsehen kannst“. Diese Angebote klingen verführerisch, …

Scams sind häufig

Die eigentliche Frage ist aber: Ist das legal und ist das kein Scam? Die meisten Services sind ein Scam. Sie kassieren nur und dann verschwinden die Betrüger für immer.

Das Darknet bietet aber auch echte Hacks an. Diese Hacks (Zero-Days-Vulnerablities) von den Schein-Hacks zu unterscheiden, ist sehr schwierig. Selbst Security-Spezialisten haben ihre Schwierigkeiten zu erkennen, was echt ist und was nur Bla Bla ist. Garantie, Gewährleistung, Mängelrechte und Rechte auf Lieferung existieren nicht.

Lass die Finger davon!

Wie merkt man, wenn gehackt wurde?

Oftmals versucht der Kriminelle Nachrichten zu versenden, um einen Schaden zu produzieren oder Dich damit zu erpressen. Wenn der Kriminelle nur mitlesen will, dann könntest Du das dadurch erkennen, dass neue Nachrichten bereits gelesen sind, die Du bisher wirklich nicht gelesen hast.

Lasse dazu Dein Handy 1 Tag liegen und warte darauf, dass Du angeschrieben wirst. Öffne die App einen Tag später und schaue, ob die für Dich „ungelesen“ Nachrichten jetzt auf „gelesen“ stehen.

Ist es möglich, dass jemand mitliest?

Offiziell behauptet Meta (Besitzer von WhatsApp) eine „Ende zu Ende“-Verschlüsselung zu nutzen. Diese ist vom Prinzip her sicher. Der Sender verschlüsselt die Nachricht auf seinem / ihr Smartphone, sendet die Nachricht zum Facebook Server und der Empfänger ruft die entschlüsselte Nachricht ab.

4 große Probleme:

- Falls Facebook ehrlich sein sollte, haben Dritte (wie z. B. Hacker, NSA und andere Behörden) mit hoher Wahrscheinlichkeit Zugang zu Deinen Nachrichten. In der Vergangenheit haben Sicherheitsbehörden weltweit Hacks entwickeln lassen, die diese nur für ihre eigene Zwecke nutzen (Überwachung von XY).

- Die Software ist nicht Open Source und kann schwer wiegende Programmierfehler beinhalten.

- Keiner kann verifizieren, ob diese Verschlüsslung richtig programmiert wurde. Facebook will nicht transparent sein, weil diese mit hoher Wahrscheinlichkeit eine Backdoor eingebaut haben. Sie wollen Profit aus der App schlagen und nicht einen kostenlosen Hoch-Sicherheits-Messanger anbieten.

- Update Februar 2024: Facebooks sammelt noch mehr Daten über die angemeldeten Nutzer. Falls es bei Facebook zu weiteren Schwachstellen kommt, dann könnte jeder alles über Deine Daten in Facebook wissen.. Der Google Play Store und Apple App Store bietet viele gute Alternativen an. Der Messanger Signal nutzt die sicherste Verschlüsselung der Welt. Signal ist eine Stiftung, die auf Spenden beruht. Die Open Source Community hat kein Interesse an Deinen Daten, weil bei dieser Privatsphäre das erste Ziel ist.

Hey 🙂

Kann man whatsapp hacken wen man nur seinen Handy Nummer kennt .

Kann mir da jemand helfen .

Technisch ist das möglich. Du brauchst nicht mal WhatsApp. Geheimdienste verwenden dies schon Jahre: https://lippke.li/sicheres-smartphone/ – Bedenke, selbst ein guter Hacker hat zu solche Hacking.Tools keinen Zugang. Ich rate ab im Darknet irgendwelche Hacking-Service zu buchen, weil Du nie weißt, ob es ein Scam ist.

Hallo,

was hat es auf sich, mit den ganzen Hacker Service Angeboten auf Instagram?

Kann mir nicht vorstellen, das ein Hacker auf Instagram ein Account selber nutzt? Und bietet gleichzeitig an, Instagram Hack oder WhatsApp Hack usw…

Mir selber wurde ein Angebot gemacht, meine Freundin zu überprüfen. Der Hacker meinte, viele lassen ihre Freundin/Freund durch solche Hacks überprüfen.

Denke das durch solche Aktionen, falls das ganze kein Scam ist. Die Auftraggeber sich auch strafbar machen?

Würde mich über ihre Antwort freuen…

mfg Adi

Hallo Adi,

Hacker Service Angeboten auf Instagram sind sehr wahrscheinlich nur Betrüger, die Dir Geld aus der Tasche ziehen wollen. Sie können wahrscheinlich gar nicht hacken.

Ich würde nie auf solche Angebote eingehen. In den meisten Fällen sollst Du mit Bitcoins zahlen. Im Darkweb / Black Hats gibt es keine „Garantie für den Erhalt der Gegenleistung“. Die Hacker würde nie ihren bürgerlichen Namen mit Anschrift nennen, sodass Du diese verklagen kannst.

Zum Thema „Freundin überprüfen“ – das sollte jeder für sich selbst wissen.

Hi, Dankeschön für die Informative Antwort. Auf das Angebot, wäre eh nicht eingegangen. Aber war halt gespannt, auf eine Antwort von einem Profi.

mfg…

Kann man dauerhaft gelöschte Accounts hacken?

Hallo, ich vermute ja: Facebook nutzt keine konventionellen Datenbanken (SQL), sondern NoSQL-Datenbanken. Weil das Löschen von Daten aus der Datenbank nicht gerade die Lieblingsbeschäftigung der Entwickler ist, wird der Account oft nur als inaktiv gekennzeichnet. Das Löschen ist so schwierig, weil NoSQL-Datenbank Redundanzen erzeugen können. Die DSVGO freut sich …

Heyyyyy,

ich wollte mal als Prank den WhatsApp Account meiner Freundin Hacken oder so- also halt das ich z.B. ihr anonyme Nachrichten schreiben kann, oder irgendeinen Kram auf ihrem Handy sehen/kontrollieren kann. Gibt es da so passende Methoden?

mit freundlichen Grüße

Ich liebe Kekse.

Hallo Coooookie,

ich rate Dir nicht irgendwelche „Spionage-Apps“ zu kaufen oder zu downloaden, weil diese oft Scams sind. Die Scam können selbst Malware sein und Dich selbst und Opfer gefährden.

Mir hat jemand links geschickt

Durch die links wurde mein Handy ziemlich langsam und mein Freund hat gesagt das man das aus dem Internet bekommt

Woher bekommt man die?

Hallo LmonSlayer,

das hört sich nach einem Cryptominer https://lippke.li/coinhive/ oder einer Ransomware https://lippke.li/backdoor-virus/ an. Diese können auch in einer Webseite eingebettet sein. Diese sollen nur mit einer schriftlichen Erlaubnis eingesetzt werden, um System auf Sicherheit zu testen (Pentest)

Grüße

Steffen