Was ist denn Post Quanten Kryptografie?

Vernichten Quantencomputer unsere IT-Sicherheit, sodass jeder Mensch keine Privatsphäre mehr hat?

Dieser Beitrag klärt Dich auf!

Quantencomputer vs Computer

Ein Quantencomputer und normale Computer (nach der Von-Neumann-Architektur) arbeiten anders, funktionieren anders und lösen Probleme auf unterschiedlichen Wegen.

Klassischer Computer

Die Geschwindigkeit und Leistungsstärke eines normalen Computers misst Du mit der Anzahl der Operationen pro Sekunde.

Normale Computer rechnen mit 0en und 1en und nutzen dafür Transistoren auf Siliziumbasis (Lichtschalter).

Steffen Lippke

Der Computer sendet zwei Stromimpulse durch die Transistoren, um 1 + 1 = 2 zu berechnen.

Quantencomputer

Die Leistungsfähigkeit eines Quantencomputers hängt mit der Anzahl der Qubits zusammen. Wissenschaftler repräsentieren Qubits als einen Pfeil in einer Kugel (Linearkombination).

Quantencomputer rechnen nicht mit Stromkreisen. Qubits sind einzelne physische Atome, die ein Laser in einen geladenen Zustand versetzt (Ionisierung) und diese miteinander wechselwirken lässt (Verschränkung). Wenn Du Quantencomputer im Detail verstehen willst, habe ich eine ausführliche Quantencomputer-Einführung geschrieben.

Wenn Du einen Quantencomputer mit einem klassischen Computer vergleichst, kannst Du auch einen Bagger mit einer Bohrmaschine vergleichen.

Steffen Lippke

Die Idee hinter der Kryptografie

Der klassische Computer hat wahrscheinlich nicht ausgedient, wenn der Quantencomputer in 20 Jahren seine Marktreife erreicht hat. Quantencomputer lösen einige Probleme signifikant schneller, die einen klassischen Computer zum Schwitzen bringen.

Die Idee hinter der asymmetrischen Kryptografie beruht darauf, dass die Berechnung mit einem Algorithmus XYZ

- die Verschlüsselung mit einem Passwort 10s braucht

- die Entschlüsselung mit einem Password 15s braucht

- die Invertierung der Verschlüsselung ohne Passwort 1.000.000 Jahre braucht

Warum dauert die Invertierung der Verschlüsselung so lang?

Der Algorithmus XYZ ermöglicht ein schnelles Verschlüsseln und Entschlüsseln einer Nachricht mit einem Passwort. Ein Angreifer, der das Passwort nicht kennt, kann den Algorithmus invertieren und den Klartext berechnen. Der Angreifer braucht nur genügend Rechenleistung oder Zeit.

Die Kryptologen entwerfen Algorithmen, sodass bei der Invertierung des Algorithmus der Angreifer ein sehr aufwendiges Rätsel lösen muss. Die Informatik nennt aufwendige Rätsel nicht-polynominale Herausforderungen:

- Reisender-Geschäftsmann-Herausforderung: Wie findet der Geschäftsmann einen Weg, um alle Großstädte in Deutschland zu besuchen und dabei den kürzesten Weg zu nehmen?

- Faktorisierungs-Herausforderung: Wie kann ich das Ergebnis einer Multiplikation in die Multiplikatoren 3233 = ? x ? ohne alle Möglichkeiten durchzuprobieren zerlegen?

Quanten-Computer Revolution

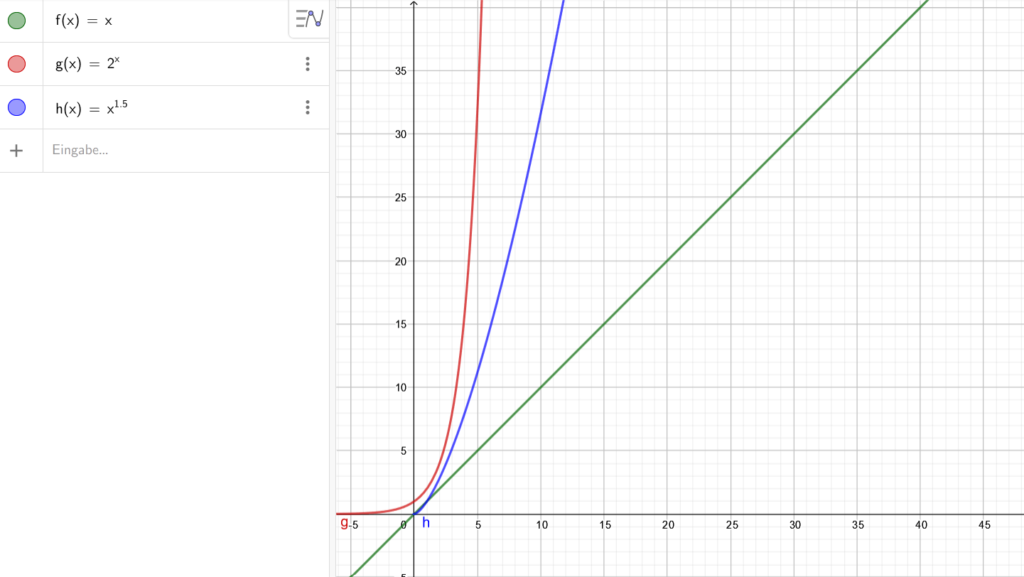

Die Informatik bezeichnet diese als nicht polynomiale Herausforderung, weil die Zeit für die Berechnung nicht linear oder quadratisch ansteigt, sondern viel schneller (z. B. 2 hoch n).

Weil der Quantencomputer anderes arbeitet, kann er die genannten Herausforderungen schneller lösen.

Steffen Lippke

Ein Quantencomputer braucht genügend verschränkte, stabile Qubits, um brauchbare Berechnungen durchführen zu können.

IBM konnte im August 2020 65 Qubtis stabil halten. Wissenschaftler schätzen, dass wir zwischen 4.000 bis 10.000 Qubits brauchen, um unsere heutige Kryptografie zu knacken.

Quantum Safe Cryptocurrency

Blockchains sind dezentrale Datenbanken, die ihre Transaktionen in Blöcken speichern. Die Integrität jedes Blocks stellt ein Hash sicher. Der Hash eines Blocks N ist im folgenden Block N + 1 gespeichert. Jeder kann den Inhalt eines Blocks prüfen, ob dieser geändert worden ist.

Der Quantencomputer könnte nach der Ansicht einiger Forscher Hashs brechen. Ein Hash mit mehr 200 Bits gilt in 2024 als sicher.

Ein Angreifer kann einen Block so manipulieren, dass diese den gleichen Hash hat. Einem anderen Blockchain-Nutzer kann der Betrug auffallen, weil von den tausenden Kopien nur eine Blockchain einen anderen Block aufweist. Keiner traut dem Betrüger, weil er als einziger diese Blockchain vorzeigen kann.

Quantencomputer Kosten

Du fragst Dich sicherlich, wann Du Deinen ersten Quantencomputer kaufen kannst oder Dein erstes Smartphone mit einem Quantenchip kommt.

Quantum Cryptography

Lange bevor die ersten Informatiker die ersten Experimente mit echten Qubits durchgeführt haben, haben die Theoretiker die Herausforderung kommen sehen:

Quantencomputer könnten die asymmetrische Kryptografie (RSA) und Hashes (SHA) in wenigen Sekunden brechen. Der Shor-Algorithmus kann mit einem Quantencomputer die Fakturierung-Herausforderung, die RSA sicher macht, brechen. Ein solcher Computer kann dann in angemessener Zeit RSA knacken.

Die Theoretiker setzen voraus, dass es einen Quantencomputer gibt, auf dem sie rechnen können. Im gleichen Atemzug haben die Kryptologen sich um neue Verschlüsselungsalgorithmen bemüht, die für normale und Quantencomputer sicher sind.

Neue Algorithmen

Ein Algorithmus nennt sich NewHope und soll gegen Quantencomputer sicher sein. NewHope dient dazu einen symmetrischen Schlüssel auszutauschen und ersetzt Deffi-Hellman und asymmetrische Verfahren. Dieser Algorithmen nutzt das Prinzip „Learning with Errors and Ringe LWE“. Dieses basiert auf Matrizenmultiplikationen.

Neue Standards

FredoKEM ist eine fertige Implementierung eines Konsortiums von großen Tech-Unternehmen und Universitäten, die einen ersten Standard auf den Weg gebracht haben. Diese sollen vergleichbar sicher sein mit AES-Schlüssellängen:

- FrodoKEM-640 soll gut sein wie (oder besser sein als) AES-128

- FrodoKEM-976 soll gut sein wie (oder besser sein als) AES-192

- FrodoKEM-1344 soll gut sein wie (oder besser sein als) AES-256

Symmetrische Verschlüsselung

Der Quantencomputer bedroht nicht die symmetrische Verschlüsselung (z.B. AES).

Wenn Du die Schlüssellänge erhöhst, gilt die Entschlüsselung durch einen Quantencomputer als unwahrscheinlich. Ein Quantencomputer senkt die Sicherheit von AES um die Quadratwurzel. Weil AES von Beginn einen hohen Sicherheitsstandard mitbringt, bleibt AES von den Auswirkungen des Quantencomputers verschont.

Quantencomputer Gaming

Quantencomputer können Gaming vorerst als Serverkomponente beeinflussen. Wenn Quantencomputer marktreif sind, dann stehen die ersten Maschinen in Rechenzentren und arbeiten Aufgaben ab, die normale Computer zum Schwitzen bringen.

Gover-Algorithmus

Z.B. der Server eine unsortierte Liste mit Gamer-Usernamen durchsucht, um die ein Level zu abzufragen. Der Quantencomputer nutzt den Gover-Algorithmus, welcher die Suchzeit in der langen Liste radikal verkürzt (Wurzel der Einträge).

Der Gamer profitiert von einer verkürzten Ladezeit, wenn dieser mit dem Game-Server kommunizieren muss.

Steffen Lippke

Ein paar Games erklären die Logik hinter der Quanten-Mechanik. Von einem Grafik-Renderer oder eine Radeon-Quantum Grafikkarten ist die Forschung noch technologisch weit entfernt.