Du kennst noch nicht Ethical Hacking?

Dieser Erklärung löst alle Mythen und Fragen auf und gibt einen Einblick hinter die Kulissen von Hackern.

Starten wir!

Ethical Hacking = legales Hacking?

Der Begriff Hacking bedeutet, dass eine Person versucht ein Ziel oder Hindernis mit der Anwendung von technischem Wissen auf einen „Nicht-Standard“ Weg zu erreichen. Eine Person hackt mit einer positiven Intention oder nicht. Hacking ist nicht nur auf dem Computer beschränkt.

Der Erfinder der Glühbirne, des Autos oder Kaffeevollautomat sind auch „Hacker“.

Steffen Lippke

Das Hacking kann legal sein, wenn Du Dein eigenes System oder das System eines anderen mit einer expliziten Zustimmung hackst. Ich habe dazu eine Erklärung verfasst, wann Hacking legal sein kann. Warum wollen sich andere hacken lassen? Sie wollen sich vor Krimnellen schützen, in dem jemand von extern Lücken praktisch aufdeckt.

Der Begriff Ethical = ethisch passt nicht zu dem gemeinten. Computer / Erfindungen kennen keine Moral. Jeder Erfindung kannst Du moralisch (Strom aus Kernspaltung) oder nicht moralisch (Atombombe) verwenden. Der wissenschaftliche korrekte Begriff ist Pentrationstesting.

So arbeiten Ethical Hacker

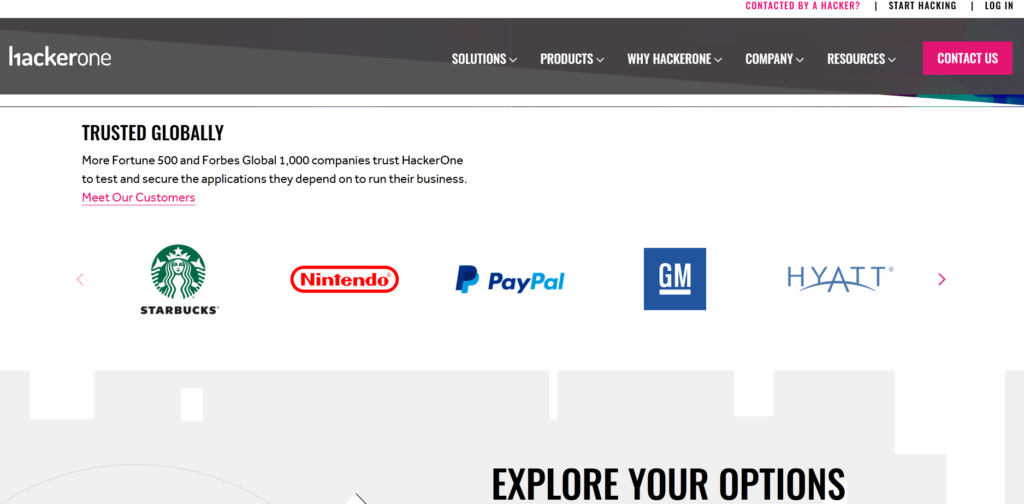

Digitale Schlupflochjäger – Bug Bounties

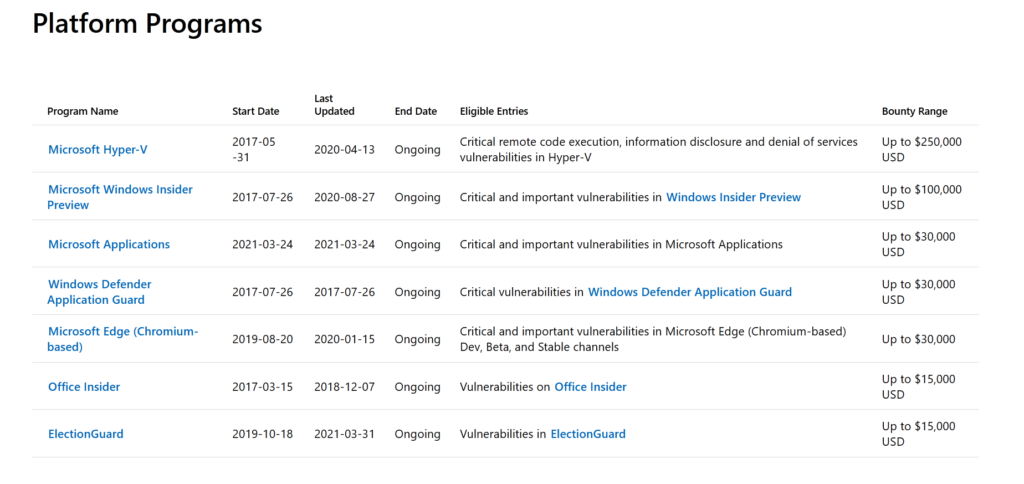

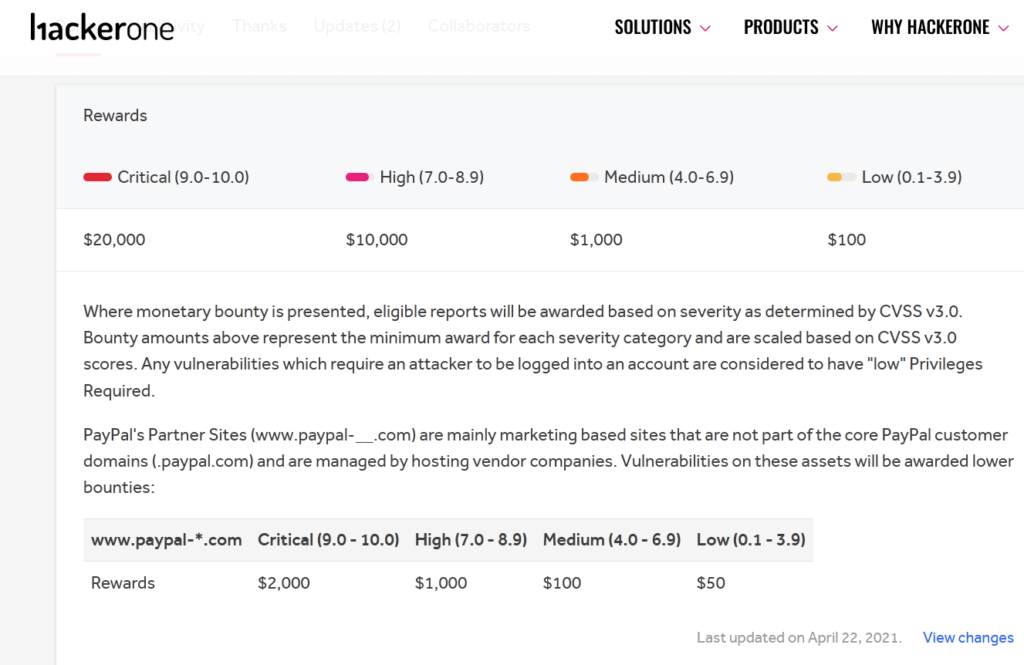

Unternehmen veröffentlichen Apps und Webseiten. Zu den Anwendungen schreiben die Unternehmen ein Bug-Bounty Programm aus.

Jeder, der es schafft Sicherheitsmängel zu identifizieren, bekommt einen Finderlohn. Der Finderlohn orientiert sich an der „Schwere“ eines Sicherheitsproblems. Kann der Finder sich in das System einhacken und jeden beliebigen Code ausführen, handelt es sich um ein schwerwiegendes Problem (Remote Code Execution).

Wenn nur die Software ein Button falsch angezeigt, dann fällt der „Finderlohn“ geringer aus. Aufgepasst: Die Unternehmen definieren sehr genau, was Du hacken sollst und was nicht. Strategien wie Social Enginnering sind oft explizit verboten, weil diese bei Bug Bounties nicht im Vordergrund stehen.

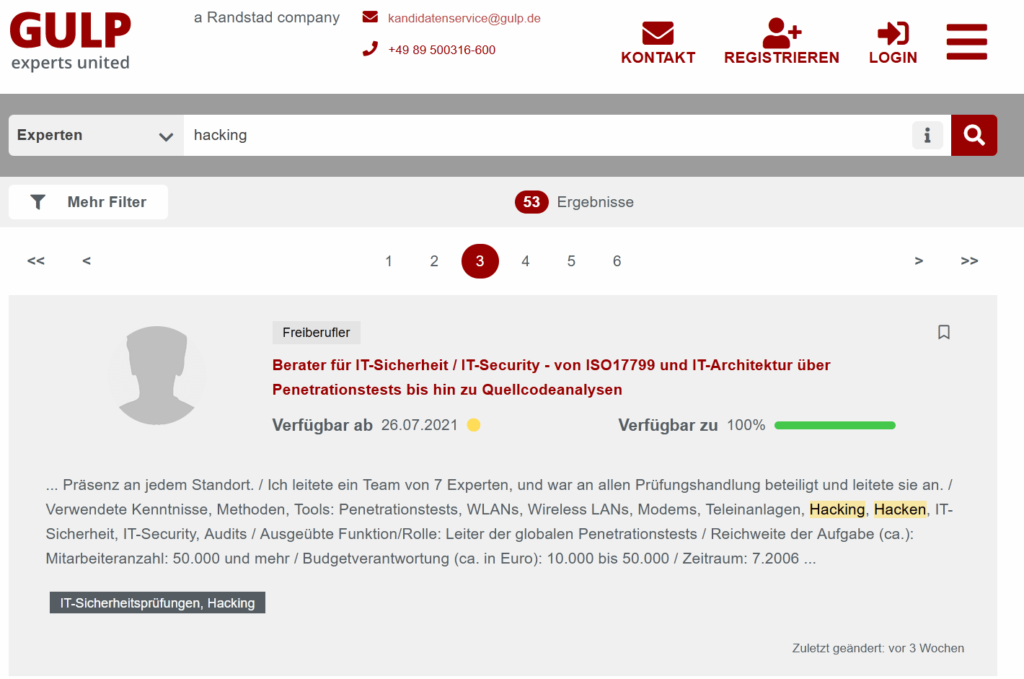

Zeit ist noch mehr Geld – Freelancer

Unternehmen stellen Externe an, die für das Unternehmen Fehler suchen. Ein externer Blickwinkel hilft bei der Entwicklung, weil die internen Entwickler für ihre eigenen Sicherheitslücken blind sind (Betriebsblindheit).

Das Unternehmen zahlt dem Freelancer einen Stunden- oder Tageslohn. Wenn die Software „erprobt“ ist, dann findet der Freelancer weniger. Im Idealfall findet der Pentester in der vereinbarten Zeit keine Lücke, aber das Unternehmen bezahlt trotzden, weil er bestätigen kann, dass die Anwendung nicht mit 1000+ Wegen angegriffen werden kann.

Ein Bug-Bounty Sammler auf der anderen Seite bekommt nur bei Erfolg Geld.

Sicherer und weniger Geld – Angestellter

Festangestellte Mitarbeiter hacken auch.

Sie suchen in den bekannten Strukturen nach Sicherheitsproblemen und bessern diese aus. Oft veranstalten 2 verschiedene Unternehmen „Hacking-Wettbewerbe“. Der Angestellte der Firma A hackt die Firma B und der Angestellte der Firma B hackt die Firma A.

Die Parteien tauschen ihre Erkenntnisse aus und beide Unternehmen profitieren von der jeweils anderen Sichtweise.

Gut-Mut oder Genial – Freiwillige

Nicht jeder beginnt zu arbeiten, wenn eine Bezahlung erfolgt.

Freiwillige machen die Open Source Maintainer auf Sicherheitslücken aufmerksam. Aufmerksame Kunden bemerken Fehler in der Software von Unternehmen und machen diese darauf aufmerksam. Weil „gute“ Hacking noch unbekannt ist, gibt es oft kein Dankeschön (oder etwas spendiert).

Dämliche Unternehmen verklagen manch einen Hacker zu Unrecht und bleiben auf den Kosten sitzen.

Vorgehen beim Ethical Hacking

Die Vorarbeit ist entscheind – 1. Reconnaissance

Dieser Schritt ist die Grundlage des Hacks. Der Hacker muss das System analysieren. Welche Informationen kann ich mit „Lese-Operationen“ über das Opfersystem sammeln?

- Welche Software ist installiert? In welcher Version?

- Welche Ports sind offen? Was befindet sich hinter dem Port?

Der Hacker möchte sich in diesem Schritt eine Übersicht über das Zielsystem verschaffen. Wenn der Hacker nichts Nennenswertes über sein Ziel findet, dann endet der Hack erfolglos.

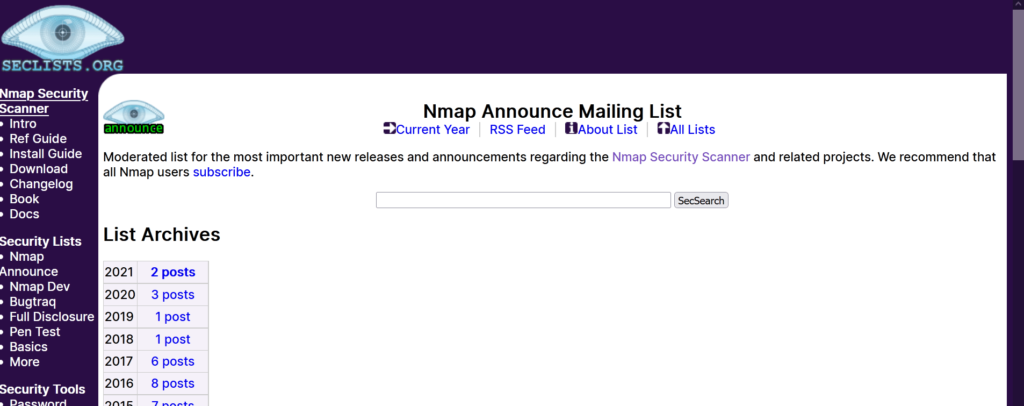

Gucken und Ducken – 2. Scannen

Ethical Hacker verwenden spezielle Tools, die nach typischen Merkmalen bestimmter Software scannen können. Diese Tools entdecken Ports und bestimmen Versionen einer Software. Je genauere (nicht gefakte) Angaben der Hacker über das Zielsystem erhält, desto besser stehen die Chancen für einen erfolgreichen Hack.

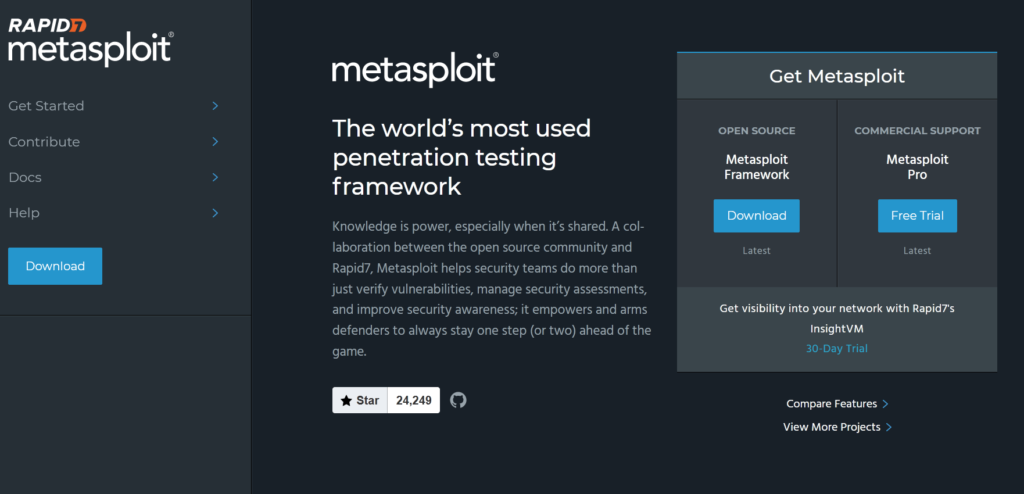

Die offne Tür –3. Zugang finden

Wenn genügend Informationen vorliegen, versucht der Hacker über sogenannte Exploits (Ausnutzungssoftware für Schwachstellen) in das System einzudringen. Exploits sind Script-Dateien, die eine spezifische Schwachstelle der Software ausnutzen. Die Hacker können mit der Angabe des Ziels (IP und Port) sich mit wenigen Tastaturanschlägen auf Computer hacken. Bei Hacken gibt es keine gradlinigen Zugang. Der Hacker muss viele Wege ausprobieren, um Zugang zum System zu erhalten.

Der Türkeil – 4. Zugang aufrechterhalten

Ist der erste Zugang erhalten, baut der Hacker einen Reverse-Shell auf und demonstriert dem Kunden wie viel Schaden der Hacker auf den produktiven Systemen anrichten könnte.

Wer schreibt, der bleibt – 5. Dokumentation

Die Spuren, die beim Hacken entstanden ist, kann eine SIEM analysieren und auf Basis, dieser Angriffsversuche erkennen und über ein SOAR blocken. Der Ethical Hacker erstellt eine Dokumentation, wie er die Systeme aushebeln konnten und was er als Lösung vorschlägt.

FAQ

Was ist der Unterschied zu einem Penetrationtester?

Ethical Hacking ist der umfassendere Überbegriff, der einen Katalog an Techniken der Cyberangriffs bündelt.

Ein Penetrationstester ist eine Berufsbezeichnung. Der Pentester überprüft ein spezifisches System auf Schwachstellen und das Unternehmen zahlt dem Pentester für die ausgeführten Tests und die Dokumentationen der Lücken. Optimalerweise findet der Pentester nichts.

Wie kann ich Ethical Hacking lernen?

Zum Hacking lernen habe ich einen sehr ausführlichen Einsteiger Guide geschrieben, der Dich Stück für Stück in die Thematik einführt.

Du kannst nicht das 1 Hacking lernen.

Steffen Lippke

Je nach Anwendung und Ziel gibt es verschiedene Ansätze und Techniken. Wenn Du Webseiten hacken willst, musst Du Dich mit den Sicherheitsmechanismen von Webseiten auseinandersetzen. Wenn Du Apps hacken willst, dann muss Du Dich mit Anwendungen auf den mobilen Endgeräten beschäftigen.

Wo grenzt Ethical Hacking an kriminelles Hacking?

Obwohl ein Ethical Hacker dem Unternehmen helfen will, kann er sich „unabsichtlich strafbar“.

Wenn der Ethical Hacker auf der Webseite der Bank ein Verzeichnis entdeckt mit einer Kunden.xlxs, muss der den Breach melden. Er darf nicht die Datei öffnen, weil der Hacker andere persönliche Rechte verletzt.

„Ein Tanz auf der Rasierklinge“

Welche Tools nutzt ein Ethical Hacker?

Ethical Hacker verwenden Hacking Tools, Software spezielle für das Hacking. Diese Tools können Computer nach Schwachstellen überprüfen und diese Schwachstellen in einem weiteren Schritt ausnutzen. Wenn der Hacker als Administrator in einem System ist, kann dieser jede Operation durchführen und Schaden anrichten.

Ich habe für Dich eine Zusammenstellung der 30 wichtigsten Hacking-Tools gemacht, die legal für Ethical Hacking Zwecke zu benutzt sind.

Wie viel verdient ein Ethical Hacker?

Als Angestellter / Freelancer verdient ein festes Grundgehalt. Damit die Motivation bei der Arbeit steigt, können Unternehmen eine Extra-Vergütung pro Schwachstelle dem Angestellten bieten.

Ein Bug-Bounty-Sammler verdient Geld, wenn der Sammler einen Bug findet und diesen rechtzeitig vor allen anderen Bug-Bounty Sammlern findet. Das Unternehmen zahlt nur Geld aus, wenn die Reproduktion der Schwachstelle möglich ist und diese „gefährlich“ ist.

Was sind Alternativen zum Ethical Hacking?

Die Alternative zu Ethical Hacking ist das sichere Programmieren. Die Entwicklermannschaft überprüft mehrfach, ob neue Features und Änderungen zu Schwachstellen führen.

Weil die meisten Unternehmen von Features getrieben sind, müssen Sie „später“ die Sicherheitslücken schließen.

Rezept zum Pleite gehen

Sicheres Programmieren hilft nicht dabei alle Sicherheitsprobleme zu finden, aber eine Ethical Hacker entdeckt weniger Probleme.