Botnet-Cyberkrieg im 21. Jahrhundert?

Mit Botnets kämpfen Unternehmen, Regierung und Hacker gegeneinander.

Das Ziel ist Geld zu verdienen oder Konkurrenten zu verhindern.

Botnets bestehen aus hunderten Computern weltweit. Ein Botnet ist ein verteiltes System, um gezielt Opfer anzugreifen.

Wie Botnets funktionieren möchte ich Dir in diesem Beitrag näherbringen.

Was sind Botnets?

Um Botnets schneller zu verstehen, erklärt ich es mit einer Metapher. Ein Botnet gleicht einer Armee von Söldnern aus dem Mittelalter. Der Kriegsherr konnte diese sehr einfach anwerben und muss einen sehr geringen Preis dafür zahlen.

Die Söldern sind in unserer heutigen Welt Smarthome-Geräte, intelligente Zahnbürsten, alte Webseiten, ungepflegte PCs, Smart-TVs und sonstiger Smart-Schnick-Schnack. Der Kriegsherr (der Kriminelle) konnte die Geräte sehr einfach unter Kontrolle bringen, weil diese meist schon bei der Produktion sicher gebaut wurden.

Der Kriegsherr legt das Ziel und den Zeitpunkt der Invasion fest und steuert seine Armee aus sicherer Distanz. Die Söldner-Armee versucht eine Stadt zu belagern und auszuhungern. Kein Bewohner soll mehr hinein oder herauskommen. Der Stadtrat soll auf die Forderungen des Generals eingehen.

Realität des Cyberkriegs des 21. Jahrhunderts

Der Kriminelle kann seine Söldner-Armee (das Botnet) Server von bekannten Unternehmen mit einem DDoS-Angriff (Invasion) lahmlegen. Der Kriminelle selbst hält sich aus dem Angriff heraus und beobachtete das Geschehen als ein Unbeteiligter.

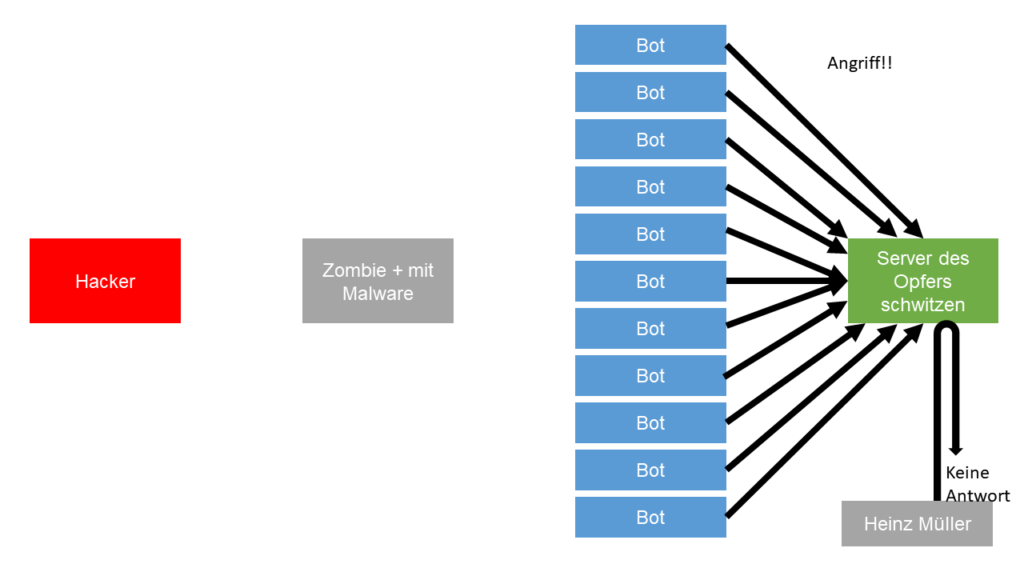

Das Botnet kämpft gegen Server und Firewalls des Unternehmens (Stadtmauer) an. Die Armee aus Computern versucht die Server lahm zu legen (Belagerung), sodass ein normaler Kunde der Server nicht erreichen kann.

Große E-Commerce-Unternehmen, die unter einem DDoS-Angriff leiden, können kein Produkt mehr verkaufen, weil die normalen Kunden nicht mehr die Webseite erreichen. Das Unternehmen wird nicht dadurch gebrochen, dass ihr System unsicher ist, sondern dass die Systeme nicht für diese künstliche Last geschaffen wurden.

Ziele von Botnets

Die Kriminellen verfolgen mit Botnets verschieden Zeile. Das Botnet …

- … erzeugt eine Überlast am Ziel-Server, sodass nicht mehr erreichbar ist (Distributed Denial of Service, DDoS).

- … sendet Spamnachrichten für z. B. Social Engineering Attacken oder Phishing.

- … verbreitet Malware zur Spionage an den Opfer-Rechnern.

- … verdienen Geld mit künstlichem Traffic mit Klicks auf die Werbung. Google Adsense zahlt pro Impressionen oder Klick einen Geldbetrag den Kriminellen aus.

- … werben für andere Webseiten im Auftrag von Dritten.

- … betreiben ein riesiges Crypto-Miner, um Bitcoins zu schürfen.

Master-Slave Botnets

Bei Botnets kommunizieren Master (Krimineller) und Slave (die Arme an intelligenten Zahnbürsten) über HTTP, FTP oder sonstige andere Protokolle, um die Befehle zu übertragen. Der Master kann ebenfalls eine infizierter Rechner sein, welchem dem Kriminellen nicht gehört. Der Kriminelle möchte keinesfalls zurückfolgbar sein.

Peer-2-Peer Botnets

Neben Master-Slave-Botnets sind Peer-to-Peer Botnets verbreitet. Diese besitzen keine zentrale Kontrollstruktur. Jeder Knoten (Bot) kann Befehle erteilen und empfangen.

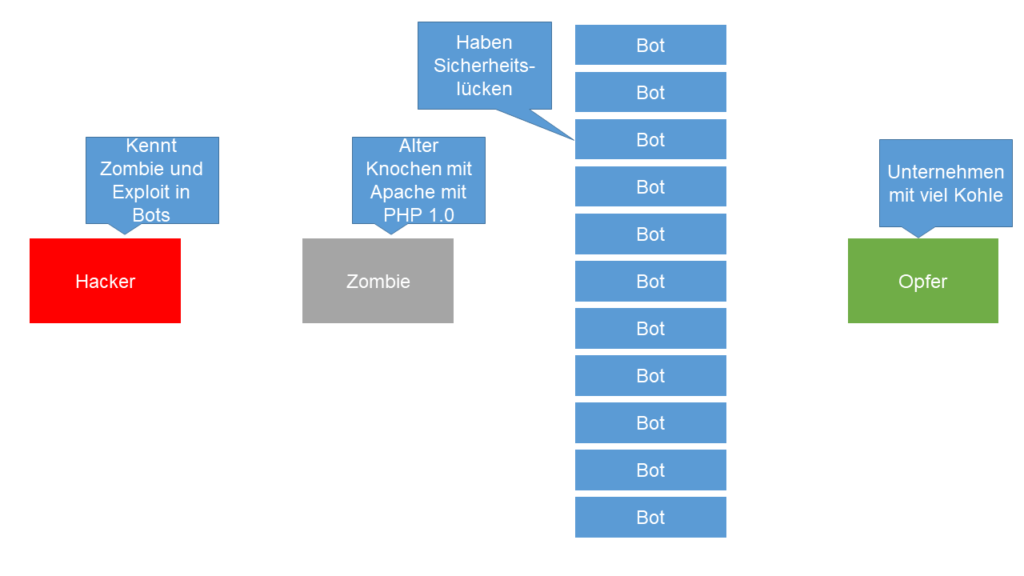

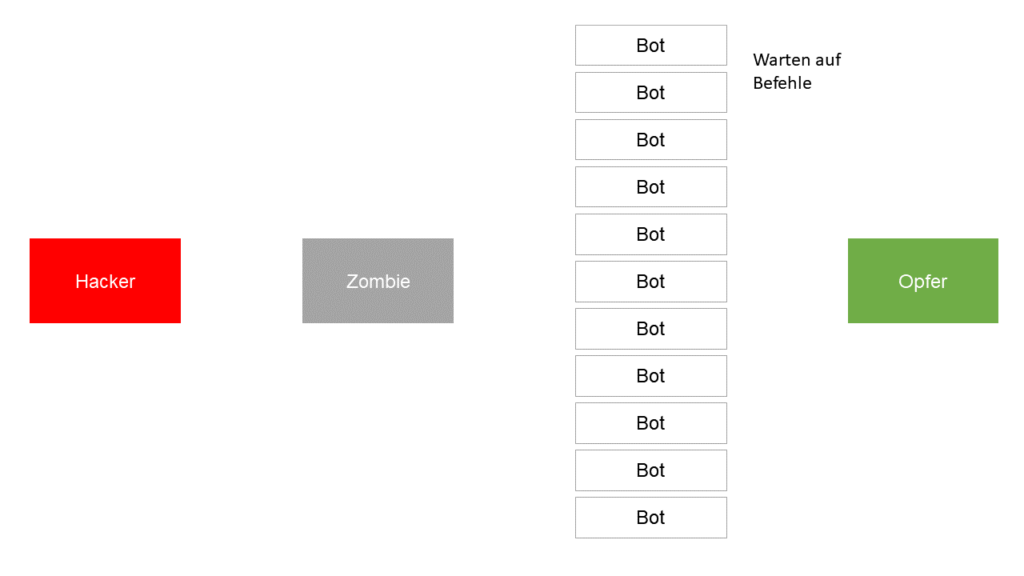

Schema für Botnets skizziert

Infrastruktur für DDoS-Angriffe

Ein Botnet braucht 3 Hardware-Komponenten:

- Zombie-Server: Ein veralteter und ungenutzter Server, der mit dem Internet verbunden ist und auf dem veraltetet Software installiert ist. Der Hacker muss z. B. FTP-Zugriff erlagen. Dieser muss nicht leistungsstark sein.

- Master-Computer stellt die Steuerzentrale des Hackers dar. Dort bereitet der Hacker den Angriff vor und plant seine Angriffsstrategie. Der Computer muss nicht leistungsstark sein.

- Slave-Computer: Die Slaves warten auf Befehle vom Zombie-Server. Je stärker jeder einzelne Rechner und die angebundene Internet-Leitung ist, desto intensiver ist der DDoS-Angriff.

Wie schaffen die Kriminellen sich ein Botnet? Diese Aufgabe ist oft einfacher als

Verteilung über Harmlose Freeware

Der Hacker kann ein Freeware-Programm entwickeln, welches ein Antivirus als „sicher“ einstufen.

Je nach Fähigkeiten und Reputation kann des Hackers das Freeware-Programm vermarkten. Der Hacker entwickelt neben der sichtbaren Hauptfunktionalität z. B. eine Schreibsoftware die geheimen Backdoor-Exploits.

Die Backdoor muss unentdeckt bleiben. Bei der Entwicklung muss er testen, ob statische oder dynamische Anti-Viren-Analyse-Verfahren seine Backdoor erkennen.

CONTRA: Das Freeware-Programm ist zurückzuführen auf die Person. Der Hacker muss beweisen können, dass eine 3. Partei sein Freeware Programm mit einem Backdoor-Exploit gehackt hat.

Es gibt immer einen Weg Exploit

Statt einen Exploit zu entwickeln, kann der Hacker einen finden. Sobald dieser eine Remote Code Execution in einem Standard-Windows-Programm wie Edge findet, kann der Hacker die Lücke auf den jeden Windows-Computer ausnutzen

CONTRA: Einen solchen Exploit in bekannten Programmen zu finden, kann zeitaufwendig sein. Sobald der Hacker eine RCE-Lücke findet, ist sein Vorhaben erfolgversprechend. Der DDoS Angriff ist stärker, je mehr Installation das Standard-Programm hat. Sobald der Kriminelle den Host unter seine Kontrolle hat, sichert dieser diesen ab, damit andere Kriminelle ihn die Rechenleistung nicht stehlen können.

Geld auf ein Problem werfen – Mieten

Der Hacker kann Servern weltweit anmieten. Im Darknet handeln Kriminelle „schlafende“ Botnets, Server-Farmen und alte Zombie-Rechner. Einen Zugang zur Rechenleistung kauft sich der Hacker mit Bitcoins anonym ein.

CONTRA: Das Vorhaben kann kostspielig sein. Manche Botnets mit 400.000 IoT-Geräten versteigern die Kriminellen im Internet. Regierung, Unternehmen und „reiche“ Kriminelle bieten viel Geld für solche Botnets.

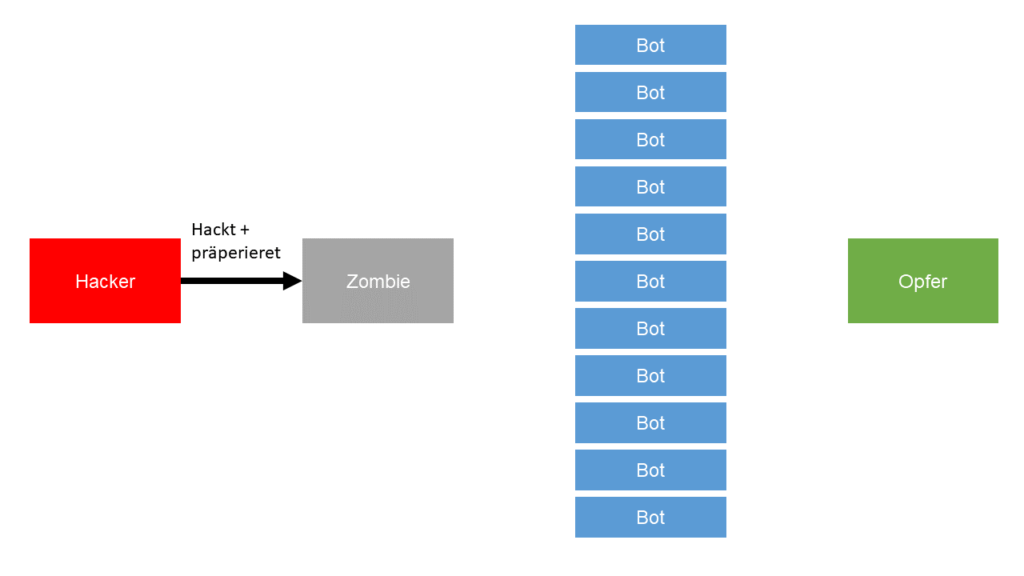

Ablauf eines DDoS-Angriffs mit Botnet

Die Voraussetzung für ein erfolgreiches Botnet sind …

- Genügend Rechner mit dem installierten Bot-Virus oder Exploit

- einen Zombie-Rechner (steht bereit zum Abspeichern von Dateien)

- ein Umzug auf eine einsame Insel (Falls der Hack misslingt)

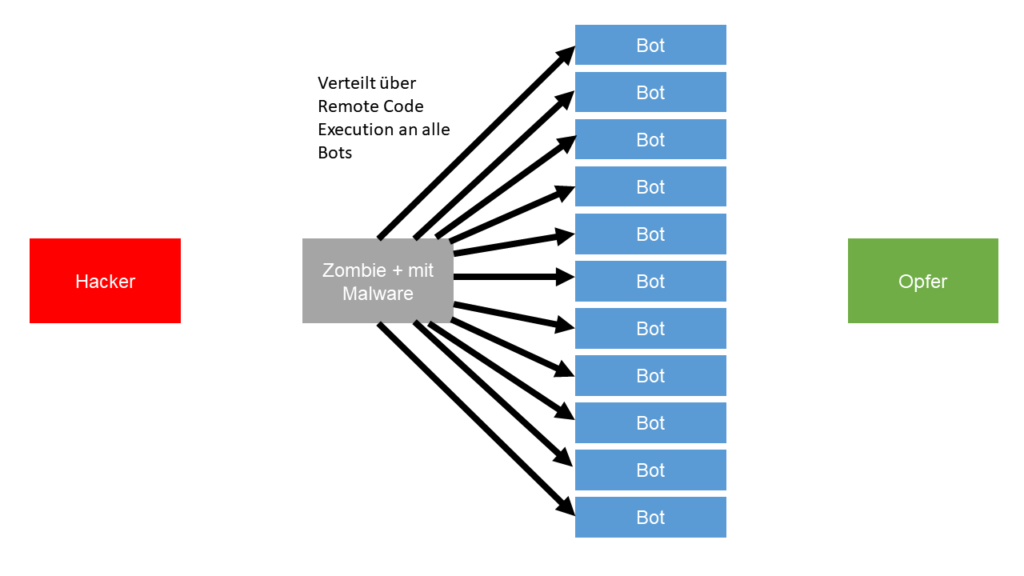

Der Hacker könnte anhand folgender Schritte vorgehen:

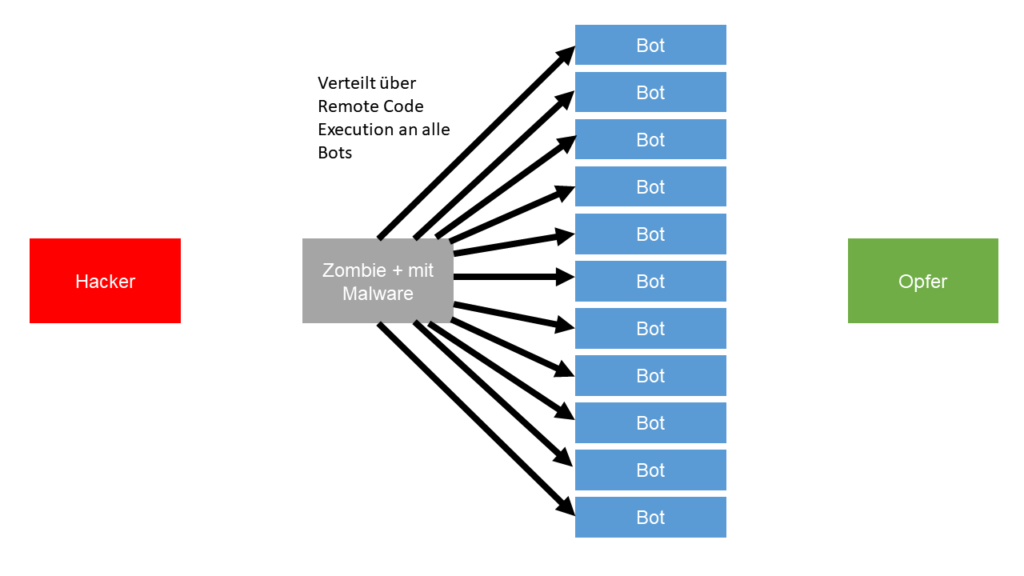

- Der Hacker stattet die Slave-Rechner über die Remote Code Execution mit einem Hintergrund-Service aus. Auf den Start-Befehl wartet der Services.

- Der Master-Rechner speichert anonym die DDoS-Angriffs-Befehle auf dem Zombie-Rechner ab. Ein Befehl für eine DDoS-Attacke besteht aus …

- Ziel (https://github.com)

- Zeitpunkt (12.12.20XX 13:43)

- Zeitraum (1h)

- Payload („LoL“x 1×10^1000)

- Hacker beseitigt seine Spuren und nutzen am besten ein VPN im Coffeeshop.

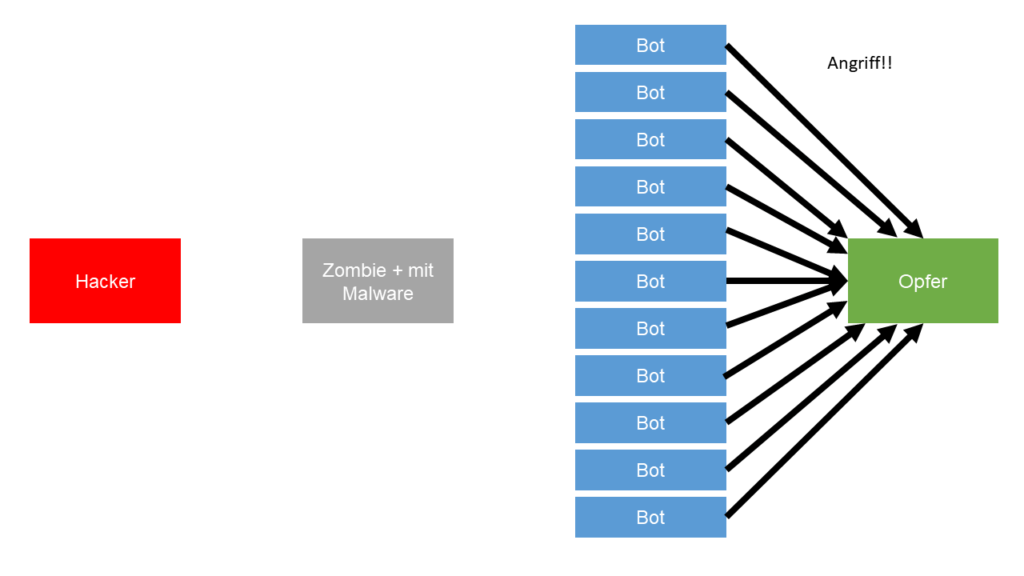

- Die Hintergrund-Services der Salve-Rechner lesen den Befehl vom Zombie-Rechner ein. Nicht alle lesen den Befehl rechtzeitig, weil einige Nutzer die Slave-Rechner ausgeschaltet haben.

- Alle aktiven Slave-Rechner senden 1.000.000.000.000. … Nachrichten mit den Daten-Payload an den Ziel-Server zum genannten Zeitpunkt.

- Die Slave-Rechner nutzen IP- und MAC-Spoofing, um den Ursprung der Nachricht zu verdecken.

- Der Hacker bereit den nächsten Angriff vor.

Botnets for Sale: Historie der Botnets im Darknet

In der Vergangenheit haben Behörden weltweit viele Botnets aufgedeckt. Ein paar Beispiele:

- Mirai-Botnet mit 400.000 IoT-Geräte waren in 2016 zu vermieten https://www.inside-it.ch/articles/45795

- 11.000 Bots in 90 Ländern entdeckte das BKA und BSI in 2014

- Mariposa infiziert mit dem Butterfly-Toolkit über Instant Messaging (Lücke im Internet Explorer) 13 Millionen Rechner in 190 Ländern. Das Botnet nutzten die Hacker als Spamverteiler in 2009

- Downadup nutzt eine Remote Code Execution Lücke mit 9 Millionen Bots im Oktober 2008