Sicher, Sicherer, Passwort?

In diesem Tutorial zeige ich Dir alles über Passwörter und wie Du diese mitlesen kannst.

Bereit?

Warum Passwörter?

Der Schutz unserer privaten Daten hat für uns einen hohen Stellenwert. Authentifizierung soll verhindern, dass ein Krimineller auf unsere Daten zugreifen kann. Diese Einführung soll die folgenden Fragen klären.

- Was für Arten von Authentifizierung gibt es?

- Was ist nach neusten Standards „sicher“?

- Wie können Hacker trotzdem Accounts hacken?

Dieses Tutorial soll eine Einführung in Login-Möglichkeiten geben und erklären, wie diese jeder umgehen kann.

Knappe Einordnung

Passwörter, Iris-Scans und Wissensabfragen sollen Deine Daten vor dem Zugriff von Dritten schützen. Schon die alten Römer haben Sicherheitsabfragen genutzt, um ihre Identität zu bestätigen. Nur die Legitimierten konnten durch das Tor treten, wenn Sie die korrekte Antwort wussten. Der Caesar Code gilt als eine der ersten Verschlüsselungsverfahren.

Seit der Antike sind weitere, bessere und komplexere Authentifizierungsmethoden hinzugekommen, die unsere Systeme vor den unbekannten Dritten (die Kriminellen) sicherer machen sollen.

Die Kriminelle arbeiten jeden Tag daran, die neuen Methoden zu brechen. Sie haben sich nicht die letzten 2000 Jahre sich auf die faule Haut gelegt:

- Typische Passwort-Listen

- Rainbow-Tabellen

- Spoofing

- Keylogger

- Exploits

Authentifizierung einfach erklärt

Die IT-Security unterscheiden im Allgemeinen drei wesentliche Grundtypen von Identitätsüberprüfungen: Wissen, Besitz und Biometrie

- Wissen: Passwörter, PINs, Sicherheitsfragen, Wissensprüfungen sind Möglichkeiten, wie der Nutzer seine Person mit Wissen bestätigen kann.

- Besitz: Personalausweis, USB-Sticks, Hardware-Tokens, RSA-Security ID, Software-Tokens, (Standort) oder Smartphone besitzen nur eine bestimmte Person. Das Betriebssystem prüft den Besitz dieser Gegenstände (und dessen Zustand). Besitzt die Person den gewünschten Gegenstand, geht das System davon aus, dass die richtige Person vor dem Bildschirm sitzt. Deshalb solltest Du Deine Plastikkarten bei Verlust oder Diebstahl sperren lassen.

- Körper / Biometrie: Vielen Smartphones stellen Verfahren zu Verfügung, mit dem das Betriebssystem bestimmte Körpermerkmale als Login nutzt. Mit dem Gesicht, einem Fingerabdruck, der Augen-Retina oder einer Unterschrift können sich Nutzer bei z. B. Bank-Accounts anmelden.

2FA, MFA, 3FA

Bei einer 2-Weg-Authentifizierung sollte ein Login-Fenster immer zwei verschieden Arten von Identitätsüberprüfungen durchführen:

Wenn das eingegebene Passwort korrekt ist, muss der Nutzer mit einem USB-Sicherheitstoken sich verifizieren. Dieser USB-Stick enthält einen Hardware-Token, der nur der echte Inhaber des Kontos besitzt.

Bei einer 3-Weg-Authentifizierung brauchen wir drei Typen usw.

Hacking – Sniffen wie die Profis

Um einen Login zu umgehen, wollen wir Passwörtern bei Logins im Browser sniffen.

Das vorgestellte Verfahren geht nur, wenn der Browser eine unverschlüsselte Verbindung mit dem Server über HTTP herstellen kann. Bei HTTPs können wir nur noch die Domain sehen.

Die Nutzdaten sind kryptografisch verschlüsselt. Hochleistungsserver brauchten viel Strom und viele Jahre, um eine Verbindung entschlüsseln zu können.

Blick in den Code – HTML, JavaScript und mehr

Wenn Du Dich einer Plattform anmeldest, füllst Du ein HTML-Formular aus.

Die eingegebenen Formulardaten fasst der JavaScript-Code im Browser zusammen und sendet das POST-Anfragen an den Server. Der Kriminelle versucht diese POST-Request aus der Vielzahl aller Netzwerkanfrage herauszufiltern, und das Passwort in Klartext ablesen.

ATTACKE! – 7 Schritte zum Passwort

Vorbemerkung: Führe folgendes nur bei Deinem eigenen System aus. Jegliche Sniffing(versuche) an fremden System sind strafbar. Du brauchst eine schriftliche Erlaubnis von der dritten Person, dass Du sniffen darfst (Pentesting-Vertrag).

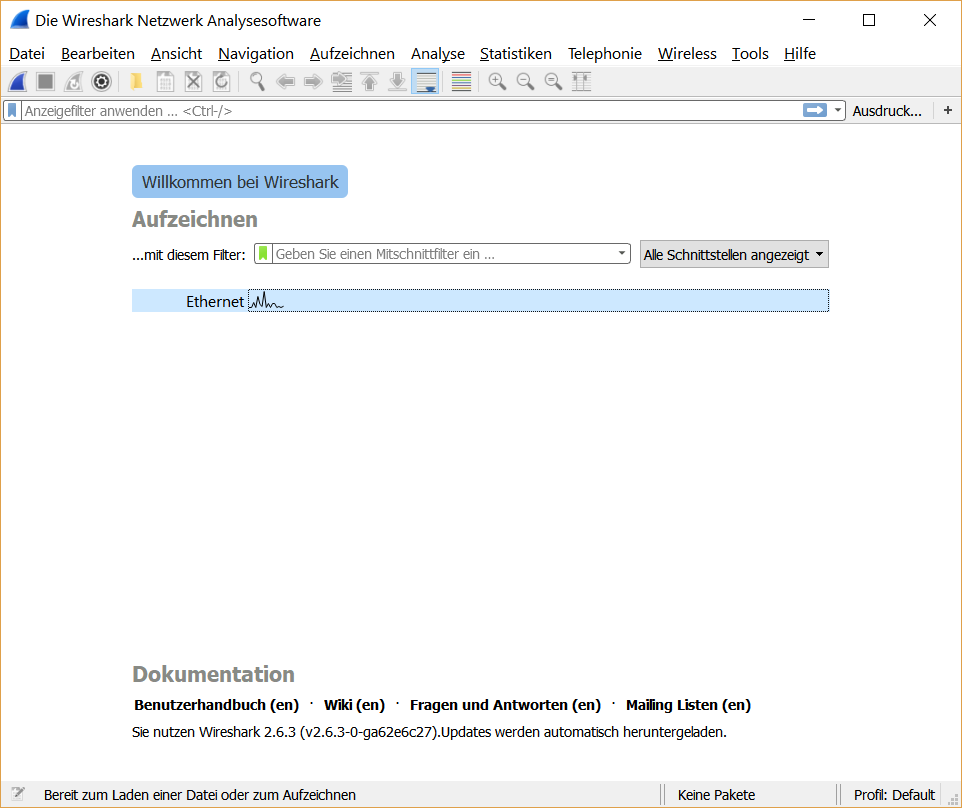

- Downloade und installiere Dir das Netzwerk-Tool Wireshark. In eine vorhergehenden Wireshark Tutorial bin ich auf das Tool und dessen Funktion eingegangen.

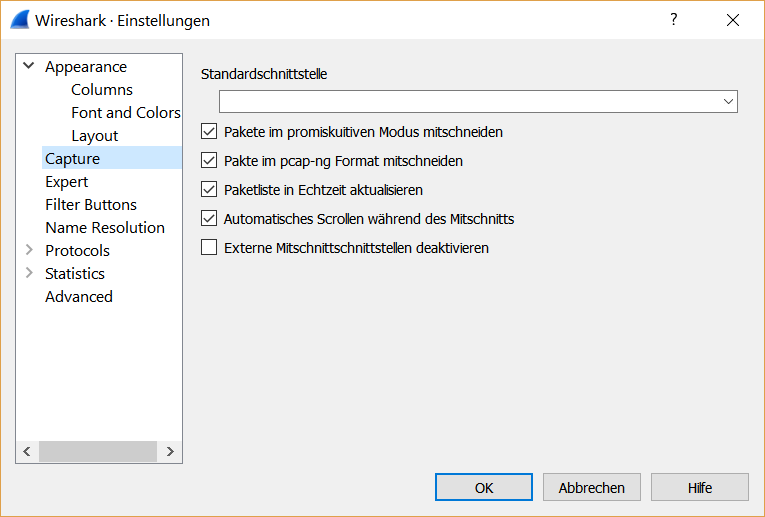

- Starte den Mitschnitt von Wireshark im Promiscuous Mode an Deinem WLAN-Adapter / Ethernet-Anschluss.

- Gebe in die Filter-Leiste oben

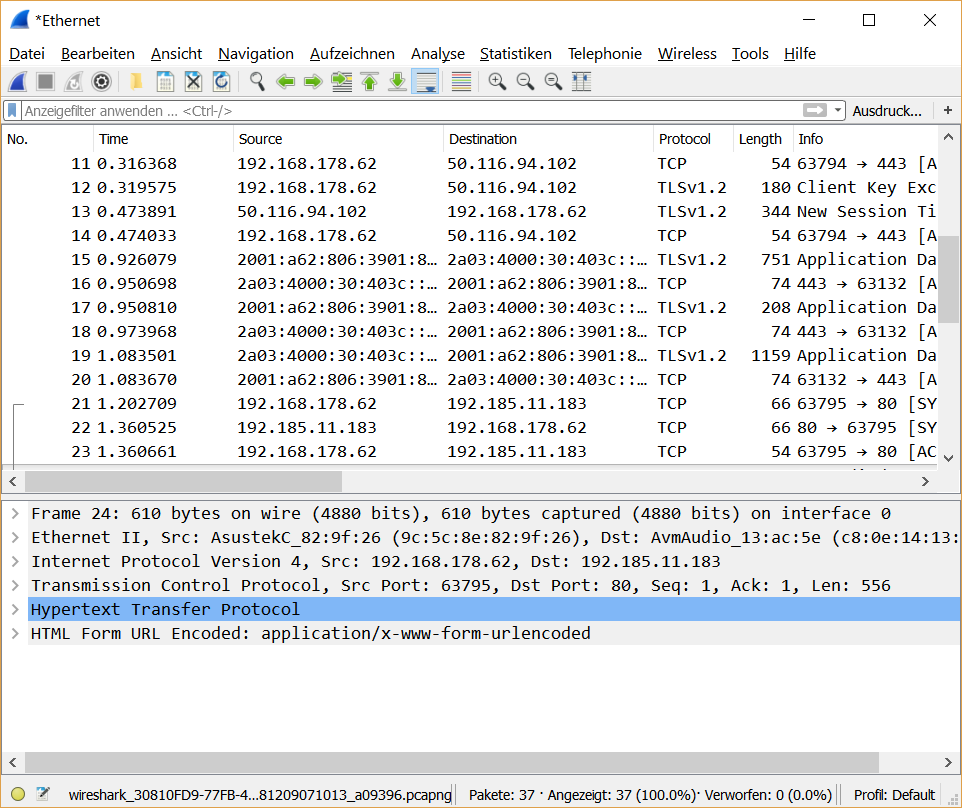

request.method == "POST"ein und starte die Suche. Sobald Du mehr als 2 Sekunden die Daten mitgeschnitten hast, kann das Programm mehr Paket aufgelistet haben, als Dein Bildschirm anzeigen kann.

Beim Laden einer neuen Webseite kommen 100te neue Pakete hinzu. Wireshark speichert nicht nur die Requests für Deinen Browser, sondern registriert jegliche Synchronisierungsaktivität Deines Computers: Cloud, Kalender-Account, Games, sozialen Medien und Apps.

- Lösche den Mitschnitt

- Versuche Dich auf der Demo-Webseite in einen Account einzuloggen. Die Webseite arbeitet mit HTTP. So kannst Du Dir einen POST-Request generieren. Starte den Wireshark Mitschnitt erst, wenn Du die entsprechende Seite aufgerufen hast und den Login-Benutzernamen und Passwort ausgefüllt hast. Starte den Mitschnitt und klicke schnell auf den Button „Login“.

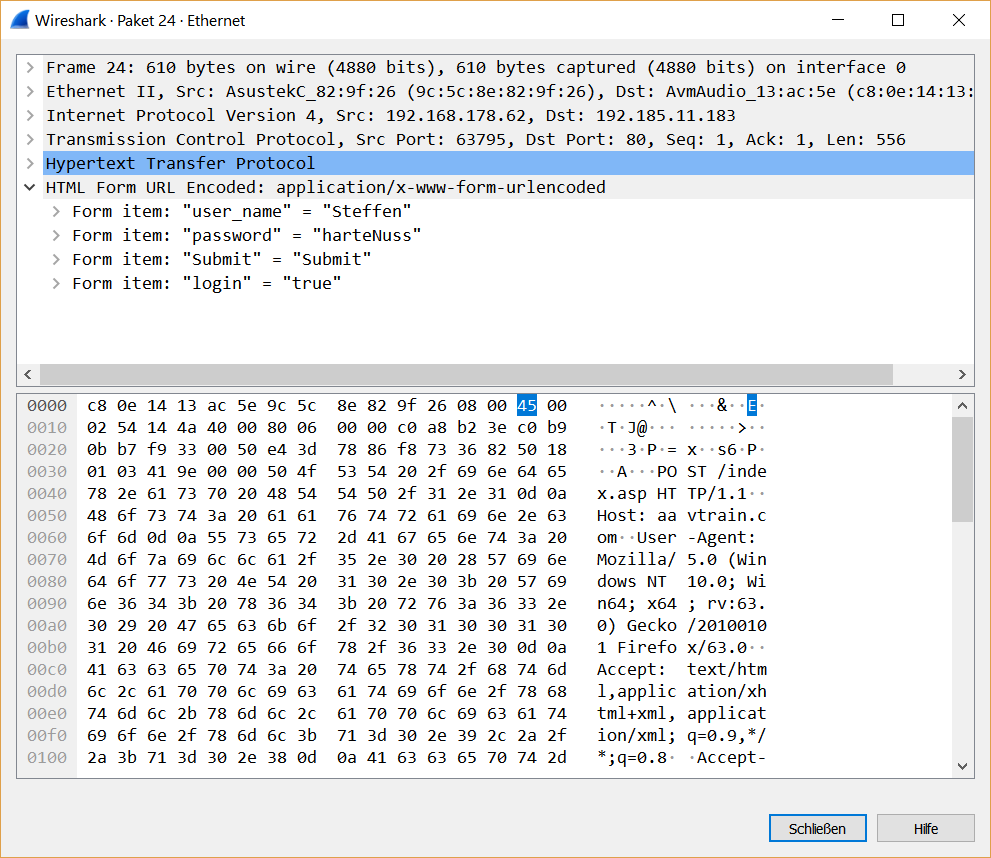

- Wenn Du das passende POST-Paket gefunden hast, dann klicke darauf. Es öffnet sich ein Fenster mit allen Bits im hexadezimale Code. Dann klicke auf den Pfeil zum Vergrößern beim TCP.

- Tada! Wir haben ein Passwort gefunden

TLS + RSA – Deine Sicherung

Jetzt siehst Du mal, wie einfach der Diebstahl von Passwörtern sein kann. Kriminelle automatisieren den Vorgang und nutzen die Dummheit der Nutzer aus!

Nutze immer HTTPs, wenn dieses verfügbar ist. TLS verschlüsselt mit RSA die Verbindungen. Eine 2-Faktor Authentifizierung erhört die Sicherheit der Anwendung.

Credits

Icons made by Gregor Cresnar from www.flaticon.com is licensed by CC 3.0 BY – Icons made by dDara from www.flaticon.com is licensed by CC 3.0 BY – Icons made by Icomoon from www.flaticon.com is licensed by CC 3.0 BY -Icons made by Those Icons from www.flaticon.com is licensed by CC 3.0 BY Icons made by Roundicons from www.flaticon.com is licensed by CC 3.0 BY Icons made by Roundicons from www.flaticon.com is licensed by CC 3.0 BY

Wie stelle ich fest, ob mein WLAN gehackt ist?

Hallo, ich habe bereits einen Post verfasst, wie einfach ist es Wlans zu hacken https://lippke.li/wlan-hacken/

Wenn Du sicher gehen willst, setzt Du Deinen Router zurück und setzt ein neuens Passwort.

Nutze einen Passsatz und kein Passwort, weil das Hacking sonst zu einfach ist:

Statt:

Password1234

Besser:

„Das ist mein super sicheres Wlan-Passwort 4ever!“