Wie passen Minimalismus und Security zusammen?

Viele Konzepte der IT-Sicherheit basieren auf den reduzierenden Gedanken.

Andere Strategien nicht – diese solltest Du kennen!

Starten wir!

-

1

Security und Minimalismus passen zusammen

- 1.1 Keep it simple, stupid!

- 1.2 Minimale Rechte für alle

- 1.3 Debloating – Weniger ist mehr

- 1.4 Frühjahrsputz – Clean and Secure Coding

- 1.5 Schlank – Optimierungen von Code / Abfragen

- 1.6 Keine Möglichkeit bieten – Minimale Angriffsfläche

- 1.7 Weniger – Minimale Datenmengen / Backupmengen

- 1.8 Effizienten Verschlüsselungen für Schnelle Übertragung

- 2 Wo ist Security nicht minimal?

Security und Minimalismus passen zusammen

Keep it simple, stupid!

Technik ist sehr komplex.

Computer und ihre Software können schnell Dir über den Kopf hinauswachsen. Informatiker sind faul und sollen Probleme so einfach wie möglich lösen.

Je komplexer die Lösung ist, desto mehr Möglichkeiten finden Kriminelle, um einen Weg in das System oder Software zu finden.

Deshalb heißt die Mantra „Keep it simple, stupid!“ für jede Software-Architektur und Software-Produkt.

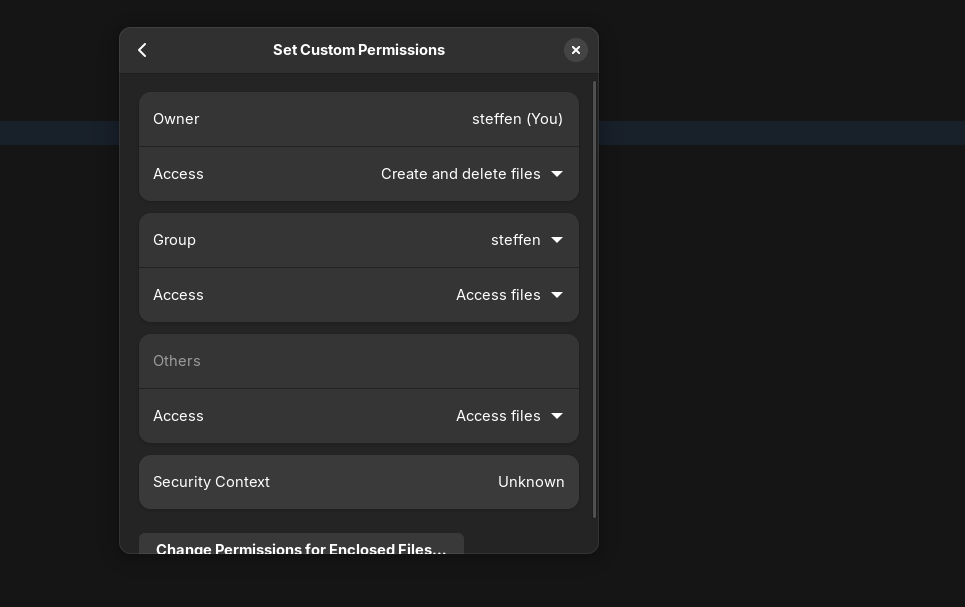

Minimale Rechte für alle

Ein rationales Unternehmen geht immer davon aus, dass jeder Account jederzeit hackbar ist. Deshalb geben wir jeder Person oder dem technischen Account nur die minimalen Rechte.

Wenn sich die Tagesaufgabe ändert, sollte der Nutzer neuer Rechte erhalten und die alten entzogen bekommen. Der Nutzer arbeitet nur mit den absolut notwendigen Materialien und nicht mit 20 Jahren an Archivdaten.

Debloating – Weniger ist mehr

Die meisten Computer sollen genau eine Aufgabe oder Service erledigen. Betriebssysteme kommen von Werk mit einer ganzen Stange an Anwendungen. Diese sind zwar nett, aber meistens bleiben diese unbenutzt. Das Debloating ist ein sinnvoller Schritt, um die Angriffsfläche zu reduzieren.

Wir entrümpeln unsere digitale Umgebung, um zu verhindern, dass unbenutzte Programme nicht uns das Genick brechen. Die Altlasten sind immer ein Risiko, welche wir einfach vermeiden können. Die Software sollte noch funktional laufen können. Falls wir Debugging Software brauchen, installieren wir diese nach Bedarf.

Frühjahrsputz – Clean and Secure Coding

Guter Code ist wenig Code.

Auch wenn es professionell wirkt, wenn wir eine Software mit 100.000 Zeilen an Code haben, ist die Software ein großes Wartungsproblem.

Unterteile lieber Services in separate Abschnitte, um den Überblick zu wahren. Gut lesbarer Code ist Clean Code. Dieser lässt sich einfach wegen der sprechenden Namen und der hohen Übersichtlichkeit lesen und verstehen. Funktionen und Dateien sind kurz. Lese diesen Beitrag mehr, um das Thema zu erfahren.

Schlank – Optimierungen von Code / Abfragen

Wichtige hart arbeitende Algorithmen wie Googles Suche und Big-Data Anwendungen sollten bis auf die Iteration genau optimiert sein. Programmierer versuchen Schleifen zu reduzieren und diese vorzeitig abzubrechen, um wertvolle CPU-Zeit zu sparen.

Je größer die Datenmenge ist, desto gravierende ist jede noch so kleine Entscheidung im Programmablauf. Minimale Algorithmen, die erst reduzieren und filtern, bevor Operationen getätigt werden, sind hier der Schüssel.

Keine Möglichkeit bieten – Minimale Angriffsfläche

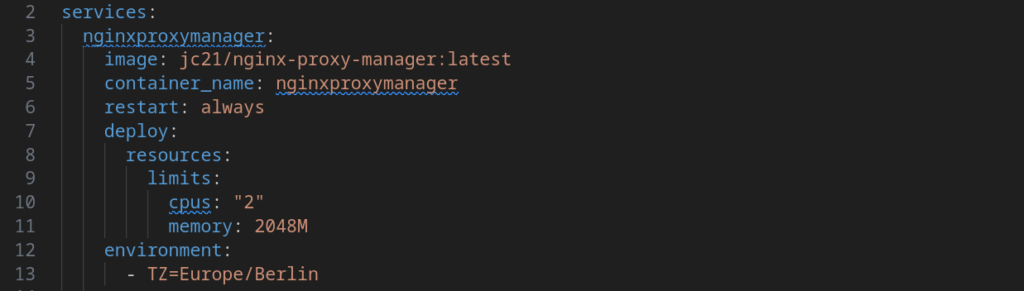

Wie beim Debloating schon erklärt versuchen IT-Profis die Angriffsfläche zu reduzieren.

Sie schalten Programme ab, schließen Lücken in der Firewall und verbessern Configs von Programmen und Services.

Der Programmierer deaktiviert alle Extra-Module, Sub-System oder Erweiterungen, die der Anwendung nicht helfen. Jeder Service, der aktiviert bleibt, ist eine potenzielle Sicherheitslücke.

Weniger – Minimale Datenmengen / Backupmengen

Speicher ist über die Jahre super billig geworden.

Auf der anderen Seite sind die Datenmengen so stark angewachsen, dass ein Backup und Restore ewig dauert. Die besten Speichersysteme, SSDs und RAID-HDDs ächzten unter der Last, wenn ein Restore oder Backup ansteht. Stunden lang ist der Server nicht verfügbar, weil die Daten kopiert werden müssen.

Die einzige kostengünstige Lösung ist eine schlanke Dateiablage, die sortiert und aufgeräumt ist. Diese braucht keine lange Zeit für einen Restore.

Effizienten Verschlüsselungen für Schnelle Übertragung

Informatiker haben sich für den „neue“ Verschlüsselungsstandard AES entschieden, weil dieser besonders effizient und sicher ist.

Viele Algorithmen gab es zu Auswahl. Aber nicht jeder Algorithmus ist minimal und effizient. Der Algorithmus ist so stark optimiert worden, dass dieser jetzt Teil der Hardware (FPGA) wurde.

Jeden Tag senden wir über das Internet verschlüsselte Daten in riesigen Datenmengen. Wenn diese Datenmengen nicht effizient minimalistisch, aber effektiv verschlüsselt sind, überlasten wir unsere Endgeräte. Durch den Kontenpunkt Frankfurt rauschen 12 bis 18 Terabit an Daten. Hier ist jede Optimierung wünschenswert

Wo ist Security nicht minimal?

Security ist in vielen Aspekten sehr minimal, aber in anderen Aspekten hilft viel viel!

Doppeltes Minimum – Redundanzen über Redundanzen

Wenn das Ziel eine hohe Verfügbarkeit eines Services z.B. eine Datei-Cloud ist, brauchen wir viele Kopien und Duplikaten von aller Hardware und Software.

Ein RAID-System und Backups sorgen für die Speichersicherheit. Ein Unternehmen kauft Geräte immer im Doppelpack. Statt 1 Firewall installieren die Unternehmen immer mindestens 2 Firewalls. Statt 1 Server werden immer zwei, drei oder vier beschafft.

Selbst im Server selbst haben wir statt 1 Netzteil 2 Netzteile, 12+ Riegel an RAM und 2 CPUs. Wenn eine Komponente ausfällt, funktioniert der Service in der Regel immer noch (bzw. langsamer).

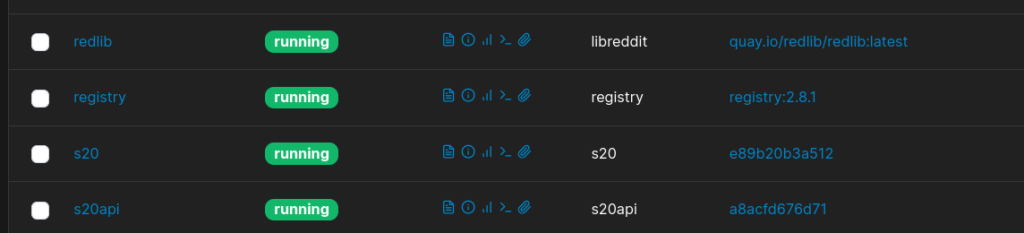

Single-Tasking – 1 Aufgabe pro (virtueller) Server

Theoretisch kann man viele Services auf einen Computer oder virtuelle Instanz installieren. Auf der andren Seite möchten die Informatiker die Programme gut voneinander abkapseln.

Wenn der Kriminelle das Programm 1 hacken konnte, sollte er nicht direkt auf die Daten von Programm 2 Zugriff haben.

Die Anforderungen erfüllen Docker oder VPS Server. Auf einen großen Server laufen unabhängige virtuelle Betriebssysteme in virtuellen Maschinen, die nah zu unabhängig voneinander arbeiten.

Für die Spitzenleistung – Genug Leistung und Raum

Des Weiteren wollen wir, dass das System genügend Leistung hat. Die meisten Server haben den ganzen Tag kaum etwas zu tun.

Trotzdem brauchen wir genügend Bandbreite, wenn um 12:00 ein Ticket-Verkauf stattfindet oder von einem Produkt nur 1000 Stück verfügbar sind. Bei News haben wir das gleiche Phänomen. Ist ein Thema brennend, brauchen wir deutlich mehr Kapazitäten als sonst.

1 Control ist gut, 10 Controls sind besser

Das Problem bei der IT-Sicherheit ist, dass Du nie genug gegen den Kriminellen schützt kannst. Brauchen wir 1 Schloss oder 2,3 oder 4 Schlösser? Du weißt nicht, was auf die zukommt.

Plant ein Staat gegen Dich einen Angriff oder musst Du eine paar Skript-Kiddies in die Schranken weisen. Wir bauen lieben 10 Schranke, statt nur 1 Schranke (Controls) ein, um uns vor der gleichen Gefahr zu schützen.

Das Ringen der Computer – DDoS Schutz

DDoS ist ein Angriff durch Überlast.

Statt den Server richtig zu „hacken“, versuchen die Angreifer es mit Muskelkraft. Die Muskelkraft sind 1000+ pro Sekunden, um den Server mit Aufgaben zu überschwemmen.

Die Aufgaben sind meist einfach und sinnfrei, aber die anderen Kunden können nicht auf den Server zugreifen. Hier brauchen wir genügend Kapazitäten und gute Filtermechanismen, um DDoS Angriffe abwehren zu können.