Was ist ein Hardware Security Module?

Wofür ist es wichtig? Und wie funktioniert es?

Dieser Beitrag hat die wichtigsten Antworten!

Starten wir!

Was ist ein Hardware Security Modul?

Ein Hardware Security Modul (HSM) ist ein Bestandteil eines Computers, welcher die Berechnungen und Datenspeicherung auf dem Gerät absichert. Ein HSM kann z. B:

- Schlüssel speichern

- Schlüssel verwalten, zuordnen und freigeben

- Schlüssel mit anderen Komponenten austauschen

- Verschlüsselung und Entschlüsselung durchführen

- Integrität des Speichers prüfen – erkennen, ob ein Dritter etwas verändert hat

Das Gerät ist im Prinzip ein kleiner Computer in Deinem Computer / Smartphone, welcher wesentlich schwächer (Leistung) ist, aber auf kryptografische Aufgaben optimiert ist.

Das Gerät ist so klein und abgeschirmt, dass ein Ausbauen von Speichermodulen oder Auslesen mit Messgeräten nahezu unmöglich ist.

Keine Hardware ist 100 % sicher, aber der Angreifer hat eine harte Nuss zu knacken.

Empfindliches Rohes Ei in Panzerkapselung

Ein HSM kann nicht „so einfach“ auseinander genommen werden. HSM sind so gut gekapselt, dass ein Angreifer beim Öffnen den Chip und den Speicher zerstört. Das erreichen die Hersteller mit …

- Verlöten

- Verkleben

- Verplomben

- Abschirmen

- Verkapseln

- strategischen Sollbruchstellen

Wie ein Wachssiegel auf einen Brief kann das Durchbrechen eines dünnen Drahtes an der Außenhülle dafür sorgen, dass die Inhalte gelöscht werden (Selbstzerstörung).

Bin ich noch ich? – Änderungschip: Ein eigenes Modul in einem HSM macht nichts anderes, als zu überprüfen, ob alle Chips, Prozessoren, Speicher und Verkabelungen noch „da“ sind oder ob sich jemand an den Chip zu schaffen macht. Falls etwas geändert wurde, löscht der Chip den Speicher.

Warum brauche ich ein Hardware Security Modul?

Sicherheit ist eine optionale Komponente, aber die folgenden Gründe sollten Dich davon überzeugen, warum Du ein HSM nutzen solltest:

Die Vertrauensbasis – Wurzel des Vertrauens

Das Konzept eines HSM hört sich an, als ob die Informatiker Paranoia bekommen haben, dass die Welt untergeht.

Das stimmt nicht.

Ein HSM ist die absolute Vertrauensbasis für den gesamten PC, eines Netzwerks oder Unternehmens. Hier möchte man keine halben Sachen machen und seine Kronjuwelen sehr gut schützten. Falls sich einer am HSM zu schaffen macht, wird dieser es mit hoher Wahrscheinlichkeit zerstören. Ein Backup ist auch hier Pflicht.

Der Rest der Infrastruktur oder Deines PCs muss dann nicht mehr Militärstandards entsprechen und hinter dicke Tresortüren gestellt werden. Wir können der HSM vertrauen, weil dieser viele zentrale Vorgänge im Computer überprüfen kann.

Offensichtlich machen – Datenveränderung bemerken

Wenn ein Krimineller eine Datei auf Deiner Festplatte ändert, kannst Du das selbst später nicht nachweisen. Du willst nicht, dass der Angreifer in Deinen sensitiven Dokumenten herumfummelt.

Wenn Du erfahren willst, wie Hashes funktionieren, dann lese Dir diesen Beitrag durch. Ein HSM kann sehr schnell Hashes bilden, weil das Modul darauf optimiert ist.

Schlüsselchaos in den Griff bekommen

Passwörter nerven uns schon den ganzen Tag.

Das ist aber nur die Spitze des Eisbergs, der Computer nutzt eine Kaskade an weiteren Schlüsseln, die für verschiedene Zwecke verwendet werden. Ein HSM ist der Nachtwächter mit dem Schlüsselring, welcher immer „selbst“ die Tore aufschließt und Dir nicht den Schlüssel überlässt.

Ein geschlossenes System erstellen

Nur mit einem HSM kannst Du wissen, ob Deine Festplatte ausgetauscht wurde. Der Angreifer schaut blöd aus der Wäsche, wenn er Deine Festplatte in einen anderen Computer steckt: Unbrauchbar verschlüsselt.

Viele wichtige Schritte beim Hochfahren überwacht das HSM-Modul akribisch. Hersteller missbrauchen dieses Feature, um kostengünstigere Ersatzteile zu verbieten. Auf der anderen Seite kannst Du freigewählte Komponenten als eine sichere Einheit definieren.

Wo finde ich es?

HSM ist der Fachbegriff. Die Computerhersteller nennen, den Chip sehr unterschiedlich, obwohl dieser die gleichen / ähnliche Aufgaben hat:

- iOS-Smartphone mit der Secure Enclave

- Windows Rechner mit TPM-Chip

- Kreditkarten-Kartenlesegeräte

- Apple Rechner mit T2-Chips

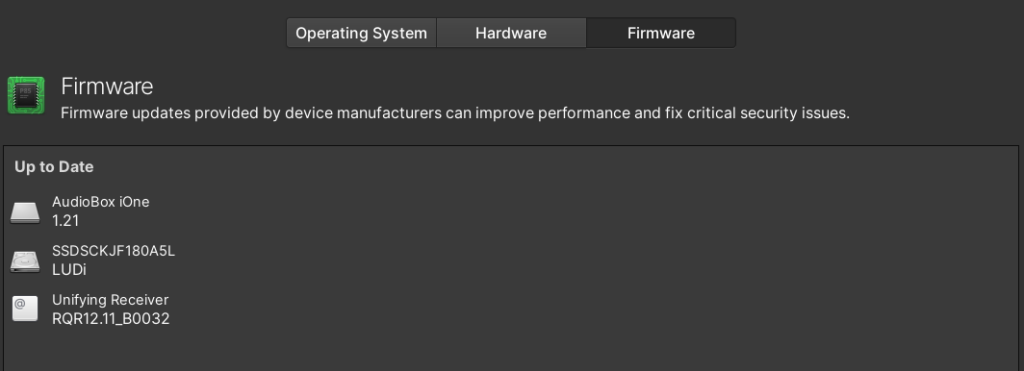

Wenn Du Dir heutzutage einen neuen Computer käufst, hast Du in der Regel einen HSM-Chip dabei. Wenn das HSM nicht direkt auf dem Mainboard dabei ist, gibt es eine passenden Steckplatz. Das HSM selbst ist wesentlich kleiner als die CPU. HSMs gibt es auch eine separate PCIe Karte.

Wie kann ich eine HSM verwenden?

Wenn Dein Windows- /Linux-Rechner ein TPM Modul hat, ist dieser nicht von Beginn an aktiv. Dieser befindet sich in einem Initialstadium.

Festplatten Verschlüsselung am Windows-PC

Die einfachste Methode, um den TPM zu nutzen ist die Verwendung von Bitlocker.

Windows 11 verlangt als harte Systemvoraussetzung einen TPM Chip. Zu dem Vorgehen habe ich bereits ein Tutorial hier erstellt. Ein Vollverschlüsselung ist bei jedem portablen Gerät wie Laptop oder Smartphone Pflicht.

Android und iOS bringen dieses Feature von Haus aus mit.

Festplatten Verschlüsselung am Linux-PC

Die Linux Distribution Ubuntu bringt seit 23.04 eine TPM gestützt Vollverschlüsselung der Festplatte mit. Dieses Feature befindet sich noch im experimentellen Status. Eine LUKS Verschlüsselung (ohne TPM) ist immer noch der Industriestandard. Hier findest Du dazu die Anleitung.

Digitale Identitäten richtig – Ausweisfunktion

Jeder (normale Mensch) hasst Passwörter.

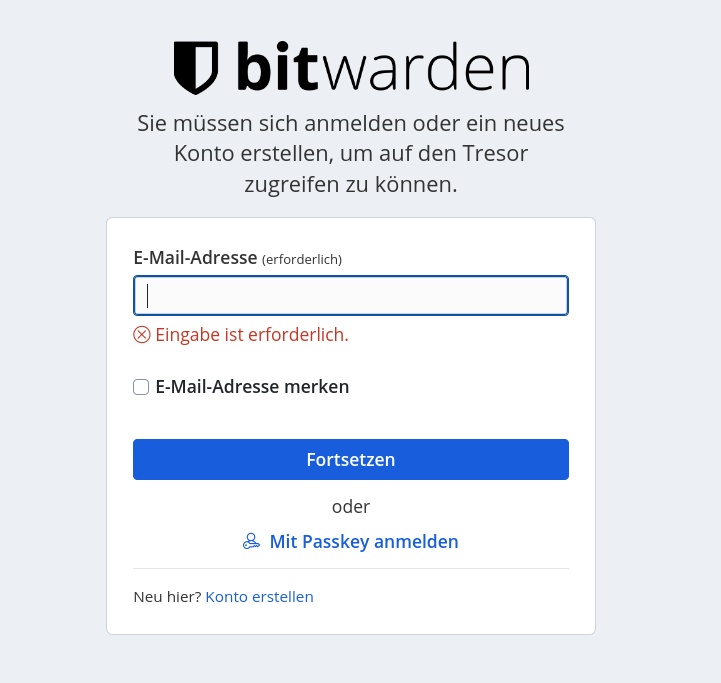

Statt sich ständig mit einem neuen Passwort zu authentifizieren kannst, Du auch den HSM verwenden. WebAuth heißt hier das Stichwort. Ein paar moderne Webseiten haben den Standard bereits implementiert.

Wie funktioniert es?

Du klickst auf eine Button „Anmelden mit FIDO“, eine Windows / macOS Dialog poppt auf, Du zeigst Dein Gesicht / Finger vor und Du bist eingeloggt. Von diesem Vorgang gibt es verschiedene Varianten, aber diese funktionieren ohne ein Passwort.

Vertrauen gut, Kontrolle besser – Zertifikate

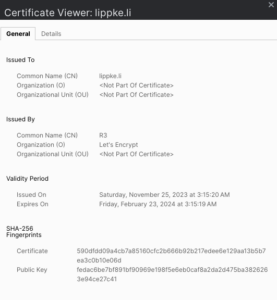

Der HSM kann Zertifikate speichern.

Zertifikate können mit einem mathematischen Rätsel ihre Echtheit beweisen (Dazu findest Du hier mehr). Das Gute am HSM ist, dass dieser der beste und sicherste Ort der Aufbewahrung ist. Wie ein Schlüsselkasten kannst Du dort Zertifikate speichern, um Dokumente zu unterschreiben, nicht-öffentliche Webseiten zu vertrauen usw.

Dateien sicher überwachen – Hashing

Um eine Dateiänderung zu erkennen, sollten wir vorher die Datei hashen. Ein HSM – oder ein kryptografischer Co-Prozessor ist dafür gemacht. Dort sind spezielle Operationseinheiten eingebaut, welche immer die gleiche Operation sehr gut optimal ausführen können (FPGA).

FPGAs finden wir auch in Standard-Prozessoren, welche für das Entschlüsseln von AES-Inhalte optimiert sind. AES verschlüsselt sind z. B. Webseiten mit HTTPs.

Kein gezinketen Würfel – Zufallszahlen

Für viele Verschlüsselungen und Schlüssel ist die sichere Erstellung von „echten“ Zufallszahlen zentral. Das hört sich sehr trivial an, aber ein gezinkter Würfel bricht die Verschlüsselung, welche sie verwenden.