Was ist Zero Trust?

Mit diesem Buzzword werben große Cloud-Anbieter.

Was bedeutet das? Dieser Beitrag soll Licht ins Dunkle bringen!

Starten wir!

- 1 Zeit vor Zero Trust

- 2 Was ist Zero Trust?

- 3 Was ist ein Zero Trust Netzwerk?

- 3.1 # 1 Gegenseitige Authentifizierung

- 3.2 # 2 Privileged Access Workstation (PAW)

- 3.3 # 3 Virtuelle Maschinen – Privileged Access Workstation

- 3.4 # 4 Nutze eine Multi-Tier Architektur

- 3.5 # 5 Reduziere die Angriffsfläche

- 3.6 # 6 Halte Überblick über die Ereignisse

- 3.7 # 7 Automatisiere die Behebung von Bedrohungen

Zeit vor Zero Trust

Vor 1980 war eine begrenzte Anzahl an Unternehmen und Universitäten an das Netzwerk angeschlossen, aus welchen sich das Internet entwickelt hat. Die Entwickler von früher hätten sich nie vorstellen können, dass das Netzwerk so stark wachsen könnte.

Vertrauen in die Nutzergemeinschaft

Die Erfinder der Protokolle des IP/TCP-Stacks so konzipiert, dass ein ausgebildeter, gutmütiger Personenkreis (Entwickler, Forscher) das Netzwerk effizient nutzen können. Forschungsdokumente und -daten sollten das Netzwerk transportieren.

Weil das System so gut funktionierte, wuchs das Netz rapide an. Immer mehr Nutzer tauschten sich im Netz aus. Die Nutzer waren nicht nur Forscher und Informatiker, sondern auch normale Personen …

… und Kriminelle.

Computer sind mit Gutmut konzipiert

Ein Computer soll funktional sein. Die Software aus den 1960 – 1990er ist bei Feature-Fertigstellung ausgeliefert worden. Keiner hat sich früher um Exploits über das Internet gekümmert, die ein Krimineller einschleusen kann. Die Software soll einfach funktionieren!

Die Technologie schafften die Informatiker mit der Intention, dass nur gesittete Personen die Technik bedienen und ihre Arbeit erledigen.

Irgendwann schließt man die gutmütig konzipierten Computer an das Internet an, in der sich Kriminelle aufhielten. Was könnte schon schiefgehen?

Steffen Lippke

Was bedeutet das?

Die geschaffenen Technologien konnten die Informatiker nicht neu entwickeln, weil auf so vielen Geräten sich die unsicheren Standards etabliert haben. Sie mussten die bestehenden Standards mit weiteren neuen Standards absichern. Die Informatiker mussten die Kompatibilität zwischen alten und neuer Software sicherstellen.

Heute leben wir in einer Mischwelt aus neuen und alten Protokollen, Technologien und Standards, die umständlich langsam sind.

Was ist Zero Trust?

Zero Trust geht davon aus, dass Du niemand trauen darfst und alles hinterfragen musst:

- Kommt eine Mail mit dem Absender chef@meinfirma.de von meinem Chef wirklich?

- Wer befindet sich eigentlich auf der andern Seite der Leitung?

- Könnte nicht ein Hacker die Webseite fälschen und mich dazu verführen, in das Formularfeld mein Passwort einzugeben?

Du traust nur Dir selbst und keinem anderen im Netzwerk!

Was ist ein Zero Trust Netzwerk?

Um ein sicheres Netzwerk aufzubauen brauchen wir folgende Aspekte:

# 1 Gegenseitige Authentifizierung

Die meisten Authentifizierungsmöglichkeiten finden nur in eine Richtung statt. Der Client (Endnutzer) beweist mit einem Passwort und seinem Nutzernamen, dass der Nutzer die Identität ist, für die sich der Endnutzer ausgibt.

Hast Du schon mal darüber nachgedacht, dass der Server nicht echt sein kann?

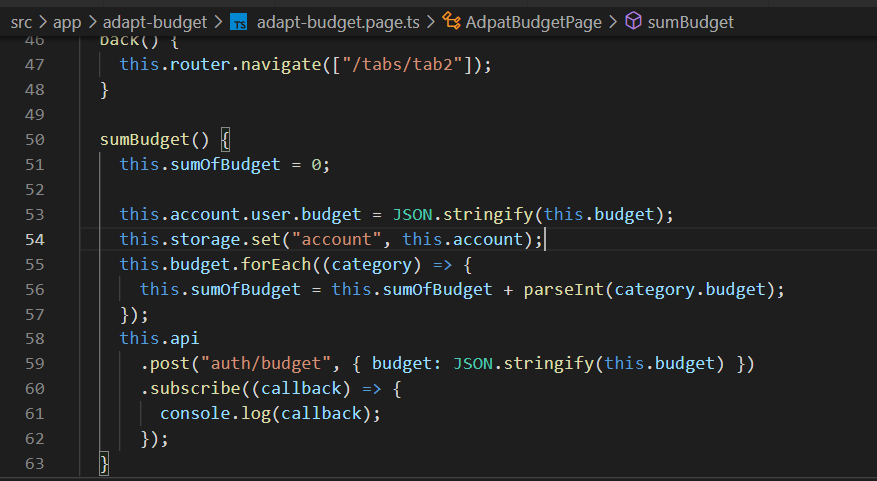

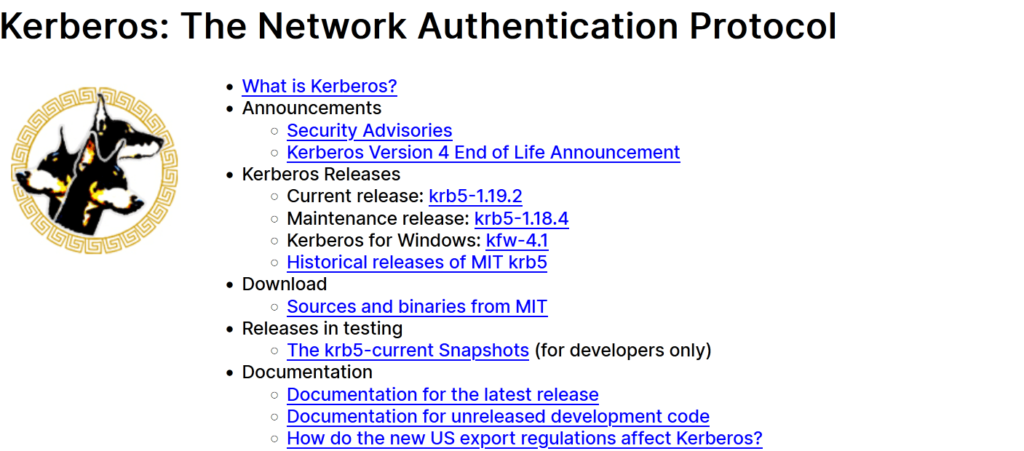

Ein Hacker kann ein Server faken (spoofen), dass Dein Programm / Browser annimmt, dass der Server des Hackers der echte Server ist. Die Kerberos Authentifizierung ermöglicht ein Einloggen ohne, dass der Nutzer sein Passwort verrät (Passwort-Hashes). Der Server kennt diesen Passwort-Hash und beweist dem Nutzer, dass der Server echt ist.

# 2 Privileged Access Workstation (PAW)

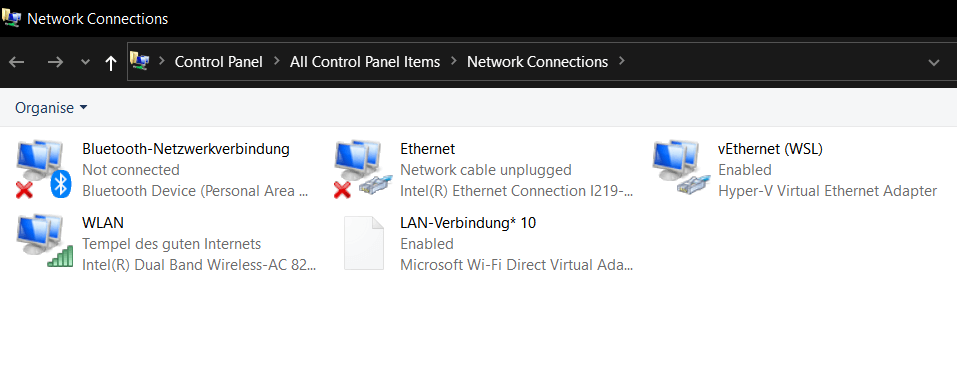

In einem Unternehmen gibt es Angestellte mit sehr weitgreifenden und wichtigen Berechtigungen in einem Unternehmensnetzwerk.

Falls die Passwörter dieser wichtigen Personen einem Hacker in die Hand fallen, dann ist das ganze Unternehmensnetzwerk komprementiert. Um den bestmöglichen Schutz zu gewährleisten, gibt es einen oder mehrere physische Computer, der nur für das Administrieren des Unternehmensnetzwerks gedacht ist.

Ein E-Mail-Programm, der Browser und die Verbindung zum öffentlichen Internet machen einen normalen Mitarbeiter-PC zu einem unsicheren Gebiet. Die isolierten Maschinen sind nur für den einen Zweck gedacht:

Verwaltung des Unternehmensnetzwerks

# 3 Virtuelle Maschinen – Privileged Access Workstation

Eine virtuelle Maschine simuliert ein Betriebssystem mit allen seinen Programmen innerhalb eines Programms in einem Host-Betriebssystem.

Diese können gekapselt voneinander arbeiten. Diese Schutzschicht erschwert die Arbeit des Hackers. Hacker konnten in der Vergangenheit vom Host- in das Gast-Betriebssystem springen, in dem diese Lücken in der Virtualisierungssoftware ausnutzen.

Ein physisch separates Gerät gilt als sicherer.

Steffen Lippke

# 4 Nutze eine Multi-Tier Architektur

Nicht jedes Gerät in einer IT-Infrastruktur ist gleich wichtig. Je nach Anwendung und Funktion sind die Geräte klassifiziert. Eine Kundendatenbank ist wichtiger als ein Mitarbeiter PC, der Datei-Server ist wichtiger als ein IoT-Sensor. Der Administrator sortiert die Geräte je nach Anwendung und Wichtigkeit den verschiedenen Tieren zu.

Eine Abschottung kann Sinn ergeben:

Warum soll ein IoT-Sensor mit der Kundendatenbank kommunizieren?

Diese sollten sich in einem separaten Netzwerken befinden. Nur privilegierte Mitarbeiter dürfen über einen Just-in-Time Access auf die Datenbank zu greifen. Die Datenbank protokolliert streng die Abfragen und Änderungen der Mitarbeiter.

Die IoT-Sensoren können in einem separaten Sub-Netzwerk aufgestellt sein, sodass ein Server die Messung der Sensoren einsammelt und aggregiert.

# 5 Reduziere die Angriffsfläche

Jeder Server, jeder Port und jede Anwendung ist gefährdet vor Hackern.

Minimiere die Anzahl an Servern, die notwendig sind, um Deine Infrastruktur anzutreiben.

- Nutzt kein Mitarbeiter seit 6 Monaten mehr diese Anwendung? → Dann weg damit! (bzw. die Daten archivieren).

- Brauchen wir wirklich 5 Instanzen von diesem Service? → Nein, die Mitarbeiter greifen nur auf einen zu und dieser ist unter-lastet. Weg damit! Das spart wertvolle Patch-Zeit ein.

- Müssen die Services unbedingt öffentlich erreichbar sein? → Nein – dann baue nur den Zugriff für die legitimierten Nutzer auf?

- Muss das Programm rund um die Uhr laufen? Nein! Fahr es nach Feierabend herunter!

Minimalisiere die Services, die Du hostest. Minimalisiere die Server, die Du betreibst, weil jedes Stück Software genügend Zero-Days beinhalten kann, die Du schnell patchen musst.

# 6 Halte Überblick über die Ereignisse

Ein weiterer wesentliche Aspekt ist die Einführung einer Security Information + Event Management Software, um einen Überblick über die IT-Infrastruktur zu erhalten.

- Wer bewegt sich wie in der Infrastruktur?

- Wer meldet sich wo an?

- Welche Datenmengen transferiert die Person?

- Fallen gewisse Nutzer aus der Reihe?

- Welche Server produzieren Fehlermeldungen?

- Welche Server sind nicht gepatcht?

- Wann haben Kriminelle versucht sich über einen Brute-Force-Angriff anzumelden?

Diese Fragen kann ein SIEM beantworten. Skripte aggregieren alle indexierten Log-Dateien des SIEMs zu aussagekräftigen Key Performance Indikatoren (KPI).

# 7 Automatisiere die Behebung von Bedrohungen

Wenn das SIEM ein auffälliges Verhalten eines Nutzers im Unternehmensnetzwerk feststellt, kann der SIEM den Vorfall in Artefakten (Fall-Akten) an das SOAR weiterreichen.

Das SOAR automatisiert diese Vorfälle mit Skripten. Die Skripte nennt die Security Guys Playbooks, welche der Server beim Empfangen eines Artefakts ausführt. Jedes Playbook benötigt Parameter, welches aus dem Artefakt stammt.

Dann folgt ein Logik-Flow mit API-Bausteinen, if-Verzweigungen und Schleifen (wie bei der normalen Programmierung. Manuelle „Mensch-“Bausteine wie eine Bestätigung durch einen System-Admin ermöglichen eine intelligente Mensch-Maschine Interaktion, die automatisiert ist.