Wurdest Du gehackt?

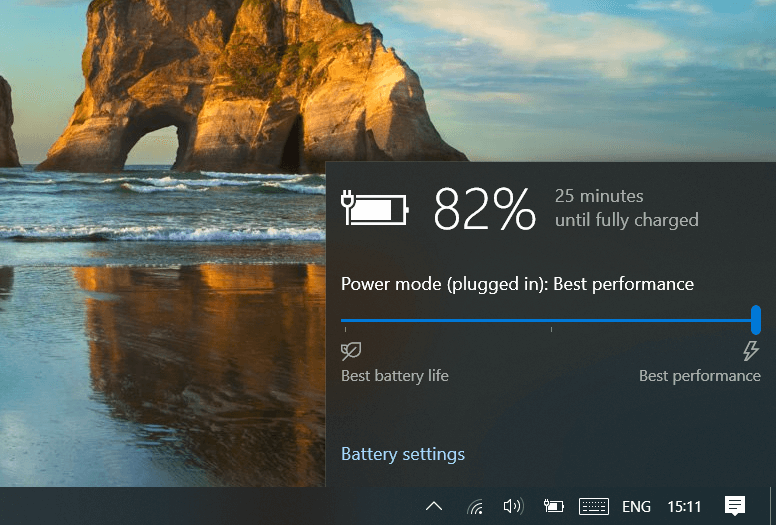

Oder Hast Du Angst vor dem Hack?

Dieser 5-Schritt-Plan hilft jeder Privatperson und Unternehmen bei einem Angriff und Absicherung weiter.

Beginnen wir!

Anfangen? Aber wo?

Egal, ob Du einen Hackerangriff privat oder im Unternehmen abwehren willst, hilft Dir ein strukturiertes Vorgehen nach dem NIST-Framework. Wer behauptet, dass sein System 100 % sicher ist, der liegt falsch.

Die Meisten merken nicht, dass ein Hacker Zugriff auf ihren Computer hatte bzw. brauchen Monate bis die Konsequenzen spürbar sind (Wirtschaftsspionage, Erpesssung). Der 5 Schritte-Plan solltest Du als einen Kreislauf verstehen, der aus 5 Schritten besteht:

1. Bestimmen

2. Schützen

3. Entdecken

4. Reagieren

5. Wiederherstellen

1. Bestimmen

2. …

Dein 5 Schritte Plan – Hackerangriff was tun?

- Wenn Du den Hack bemerkt hast, beginnst Du mit den Schritten 4, 5 und dann folgen die Schritte 1, 2 und 3.

- Falls Du Dich vor einen Cyberangriff fürchtest, beginne mit Schritt 1. Die Schrittfolge bildet einen Kreislauf, weil nach dem Cyberangriff vor dem Angriff ist.

Das Ziel ist es die Zeitspanne zwischen zwei Attacken zu maximieren und den Schaden pro Ereignis zu minimieren.

Steffen Lippke

Das Unternehmen sollte mit jeder Iteration dazu lernen. Weil sich Deine IT-Landschaft, Geräte, Software usw. Jahr für Jahr ändert, ist eine Anpassung für die IT-Sicherheitsstrategie Pflicht.

Bestimmen – Blinde Flecken finden

Unternehmen: Stelle Dir die folgenden Fragen.

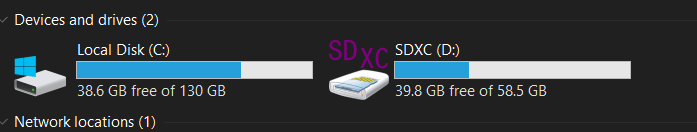

- Was steht in meinen Unternehmen herum?

- Was ist schützenswert?

- Welches Szenario sollte keines Falls eintreten?

- Welche Risiken muss ich tragen?

- Wie möchte in Zukunft mit dem Risiko umgehen?

- Wie reagiere ich, wenn der Worst-Case eintritt?

Verschaffe Dir eine Übersicht über die wichtigsten digitalen Informationen und „physischen Systeme“ wie Server, Festplatten und Oldschool Papier-Aktenschränke. Statt eines einfach-verglasten Fenster sollten die Server von einer Tresorwand geschützt sein.

Privatpersonen: Jeder von uns besitzt private Daten, die schützenswert sind. Diese können Zeugnisse, Verträge, Bildersammlungen und Dokumente aller Art sein. Welche Dokumente kannst Du Dir nicht wieder beschaffen? Welche Dokumente sollten nie an die Öffentlichkeit gelangen?

Vertraust Du Deiner 10 Jahren alten Festplatte, dass diese noch 60 Jahre die Daten bewahrt (Nach 10 Jahren solltest Du spätestens tauschen)?

Steffen Lippke

Schützen – Baue Deinen Wall

Unternehmen: Nach dem Brainstorming geht es an die Umsetzung. Beginne, die Lücken zu schließen und Defizite auszugleichen, die Du ermittelt hast. Dieser Prozess kann mit hohen Kosten verbunden sein, aber verschafft Dir mehr Übersicht und Ordnung in Deiner IT-Landschaft.

Für große Unternehmen ergibt eine eigene IT-Sicherheitsabteilung, ein aktives Security Operations Center mit SIEM und SOAR und ausgeklügeltes Security Awareness Sinn.

Privatpersonen: Starte mit einem gründlichen Dateimüll- und Festplatten-Frühputz. Suche nach den wichtigsten Daten, die sensibel oder von hoher Wichtigkeit sind. Private Bilder und Videos können auch hohen Stellenwert haben.

Erstelle ein Backup auf einen externen Datenträger, installiere Dir einen Antivirus und räume ungenutze Accounts und Passwörter auf.

Entdecken – Gehackt, aber wo?

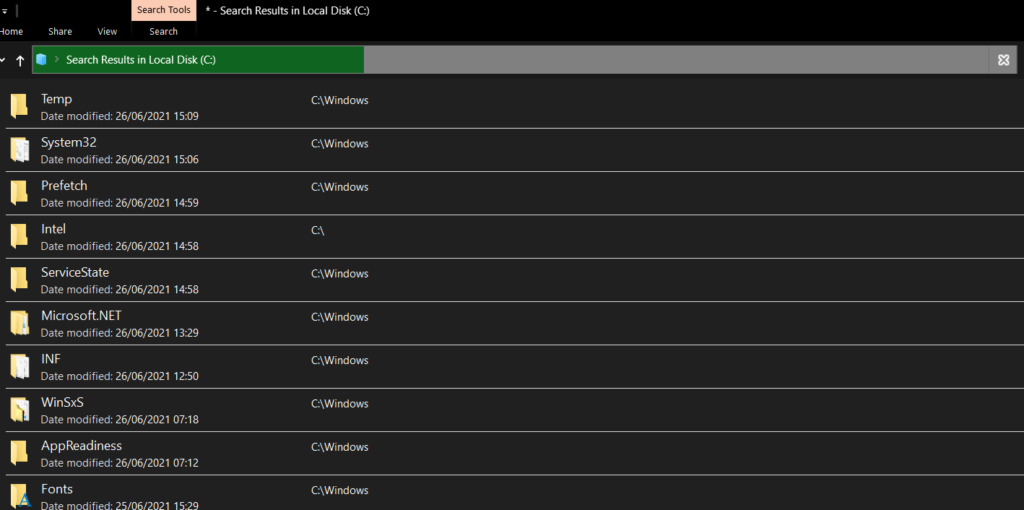

Unternehmen: Eine Infektion mit einer Malware zu entdecken kann schwer sein. Unternehmen haben Schwierigkeiten eine APT zu erkennen und darauf zu reagieren.

Indicators of Attack (IoA) geben dem Unternehmen einen Hinweis darauf, dass Hacker das Unternehmen jetzt in diesem Moment attackieren. Die Security-Guy erkennen im Nachgang die Indicator of Compromise (IoC), die helfen können die Verantwortlichen zu finden.

Die meisten Unternehmen merken nicht, dass Sie Opfer waren. Andere Unternehmen brauchen Monate, um eine Infektion zu entdecken. Wie Sie sich effektiv vor Malware schützten können, habe ich in einem Beitrag erklärt. Ein SIEM erkennt eine APT mit der höchsten Wahrscheinlichkeit, weil in dieser Anwendung alle Quellen zusammenfließen.

Privatpersonen: Private erkennen einen Hack einfacher. Wenn Du nicht gerade ein IT-Netzwerk mit 20 Computern, Firewall und Servern zu Hause hast, merkst Du die Auswirkungen des Hackers in den meisten Fällen sofort. Ein Antivirus kann Dir bei der Suche helfen. Eine praktische Anleitung zur Malware-Suche findest Du auf meinem Blog.

Reaktion – Gekonnt Schaden reduzieren

Unternehmen: Bei Malware-Befall solltest Du die Malware auf dem Opfer-Computer entfernen. Die Administratoren überprüfen beginnend mit den wichtigsten Systemen, ob sich die Malware über das Unternehmensnetzwerk verbreitet hat (Wurm).

In den letzten Jahren hat sich die Ransomware mehr und mehr verbreitet. Ransomware verschlüsselt Deine Daten und verlangt für die Entschlüsselung Deiner Daten ein Lösegeld (Ransom). Wenn es möglich ist, entferne die Haussicherung und fahre die Laptops herunter (Akku raus), um so viele Dateien wie möglich noch zu retten.

Steffen Lippke Tipp

Privatpersonen: Für Private gilt das Gleiche: Ein unverzügliches Handeln und die Überprüfung andere Systeme (Laptop, Smartphone usw.) sollte immer erfolgen.

Wiederherstellen – Letzte Rettung

Unternehmen: Hacker hacken die besten Cybersecurity-Guys. Der Grund hierfür sind „Zero Day“ Lücken, Werk-Produktionsfehler, die von Beginn an in einer Software vorgelegen haben.

Hacker finden ein Schlupfloch und haben zu jeden Computer Zugang, der diese Software nutzt. Stelle Daten mit einem Backup wieder her, die verloren gegangen sind. Die Backup-Festplatte sollte niemals nach dem Backup-Prozess noch mit dem Computer verbunden sein.

Privatpersonen: Regelmäßige Backups minimieren Deinen Datenverlust. Die verlorenen Daten kannst Du wiederbekommen, indem Du z. B. Dir die gleiche E-Mail nochmal zu senden lassen kannst oder das Dokument aus der Cloud wieder herunterlädst.

FAQ bei Hackerangriff

Warum gibt es kein System, was sicher gegen Angriffe ist?

- Systeme nutzt eine komplexe Software.

- Menschen programmieren Software.

- Menschen machen Fehler.

- Folglich gibt es keine komplexe Software ohne Fehler.

- Die Fehler kann ein Hacker ausnutzen.

Die Otto-Normal-Anwender geht bei Windows und Co. davon aus , dass diese neben ihrer Hauptfunktion auch „selbstverständlich sicher“ ist. Jede noch so gut überprüfte Software kann in 10 Jahren von einem Hacker gehackt werden, weil einer von 1 Millionen Aspekte übersehen wurde.

Warum kann meine IT-Sicherheitsabteilung nicht alle Hackerangriffe abwehren?

Hackerangriffe können nicht zu 100 % durch eine technische Lösung abgefangen werden.

Menschliches Versagen (der Nicht-IT-Mitarbeiter) führt dazu, dass Hacker mit Social Engineering Zugang zu den geheimsten Informationen in einem Unternehmen erhalten.

Reicht ein Antivirus nicht aus?

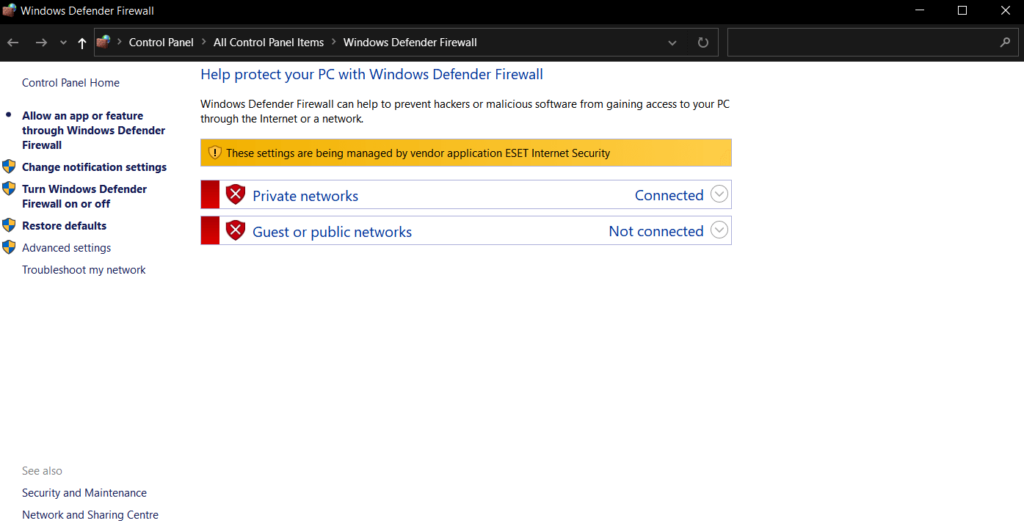

Ein Antivirus ist ein guter Anfang. Viele sagen, dass der Windows Defender vollkommen ausreichend ist oder bei Linux nur „aus bekannten Paketquellen“ installiert wird.

Ein gute vollumfängliche IT-Sicherheitsstrategie kannst Du nicht mit einer Software abbilden. Ein IT-Security Guy geht immer davon aus, dass eine Hack möglich ist – aber erhält die „Waffen“ und „Rüstungen“ direkt bereit, um blitzschnell zu reagieren.

Der Security-Guy lockt mit Honeypots Hacker in das Unternehmensnetzwerk. Honeyposts sind ausgemusterte Server, die leicht zu hacken sind. Die IT-Sicherheitsabteilung „schaut dabei zu“ wie Hacker ein falsches System hacken.

Honeypot = Fliegenfalle für Hacker mit eingebauter versteckter Kamera