Wie kannst Du Geldautomaten hacken?

Hacker können die grauen Kästen austricksen und heben kostenlos Geld ab!

Wie die Hacker das schaffen, erkläre ich Dir in diesem Beitrag.

Beginnen wir!

- 1 Grundlagen zum Geldautomaten hacken

- 2 Praktische Angriffswege – Knacken von Geldautomaten

- 2.1 # 1 Mitlesen und kostenlos Abheben – Skimming-Angriffe

- 2.2 # 2 Lang, lang lebe Windows XP – Alte Betriebssysteme

- 2.3 # 3 Keine Software ist sicher – ATM-Malware

- 2.4 # 4 Geldtransfer über offene Kanäle – Netzwerkangriffe

- 2.5 # 5 Menschen sind fehlbar – ATM Software ist nicht sicher

- 2.6 # 6 Wartest Du noch oder hackst Du schon? Offene Schnittstellen

Grundlagen zum Geldautomaten hacken

Dieser Guide soll zeigen, dass die grauen Kisten von den Banken nicht nach den besten Sicherheitsstandards geschützt sind. Dieser Beitrag soll veranschaulichen, wie das es noch Nachholbedarf gibt und man seine eigenen Systeme (der eigene Computer, Laptop usw.) schützen soll.

Warum sind Bankautomaten unsicher? Banken wollen Geld sparen und sicher ihre alten (und neuen) Automaten nur unzureichend. Manchmal scheitert es an fehlenden Wissen, fehlendes Personal oder prähistorischen Betriebssystem und kommerzieller Software….

Wie funktioniert ein Geldautomat?

Ein Geldautomat besteht aus …

- … einem Tresor mit einem Auszahlungsmodul und den Geldkassetten (Geldschein-Speicher)

- … einem Karten-Leser, der den Chip auf der Debit-Karte auslesen kann.

- … einem (Touch-)Monitor für die Eingaben

- … einem Encrypting PIN Pad (EEP) zur Eingabe der Geheimzahl

- … einem Debit-Karten Leser

- … einem Computer als die zentrale Steuerungseinheit

Für den Hacker ist der Computer am interessantesten, an den die Peripherie-Geräte (Karten-Leser und das Encrypting PIN Pad) angeschlossen sind.

Japanische Banken verwenden zum Teil Geldautomaten mit Biometrie. Die Kunden müssen sich per PIN und Fingerabdruck / Venen-Abbild authentifizieren.

Angriffsvektoren – Geldautomaten hacken

Die Angriffsvektoren sind die Summe aller Wege, mit dem der Hacker an das Geld kommt. Viele Wege sind zu teuer, zu aufwendig, zu impraktikabel oder zu instabil, um diese durchzuführen.

Von 100 Wege bleiben nur eine Handvoll von machbaren Wegen übrig, an denen sich die Hacker versuchen:

- Mit einer Flex auf-flexen => dauert zu lang und ist zu laut

- Mit Gas sprengen => Geld kann verbrennen

- Mit einer Brechstange aufbrechen => zu anstrengend

- Mit einer geschickten Bohrung Schloss zerstören => hohe Erfolgswahrscheinlichkeit und schnell

- …

Schwachstellen

Wenn die Medien von Hackern reden, reden die Medien nur von den Software-Hackern. Das Geldautomaten-Hacking ist eine Mischung aus physischen und Software-technischem Hacking. Ein echter Hacker untersucht …

- …, ob das Geldautomatenschloss abgeschlossen ist.

- …, ob der Hersteller die Scharniere instabil produziert hat.

- …, ob die Bank eine veraltete Software nutzt.

- …, ob eine Schnittstelle z. B. USB oder Netzwerk offen am Automaten verfügbar ist.

Praktische Angriffswege – Knacken von Geldautomaten

Der folgende Abschnitt soll zeigen, wie unsicher Geldautomaten sind und wie leicht das illegale Abheben von Geld ist.

Hacker brauchen viel Kreativität, um einen funktionierenden Hack zu erfinden. Viele Hacker haben in der Vergangenheit erfolgreich mit den folgenden Methoden Bargeld erbeutet:

# 1 Mitlesen und kostenlos Abheben – Skimming-Angriffe

Der Kriminelle versucht beim Skimming die PIN eines legitimierten Kunden aufzuzeichnen und diese beim Hacker wiederzugeben. Erfolgreiche können diese Hacking-Strategien sein:

- Lege auf das Encrypting PIN Pad (EEP) eine Tasten-Attrappe, welche die PINs aufzeichnet und den Druck an das EEP weitergibt. Währenddessen zeichnet ein Debit-Karten-Kopierer die Chip-Inhalte auf, der auf den echten Kartenslot gesteckt ist.

- Versprühe sehr feine Tropfen Öl auf das Encrypting PIN Pad. Nachdem der Kunde das Eingabefeld genutzt hat, kann jeder die Geheimzahl mit zwei oder drei Versuchen erraten.

- Installiere eine 5 mm-große Kamera oberhalb des EEPs mit einem Klebefilm. Die Kamera emittiert ein Schraubenloch des Automaten und filmt jede Fingerbewegung des Kundens ab.

- Nutze eine Infrarot-Kamera, um die kürzlich erwärmten Tasten sichtbar zu machen. Die Kamera kann die PIN-Reihenfolge einige Sekunden nach dem Drücken der Tasten noch wahrnehmen. Die zweit-kälteste Taste ist die erste Ziffer …

# 2 Lang, lang lebe Windows XP – Alte Betriebssysteme

Die Hacker versuchen nicht nur an die Kunden-PINs zu kommen, sondern suchen die Schwachstellen in der Software selbst.

Forscher und Freiwillige entdecken Schwachstellen, welche sie bei dem Registerdienst MITRE melden. Die Ausnutzungs-Software (Exploit) erscheint kurz nach der Veröffentlichung der Schwachstelle.

Beispiele für Exploits:

- EthernalBlue von der Equation Group (alle Windows NT bis XP)

- BlueKeep von UK National Cybersec Center (alle Windows bis 7)

Einige Geldautomaten verwenden das veraltetet Microsoft Windows XP oder Windows 7. Diese Betriebssysteme unterstützt Microsoft nicht mehr und Kriminelle können mit neuen Exploits das System übernehmen. Der Hacker kann mit einem funktionierendem Exploit die Geld-Abhebesoftware untersuchen.

# 3 Keine Software ist sicher – ATM-Malware

2009 gab es eine Welle mit ATM-Malware, die speziell zum Bank-Raub entwickelt wurde. PtSecurity hat eine Studie mit verschiedenen Geldautomaten Modellen von unterschiedlichen Herstellern durchgeführt.

Beispiel für ATM-Malware:

- Die Malware GreenDispenser ermöglicht es Hackern die Geldkassette einfach mitzunehmen.

- Die Hacker installieren „Tyupkin“ über eine CD, mit der die Hacker die Kontrolle über den Automaten bekommen.

# 4 Geldtransfer über offene Kanäle – Netzwerkangriffe

85 % der Automaten sind schlecht abgesichert gegen Netzwerk-Angriffe und nutzen kein Virtual Private Network (VPN). Der sichere Kanal schützt vor Man-In-the-Middle-Angriffen, bei dem eine dritte Person mitlesen kann oder die Anfrage spooft.

Diese Szenarien sind realistisch:

- Der Hacker simuliert einen Update-Server. Der Kriminelle gaukelt dem Geldautomaten über ARP-Spoofing-Attacks vor, dass es sich bei dem neuen Server um einen Update-Server handelt. Der Geldautomat lädt beim Update nicht eine sichere Geld-Abhebesoftware herunter, sondern ersetzt die jetzige Software mit einer Malware.

- Die Kriminelle trennen den Automaten physisch vom Internet ab und simulieren ein eigenes Der Angreifer verbindet sich mit der Maschine und versucht über Netzwerk-Exploits den Computer des Geldautomaten anzugreifen.

- Die Hacker simulieren den Verarbeitungsserver (Bank-Server). Wenn ein Kunde Geld abhebt, antwortet der simulierte Bank-Server immer mit einem OK, ohne das eine echte Buchung auf dem Konto stattfindet. Der Geldautomat folgt den Anweisungen des Servers und spuckt Geld aus, bis keines mehr vorhanden ist.

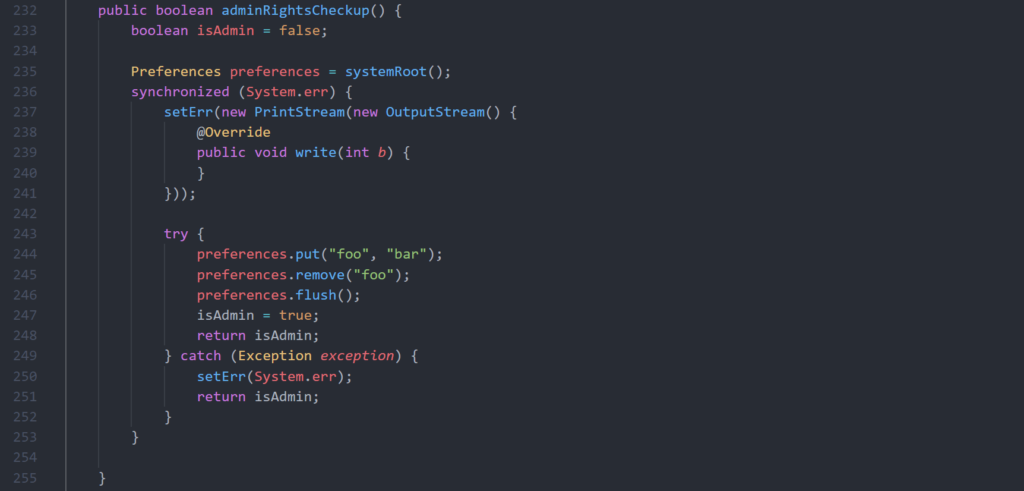

# 5 Menschen sind fehlbar – ATM Software ist nicht sicher

Keine Software ist perfekt. Keine Software ist verschleier bar. Keine Software ist ohne Fehler.

Hacker finden immer einen Weg, um die Abhebe-Software bei den Geldautomaten zu umgehen. Verschleierter Code ist über aufwendige Reengineering-Methoden rekonstruierbar. Programme, die verwundbare Bibliotheken nutzen, sind selbst verwundbar.

PtSecruity konnte Kommandos über einen Exploit bei 76 % der Automaten ausführen.

# 6 Wartest Du noch oder hackst Du schon? Offene Schnittstellen

Wie im Abschnitt Funktion erklärt, sind Geldautomaten Computer. Diese haben wie Dein Laptop / Desktop Schnittstellen.

Die Hersteller von Geldautomaten nutzen Industrie-Computer, die oft Lüfter-los sind und bei starken Temperatur-Schwankungen arbeiten können. Ein Krimineller kann die Standard-Ports wie USB oder Netzwerk nutzen, um sich Zugang zu verschaffen.

Die Hacker laden z. B. eine Malware über einen Wartungs-USB auf den Automaten-Computer. Die Kriminellen können bei jedem normalen Windows das Passwort mit den Tools chntpw oder Offline NT zurücksetzen. 92 % der Automaten nutzen keine Festplatten Verschlüsselung und sind vor solchen Angriffen nicht sicher.

Quellen:

- https://www.ptsecurity.com/ww-en/analytics/atm-vulnerabilities-2018/

- https://www.ptsecurity.com/ww-en/about/news/atms-can-be-hacked-in-minutes/