Was ist ein Honeypot und wofür ist das gut?

Dieser Beitrag gibt Dir eine Einführung in das Thema

Starten wir!

Was ist ein Honeypot?

Ein Honeypot ist ein einfach zu attackierendes System für Kriminelle, welches nach Extern erreichbar ist oder sich im internen Netzwerks befindet. Das System erhält keine Produktivdaten von Wert für das Unternehmen. Honeypots dienen als „Untersuchungsobjekt“ der IT-Sicherheitsverteidigung, um die Taktiken, Techniken und Prozeduren der Kriminellen zu analysieren.

Kriminelle gehen in der Regel zuerst den Weg des geringsten Widerstands und testen Standardmethoden wie Default-Passwörter aus, um einen Unternehmensserver zu hacken. Im Idealfall hacken Kriminelle erst den Honeypot, bevor diese sich an den Produktivservern versuchen.

Wie funktioniert ein Honeypot?

Ein Honeypot ist ein (virtualisiertes) „Fake“-Softwareprodukt, welches äußerlich wie ein normales, unmodifiziertes Softwaresystem erscheint:

z. B. ein WordPress Honeypot zu einem echter WordPress Blog

Ein WordPress Server lässt standardmäßig die Ports 80 HTTP und 443 HTTPS offen, sodass Webseitenbesucher den Blog lesen können. Des Weiteren findet der Kriminelle die typischen Dateien und Inhalte auf dem Server wieder:

- Homepage

- Impressum

- Login-Seite

- usw…

Der Clou ist, dass das Backend des Systems in der Lage ist, jeden Hacking-Versuch zu protokollieren. Der Hacker erhält für sein einfaches Hacking entweder eine Belohnung z. B. ein origineller aussehender Datensatz mit Nonsens-Daten oder der Kriminelle beißt sich die Zähne am System aus, welches jeden und alles aussperrt.

Gründe für einen Honeypot?

Warum brauchen Unternehmen / Privatpersonen ein oder mehrere Honigtöpfe. Hier ist die TOP 3 Gründe:

#1 Kriminelle im System schneller erkennen

Honeypots sind Systeme, die von normalen Mitarbeitern nicht verwendet werden sollen. Sie treten in der Regel nur Kriminellen in Erscheinung, weil diese pauschalisiert Systeme erkennen und voll automatisch Angriffe auf die Systeme fahren.

Die Honeypots sind einfacher als die Produktivsysteme zu entdecken, weil sich die Honeypots in der Standard-Config befinden:

- normale Ports

- normales Erscheinungsbild

- normale Netzwerkstandort

Die Produktivsysteme laufen absichtlich auf „falschen“ Ports oder in einem geschützten virtuellen separierten Netzwerk-Bereich, hinter weiteren Firewalls oder komplett Air-gapped (keine Verbindung zum Internet oder anderen Systemen). Ein Krimineller von Extern kommt hier nicht „so einfach“ herein.

#2 Untersuchung von Vorfällen

Einen Honeypot ist der Untersuchungsgegenstand für einen IT-Spezialisten.

Statt auf einen Hack auf die Produktivsystem zu warten, installieren sie den „Honigtopf für Kriminelle“. Die Kriminellen „wittern“ die schnelle Beute und versuchen erst mit ihren Standard-Hacking-Methoden in das System hineinzukommen.

Steffen Lippke

Damit der Honeypot nicht auffällt, darf die Aufgabe nicht zu einfach sein. Die Kriminellen versuchen Honeypots zu vermeiden, weil …

- ihre Strategie auffliegt

- die Daten nutzlos sind

- weitere Angriffe schwerer werden

- (massiver) Zeitverlust

#3 Schutz der anderen Systeme

Die meisten Kriminellen gehen den Weg des geringsten Widerstands. Statt sich einen 4-Bolzen-Tür zu knacken, steigen diese lieben über das gekippte Fenster neben an ein. Honeypots sind wie das gekippte Fenster. Der Einbrecher kann hinein, kann sich eine „Fake“-Beute schnappen, aber die Wohnungstüren intern sind bestens abgeriegelt und verstärkt.

Im besten Fall verschwindet der Kriminelle, weil er in der internen IT-Struktur keine weiteren einfach hackbaren Zielen finden kann.

Nachteile Honeypot

Ein Honeypot ist schnell angeschafft. Doch wie geht es weiter? Bedenke auch …

Hoher Konfigurationsaufwand für Nutzen

Einige Hersteller und Softwareentwickler bieten Hardware und Software Lösungen für Honeypots an. Diese versuchen so gut wie möglich das System zu emulieren.

Einfach aktiveren und laufen lassen ist nett, aber nicht hilfreich. Du musst das Logging des Honeypots an ein SIEM oder ähnliche Log-Aggregationssoftware anschließen, welche im Fall der Fälle Alarm schlägt. Du solltest das Verhalten der Kriminellen (am besten in Echtzeit) auswerten und Maßnahmen ergreifen.:

- Wie gehen die Kriminellen vor?

- Welche Techniken versuchen die Kriminellen als 1., 2. und 3. ?

- Gibt es ein sich wiederholendes Muster?

- Welche Software können Sie verwenden?

Erstellung eines realitätsnahes Setups

Damit der Kriminelle einen Honeypot nicht als ein Honeypot erkennt, muss der Honeypot 1:1 wie ein Produktionsserver von außen aussehen. Der Server sollte einen offensichtlichen Wert vermitteln, damit der Kriminelle diese Maschine zuerst angreift.

Genierter Mehrwert der Auswertung

Nur mit einer detaillierten Analyse kannst Du etwas mit einem Honeypot bewirken. Ein Mini-Server worauf sich nur wild-fremde Personen einwählen, ist nutzlos für ein Unternehmen. Du möchtest aus den gesammelten Daten nächste Absicherungsaufgaben, Erkenntnisse und Warnungen generieren können.

Honeypot Setup

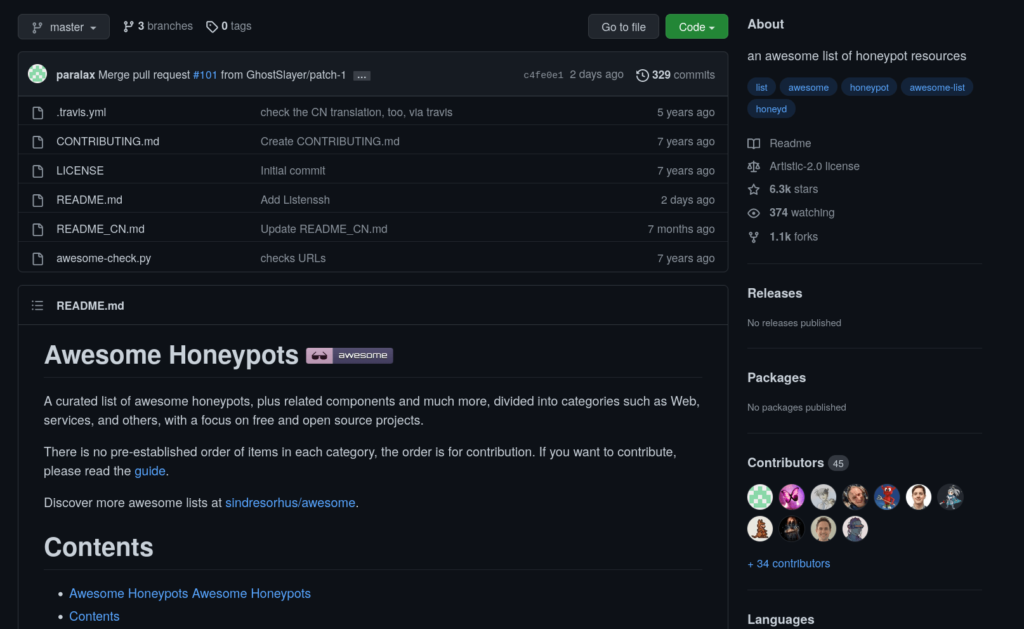

Auf Github findest Du eine Sammlung mit coolen Honeypots: https://github.com/paralax/awesome-honeypots

Honig im Blog – Krimineller zeige Mir Deine Passwörter

Ein genialer Honeypot ist eine Pot, der WordPress simuliert. Dazu brauchst Du Docker / Kubernetes (volles Tutorial) als Virtualisierungslösung. Wenn Du Docker bereits verwendest, kannst Du den Honeypot neben den anderen Service starten:

Clone Dir das Repo und gehe in das Verzeichnis:

Lass Docker das Image bauen:

git clone https://github.com/dustyfresh/HoneyPress.gitcd HoneyPress && docker build --rm -t honeypress .

Starte den Docker Client und lasse die Instanz hochfahren:

docker run -d --name HoneyPress -p 80:80Jetzt kannst Du Dir die WordPress Logs ansehen, mit welchen Benutzernamen und Passwörter die Kriminellen arbeiten.

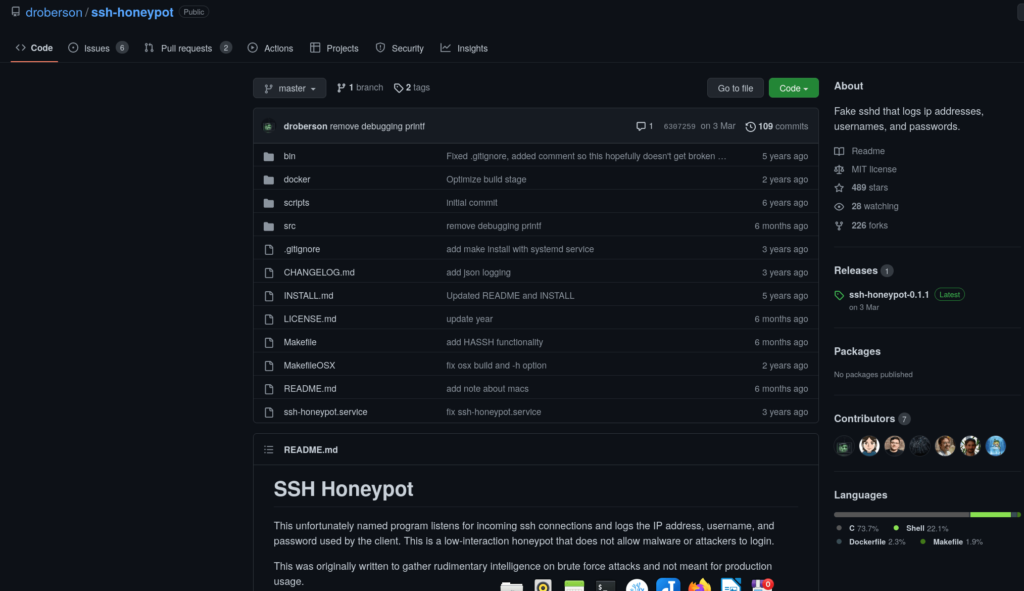

Verrückte SSH-Wut

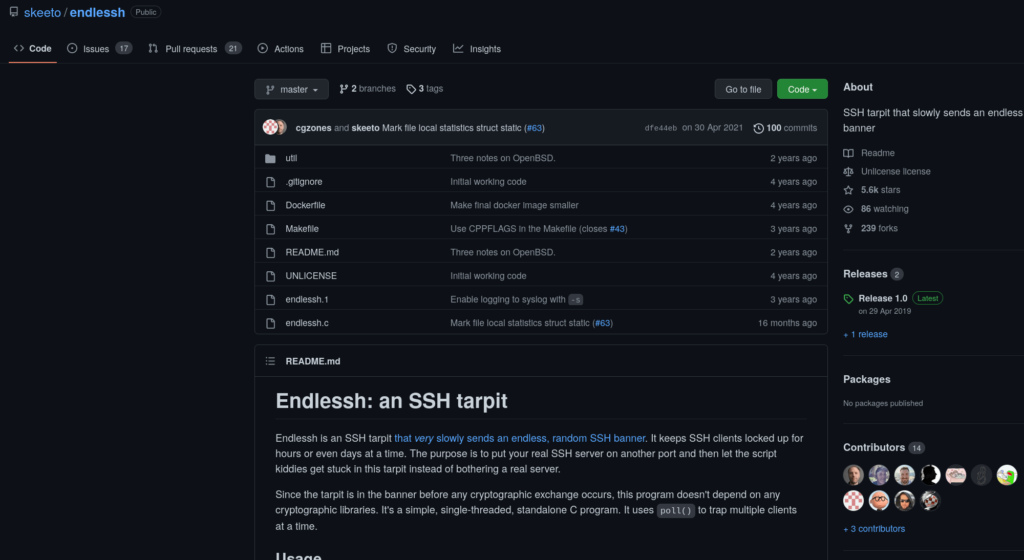

Wenn Du Kriminelle in den Wahnsinn treiben möchtest, probiere mal den Honeypot endlessh aus. Du nutzt SSH nicht über den normalen Port, sondern änderst diesen. Auf den normalen SSH-Port installierst Du dann den Honeypot endlessh, welches langsamen, endlose SSH-Banner versendet. Skript Kiddies machst Du mit dieser Software verrückt!

Dazu musst Du unter https://github.com/skeeto/endlessh den neusten Release downloaden, das Skript ausführen und das gewünschte Logging-Verhalten und die Dauer der Verzögerung festlegen.

Honeypot vor Datenbank

Statt über ein Frontend anzugreifen, versuchen viele Kriminelle den Weg direkt in die Datenbank. phpMyAdmin ist ein Frontend für Datenbanken, welches ein typisches Opfer für Hacking-Versuche ist. Über ein solches Datenbankinterface sind in wenigen Minuten alle Daten extrahiert, gelöscht oder verändert. Mit dem Honeypot https://github.com/gfoss/phpmyadmin_honeypot haben die Kriminellen etwas mehr Spaß.

Die Daten kannst Du in der SIEM Lösung von LogRhythm über einen regulären Ausdruck auswerten.

Alternativen

Ein Honeypot ist keine Alternative für eine schlechte IT-Sicherheitsstrategie und -position. Anstatt einen weiteren Honeypot hinzufügen, solltest Du ein altes, unbenutztes System entfernen, welches ein Pivot für Kriminelle sein kann.

Das vergessen viele!

Ein Pivot ist das Eingangstor für Kriminelle. Statt von außen Server anzugreifen, sind diese bereits im internen Netzwerk und können nach weiteren Opfern Ausschau halten.

Ein SIEM sollte auch direkt an die Produktivsysteme angekoppelt werden, weil diese auch Hacking-Versuche und Angriffswege protokollieren. Die gesammelten Daten sollen bei Bedarf Alarme auslösen, sodass ein Analyst direkt Maßnahmen ergreifen kann.