Wie kann ich die IoT Gefahr verstehen?

Und was hat Shadon damit zu tun?

Dieser Guide erklärt Dir, alles zu diesem Themengebiet.

Starten wir!

Was ist IoT?

Internet of Things ist ein weiteres tolles Buzzword, mit welches jedes 2. Startup heute wirbt.

Jedes technisches Gerät, welches mit dem Internet verbunden ist, darf sich IoT-Gerät nennen.

Früher beschränkten sich die Internet-Teilnehmer auf Wände und Schränke voller Server und graue Desktop Computer, die unter jedem Schreibtisch im Büro standen.

Heute sind internetfähige Geräte immer weiter geschrumpft und brauchen kein Kabel mehr (WLAN). Die Medien bringen IoT Geräte oft in Verbindung mit …

- Kaffee-Maschinen mit App-Steuerung

- Deckenbeleuchtung mit intelligenter Steuerung

- Heizungssysteme, welche je nach Anwesenheit heizen

Die Industrie setzt gerne internetfähige Geräte ein, weil Sie dadurch die Produktionslinien überwachen und optimieren. Jeder Motor, Sensor oder Maschine nutzt die Internet-Anbindung, um den Durchsatz, die Güte der Produkte oder mehr zu übermitteln.

Was sind die Probleme bei IoT?

Wie jede technische Neuerung bringt IoT ein großes Problem mit sich:

Die schlechte Patchbarkeit

Mitarbeiterrechner sind „einfach“ auf den neuesten Stand zu bringen, weil diese einheitlich sind und es Management Software gibt.

IoT Geräte sind oft so billig produziert, dass diese kein Update laden können, weil der Speicher zu klein ist. IoT Geräte führen unkritische, simple Tätigkeiten aus, können aber großen Schaden anrichten, wenn diese Kriminelle übernehmen.

Was ist ein DDoS?

Distributed Denial of Service – Einer für alle, und alle für einen Kriminellen! Die 1000+ Kleinstcomputer können einen Anfragen-Sturm erzeugen, welche bekannte Online-Shops außer Funktionssetzen können. Diese bombardieren Systeme mit unnötigen Anfragen, sodass diese der Last nicht mehr Stand halten können.

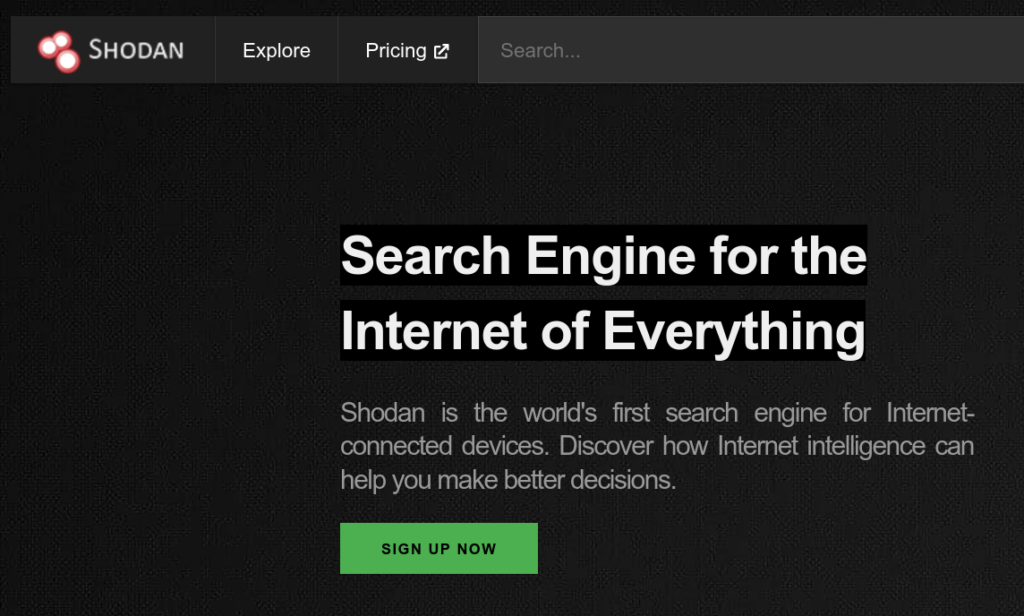

Was ist Shodan?

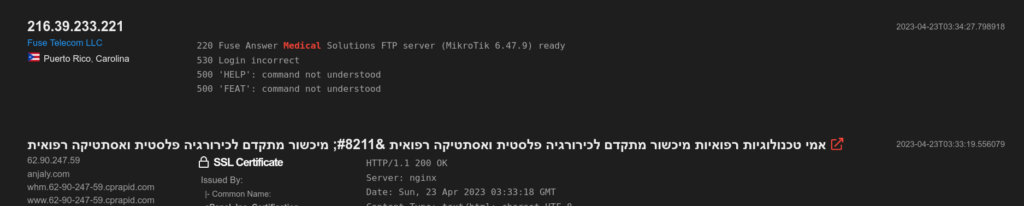

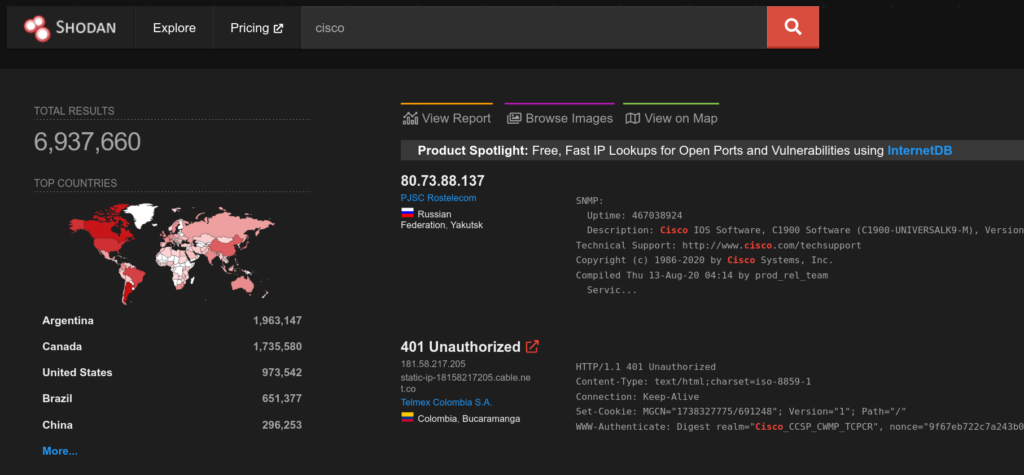

Shodan ist eine Suchmaschine, welche das Internet nach Geräten abscannt. Das System funktioniert wie eine normale Suchmaschine. Du kannst eine Eingabe tätigen: z. B. Netgear Router. Shodan listet dann alle Systeme auf, die sehr wahrscheinlich ein Netgear Router sind, welche im Internet öffentlich zugänglich sind.

Die Suchmaschine erlaubt tiefe Einblicke.

Jede Maschine antwortet Shodan in seiner eigenen produktspezifischen Weise, sodass Shodan den Typ des Geräts speichern kann. Selbst ein Screenshot von Remote Desktop Übertragung kann die Suchmaschine anzeigen.

Die Anfragen dauern zum Teil wesentlich länger als bei Google, weil Google die Daten (Texte) bessere strukturieren kann als den Mischmasch den Shodan im Internet findet. Shodan indexiert alles, was Google nicht indexieren will bzw. unabsichtlich indexiert.

Diese Systeme sind verwahrloste Computer, private unsichere Heimautomationen, Netzwerk-Geräte in großen Unternehmen oder ungeschützte Datenbanken, die all ihr Wissen preisgibt.

Der IPv4 Adressraum ist so begrenzt, dass Shodan mit einer zufällig generierten IP meistens ein Gerät findet. Das Gerät nimmt Shodan in seinen Index auf und überprüft von Zeit zu Zeit, ob sich etwas geändert hat.

Wie setze ich Shodan ein?

Gehe auf: https://www.shodan.io/

1. Gebe zuerst eine Produktnamen (Hardware oder Software) ein – oder jeden Begriff den Du suchen möchtest

2. Filter auf der rechten Seite nach dem Land. Welche Systeme auf der Welt interessieren mich besonders?

3. Welche Organisationen stellen diese Systeme zur Verfügung? Meistens findest Du in den Spitzenplätzen Amazon, Microsoft und Google, weil diese selbst Cloud-Anbieter sind. In ihrem Adressraum befinden sich ihre Kunden, welche Inhalte publizieren.

4. Filter nach weiteren Kriterien, wie das Betriebssystem. Oft ist die Software gepatcht, aber nicht die Grundlage.

Wenn Du mehr Informationen erhalten willst, musst Du die Maschine mit nmap selbst scannen. Shodan ist gut für eine schnelle Exploration, aber für eine aktuelle Detailanalyse musst Du die angegebene IP weiter untersuchen

Wie kann ich verhindern auf Shodan aufzutauchen?

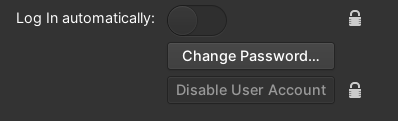

Ändere Standardpasswörter

Das große Problem von vielen IoT-Geräten ist, dass diese von Werk aus mit Standardpasswörtern kommen, welche der Weltöffentlichkeit bekannt sind.

Jeder Käufer dieses Produkt schließt ein Gerät an sein internes Netzwerk an, welches zum Kauf bereits ein Eingangstor für Kriminelle ist. Deshalb solltest Du Dich informieren, wie (ob) Du das Passwort von SSH, HTTP, Tomact, Telnet und anderen Diensten ändern kannst.

Update die Software / Firmware

Sicherheits-Bugs sind das Brot und Butter von Kriminellen.

Innerhalb von Minuten beginnen die Kriminellen Maschinen anzugreifen, wenn eine neue Ausnutzung (Exploit) bekannt wird. Der Hersteller liefert viele IoT-Geräte mit einer „funktionierenden“ Fimware aus, welche zu Verkaufsbeginn schon alt ist. Billige Geräte können technisch nicht updaten, weil der Chip nicht wiederbeschreibbar ist oder kein Platz für das Update verfügbar ist.

Trotzdem solltest Du nicht einfach Geräte mit Deinem Netz verbinden, welche Du nie oder nur sehr schwer patchen kannst.

Nicht alles braucht Internet

Du bist nicht per Gesetz verpflichtet alle Deine Geräte mit dem Internet zu verbinden. Deine intelligente Kaffee-Maschine muss nicht mit dem Netflix Server interagieren oder die News checken.

Viele IoT-Geräte liefern Informationen, welche Du im lokalen Netz verwendest und ein Internet-Export nicht notwendig ist. Falls doch, kannst Du das System über ein sicheres Gerät laufen lassen (Proxy), welches Du immer auf den neusten Stand patchst.

Hardene Deine Systeme

Hacking ist eine Kunst.

Ein Hack zu Standzuhalten auch!

Informatiker nennen das Absichern von System „härten“. Wie bei der Klinge eines Schwertes sind noch weitere Verarbeitungsschritte notwendig, um ein besseres, stabileres und robusteres Produkt herzustellen.

Vertausche oder ändere Ports

Die verschiedenen Programme und Services verstecken sich bei einem Betriebssystem hinter bekannten Port-Nummern.

Bis zur Port-Nummer 1023 reden wir von Systemports, welche die wichtigsten und beliebtesten Services nutzen dazu gehört HTTP (80) für Webseiten oder SSH (22) für sichere Übertragung von Befehlen. Zwischen Port 1024 bis 49151 kannst Du selbst definieren, welche Software dort läuft und zwischen Port 49152 bis 65535 starten die Client-Programme selbst Services.

Du solltest, wenn immer möglich attackierbare Ports wie z. B. SSH auf andere Ports packen. Du kannst den Service weiternutzen, während Kriminellen im ersten Moment vermuten, dass Dein Gerät nicht mit SSH ansprechbar ist.

Überlege sichere Architekturen zu Beginn

Was sind Lösungsansätze für IoT-Sicherheit?

Du kannst Dir eine intelligente Lampe für 8 € im Baumarkt kaufen und unkompliziert ein Smarthome aufbauen. Dieses Vorgehen fördert nicht Deine IT-Sicherheit, sondern Du Dir musst genau überlegen welche Systeme Du Dir ins Haus holst.

Eine gute Strategie ist es, sensible Hosts von dem IoT-Geräte in ein extra Subnetz z. B. 2,4 GHz WLAN zu packen und die Kommunikation untereinander zu unterbinden. Des Weiteren kannst Du diese zu einer „sicheren“ Zentrale Verbinden lassen, welche Du einfach patchen kannst. Diese Zentrale leitet die Befehle von Dir aus dem Heimnetzwerk oder Internet weiter.