Wie kann ich meine Daten mit Autopsy retten?

Hier ist der Guide für die Datenrettung und Wiederherstellung von gelöschten Dateien.

Starten wir!

Was ist Autopsy?

Autopsy ist eine Software für die digitale Forensik (Computer Forensik). Forensik ist der Aufgabenbereich zur Untersuchung von kriminellen Aktionen. Wenn der Kommissar im Krimi vorbeikommt, um einen Tatort zu begutachten, dann betreibt der Kommissar forensische Arbeit.

Weil unser Alltag nicht nur in der „analogen Realität“ stattfindet, sondern auch in der digitalen Welt sind Tools notwendig, um digitale Leichen zu untersuchen.

Smartphone, Laptops und Festplatten sind der Schlüssel für viele Kriminalverbrechen, weil sich viele Tätergruppen im 21. Jahrhundert digital verständigen.

Digitale Spuren finden sich nicht nur auf unserem Smartphone, sondern überall im Netzwerk, im Internet oder auf anderen Geräten. Das Anzünden, Treten oder Mixen Deines portablen Computers ist nicht die Lösung, um Spuren zu beseitigen …

Wann verwende ich Autopsy?

Die Polizei nutzt Autopsy hauptsächlich, aber Privatleute haben auch einen Grund sich damit zu beschäftigen. Du kannst Probleme mit dem Datenschutz bekommen, wenn Du Dir die Geräte anderer (ohne Zustimmung) schnappst und diese ausspionierst. Folgende Szenarien sind gute Anwendungsfälle für Autopsy:

- Gelöschte Datei wiederherstellen

- Überprüfen, ob jemand eine Datei auf einem Gerät versteckt

- „Kaputte“ Festplatten, Smartphones oder Computer retten

- Vergangenheit rekonstruieren (Was habe ich wann auf dem Gerät gemacht)

- Schadsoftware (Malware) Analyse (und Datenrettung)

- Datenrettung für PCs, welche durch Updates zerstört wurden

- USB-Sticks wird nicht mehr erkannt – Hilfe!

Was brauche ich für einen Computer für Autopsy?

Autopsy kannst Du auf den meisten Computer installieren (Windows, Linux, macOS).

Auf der anderen Seite ist die Untersuchung mit rohen Datenträgerabbildern sehr langsam auf einer langsamen Gurke. Das erste Einlesen kann Stunden brauchen, weil Du in der Regel den gesamten Speicherbereich anschaust. Du willst möglichst nichts verpassen.

Dein kleines ABC der Forensik

Zum Beginn ein paar Grundlagen, dass Du nicht im Dunkel mit Deiner ersten forensischen Untersuchung tappst:

- HDD: Hard Disk Drives sind sich drehende magnetische Metallplatten, welche einem Arm wie beim Plattenspieler mit einer magnetischen Codierung beschreibt. Der Kopf des Arms kann auch die Inhalte lesen. Diese Festplatten „sterben langsam“ und sind empfindlich gegen Stöße, können aber gut mit Autopsy wiederhergestellt werden.

- SSD: Solid State Disks bestehen auf Flash-Zellen, welche eine elektrische Ladung auch ohne eine Stromzufuhr bis zu 1 Jahr zuverlässig halten. Diese Speichertechnik ist deutlich schneller, weil keine Mechanik notwendig ist. Diese Speicher „sterben“ plötzlich, sind sehr robust gegen Stöße und sind schlecht zu analysieren.

- MBR und Partitionen: Der Master Boot Record sollte immer am Beginn des Speichers stehen. Wie ein Inhaltsverzeichnis sagt dieser Speicherbereich, wo sich die Abschnitte (Partitionen) auf der Festplatte befinden. Du kannst mehrere Partitionen mit verschiedenen Betriebssystemen und Daten auf 1 Platte nutzen.

- Bootbar: Auf einer Festplatte können sich mehrere Betriebssysteme zugleich befinden. Möglich ist das mit den Partitionen. Der Computer fragt Dich beim Start, in welches Betriebssystem der Computer booten soll. Auf der anderen Seite kannst Du Partitionen ohne ein Betriebssystem ausstatten und diesen als großen Dateiordner verwenden.

- Image: Ein Festplatten-Image ist ein Bit-für-Bit-Abbild, einer absolut exakten Kopie eines Datenträgers. Im Gegensatz zu einer logischen Kopie (also die normale Kopie), kopierst Du kaputte Dateien, gelöschte Dateien und alle möglichen Bruchstücke mit. Eine logische Kopie kann auch interessant sein, aber der Verlust von Informationen ist immens. Wenn Du ein halbe volle 1-TB-Festplatte hast, ist das Image 1 TB groß und nicht 500 GB groß, wie bei einer logischen Kopie.

- Dateisystem: Die Informatiker haben in den letzten Jahrzehnten eine Vielzahl von Dateisystemen entwickelt. Diese sortieren und geben an, wie ein Betriebssystem Dateien im Speicher speichert, ändert, hinzufügt oder löscht. Jedes Dateisystem arbeitet anders und hat andere Konzepte.

- Metadaten: Die meisten beliebten Dateisystem nutzen Metadaten für Daten. Metadaten sind z. B. der Dateiname und das Erstellungsdatum, während die eigentlichen Daten die codierten Pixel eines Bildes separat auf der Festplatte liegen.

Installation von Autopsy

- Für Windows kannst Du die fertige .exe Datei herunterladen und den Installationsdialogen folgen.

- Wenn Du ein Linux oder macOS Nutzer bist, dann brauchst Du zuerst Java (macOS –>

brew install --cask oracle-jdk). Die Installation habe ich hier erklärt. - Setze auch eine JAVA_HOME Variable.

Linux: export JAVA_HOME=/usr/lib/jvm/java-17-openjdk-amd64

Windows: Umgebungsvariablen im Start suchen und den richtigen Pfand angeben - Downloade Dir das sleuthkit-deb Paket, installiere diese mit

apt install ./dateiname.deb - Starte das Checkup-Skript, welches die Voraussetzungen prüft.

chmod +x ./unix-setup.shund dann./unix-setup.sh - Gibt Dir die Software grünes Licht, kannst Du zum Ordner /bin wechseln und dort autopsy starten.

Jetzt lädt das Programm mit allen seinen Modulen.

Austesten mit einem Beispiel Image

Autopsy kannst Du am besten kennenlernen, wenn Du Dir ein Beispiel Images lädt. Das National Institute of Standards and Technology (NIST) stellt im Internet ein paar Übungen zur Verfügung. Hier handelt es sich um präparierte Abbilder, welche die Realität gut darstellen. Unsere Aufgabe ist es auf eine Bit-für-Bit-Kopie, einer .dd Bilder von verbotenen Alligatoren und Nashörnern zu finden – spukyyyy …

- Lade das Rinohunt-ZIP herunter https://cfreds.nist.gov/all/NIST/RhinoHunt

- Entpacke die Zip-Datei

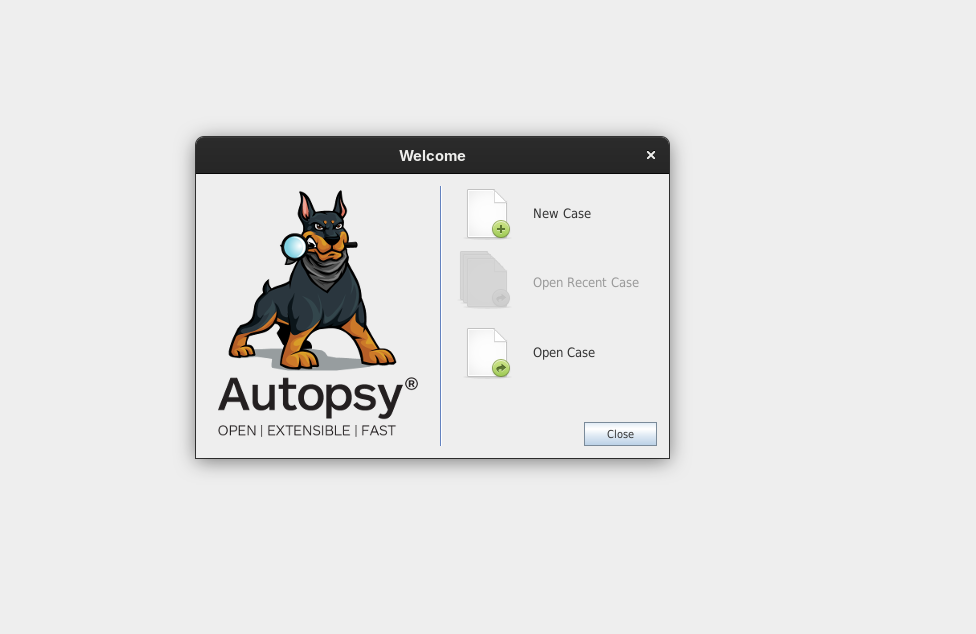

- Start die Software Autopsy. Das kann eine Zeit dauern, je nachdem wie schnell Dein PC ist.

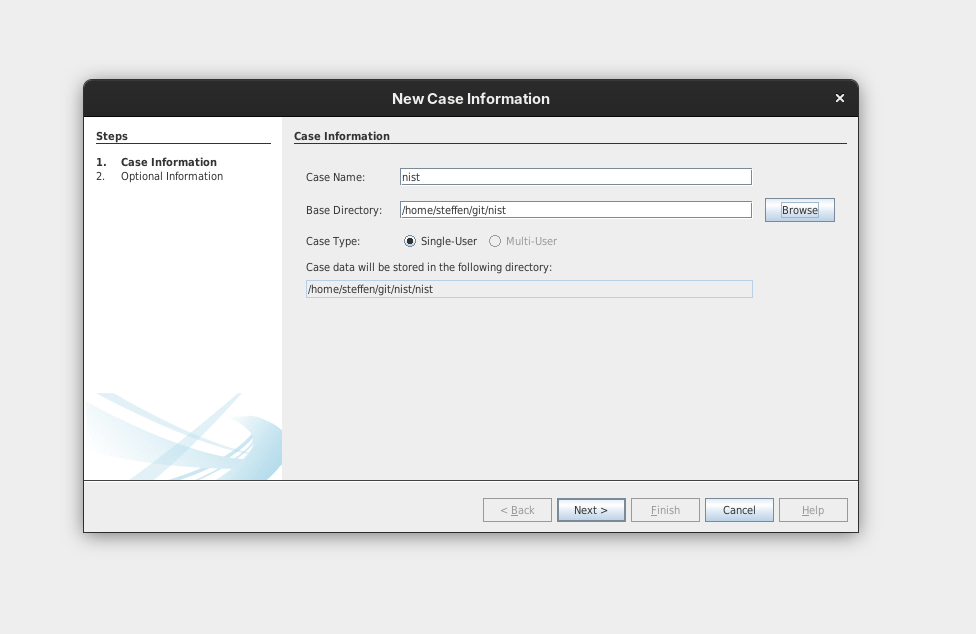

- Erstelle einen neuen Fall und benenne diesen. Wähle einen Speicherort des Projekts aus.

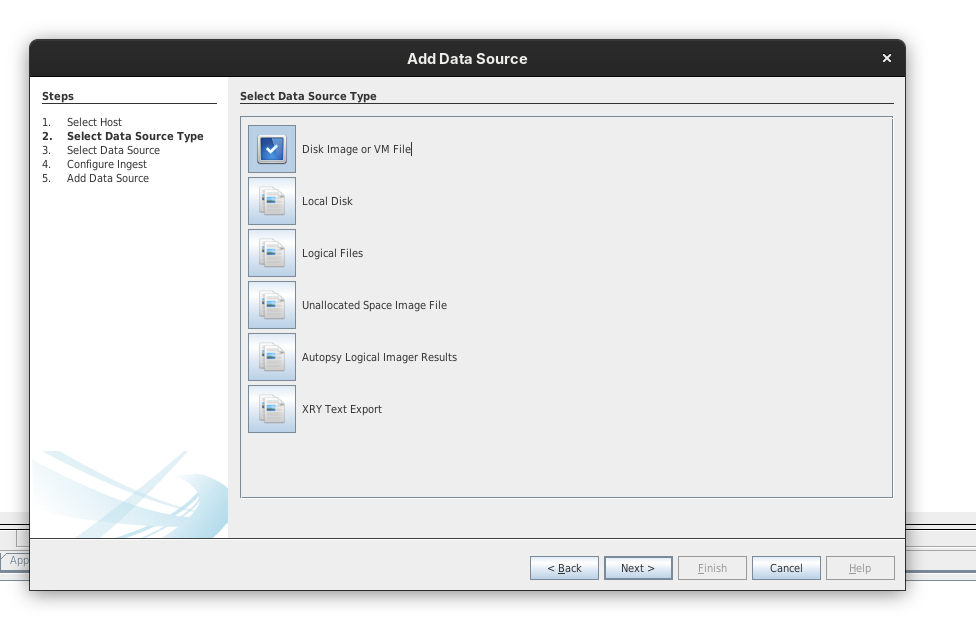

- Wähle die

.ddDatei aus.

- Klicke die übrigen Dialoge durch (immer weiter).

Indexierung und Analyse

Jetzt startet die Indexierung – Autopsy durchsucht die Bit-für-Bit-Kopie nach jeder 0 und 1. Dieser Prozess kann bei den 260 MB etwas länger dauern. Normalerweise kann Dein PC sehr schnell einen Datenträger einlesen, weil am Anfang alle Metadaten stehen. Autopsy sucht aber alles, auch die Dateien, die nicht mehr dort vorhanden sein sollen.

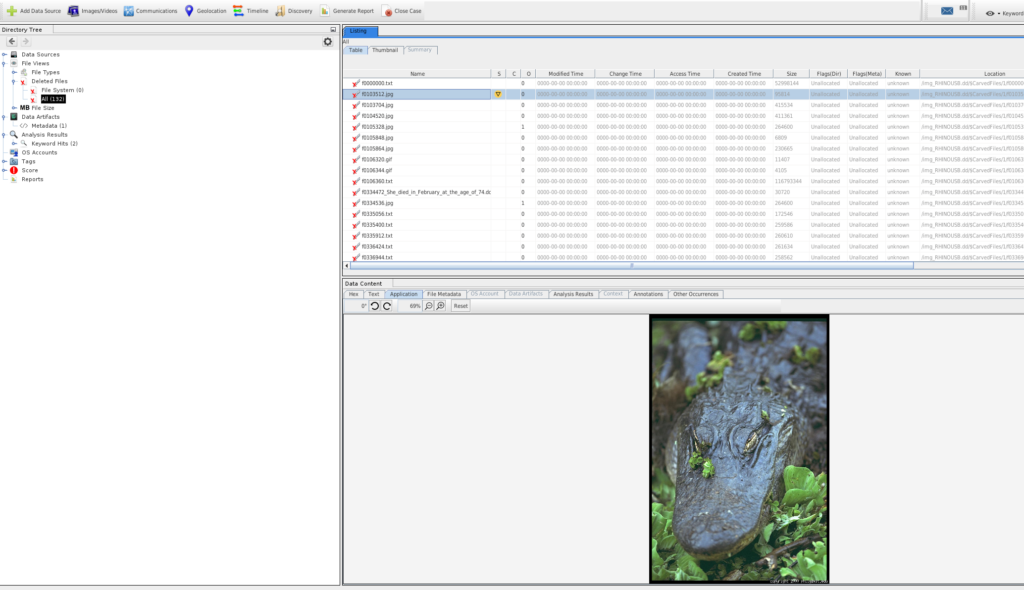

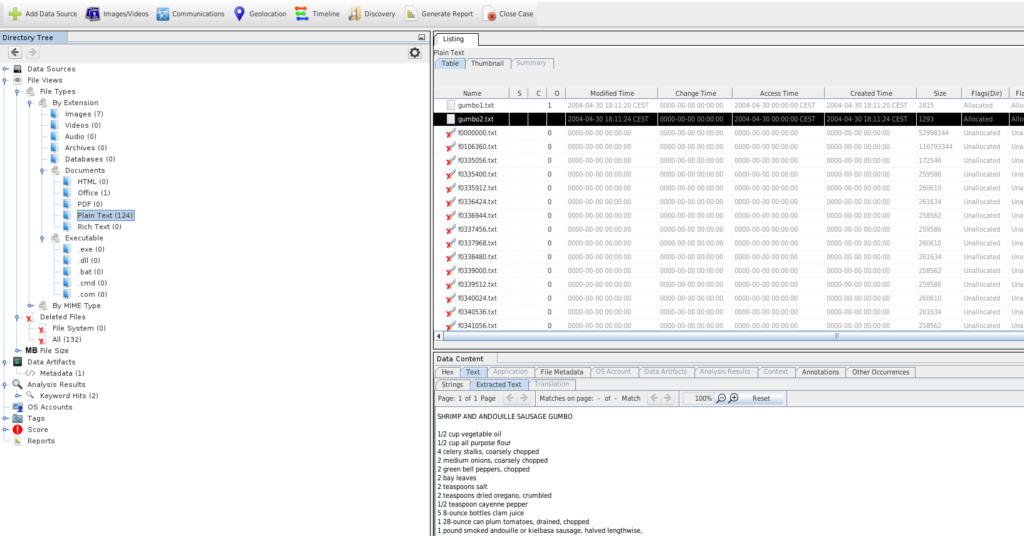

Auf der linken Seite findest Du die Directory Tree. Dort kannst Du Dich durchklicken. Wir haben nur eine Datenquelle, deshalb ist Data Source uninteressant. Schaue Dir aber im Detail den Tab File Views an.

Der erste Blick eines Forensikers, geht oft in die gelöschte Dateien Kategorie, weil das genau die Dateien sind, welcher keine mehr entdecken sollte.

Was findest Du hier?

Du kannst zwischen der Tabellenansicht und eine Bilderansicht wählen (oben). Diese hilft beim Überfliegen der Inhalte. Gelöschte Dateien haben in der Regel keinen Zeitstempel mehr, weil die Metadaten gelöscht werden und der Rohdatenblock auf der Festplatte zurückgelassen wird. Versuche mal die folgenden Aufgaben zu lösen:

- Wer hat dem Beschuldigten ein telnet/ftp-Konto eingerichtet?

- Wie lautet der Benutzername/das Kennwort für dieses Konto?

- Welche relevanten Dateiübertragungen tauchen in den Netzwerkspuren auf?

- Was ist mit der Festplatte im Computer passiert? Wo befindet sie sich jetzt?

- Was geschah mit dem USB-Stick?

- Was kann von dem dd-Image des USB-Sticks wiederhergestellt werden?

- Gibt es Beweise, die eine Verbindung zwischen dem USB-Stick und den Netzwerkspuren herstellen?

Die vollständigen Lösungen findest Du hier: https://cfreds-archive.nist.gov/dfrws/DFRWS2005-answers.pdf