Was ist eine Certificate Authority?

Dieser Beitrag soll Dir eine Einführung in Root-of-Trust geben!

Starten wir!

Was ist eine Certificate Authority?

Eine Certificate Authority (CA) ist ein Unternehmen, welches Internet-Zertifikate für die Verschlüsselung ausstellt. Unsere heutigen kryptografischen Systeme basieren (leider) darauf, dass wir eine Organisation vertrauen, die die Identität von Inhaltserstellen bestimmt und diese verifiziert.

Du vertraust eine Vielzahl von CAs automatisch, wenn Du Dir einen Computer anschaffst oder ein neues Betriebssystem aufsetzt. Je nach Land können das unterschiedliche CAs sein, weil die Land X nicht allen ausländischen CAs vertraut.

Das gekaufte Vertrauen

Idealerweise müsstest Du Dir das CA-Zertifiakt bei jeder CA per USB-Stick abholen und diese auf Deinem Computer installieren.

Warum brauchen wir eine Certificate Authority?

Unsere Kryptografie braucht 2 öffentliche Schlüssel und 2 private Schlüssel für jede asymmetrisch verschlüsselte Verbindung. Ein privater Schlüssel und ein öffentlicher Schlüssel generiert eine Partei für sich selbst und sendet den öffentlichen Schlüssel an den Sender.

Der Schlüssel muss aber unverschlüsselt übertragen werden … entweder Du verwendest einen USB-Stick oder Du nutzt eine CA für diesen Transfer. Wenn Empfänger und Sender der CA vertrauen, dann ist der Transfer einfacher.

Das Angebot – Das verkaufen CA

Die CA verkauf die folgenden Zertifikate mit der Garantie, dass kein Dritter diese hacken kann:

Sicheres Banking + Shopping – Webseiten

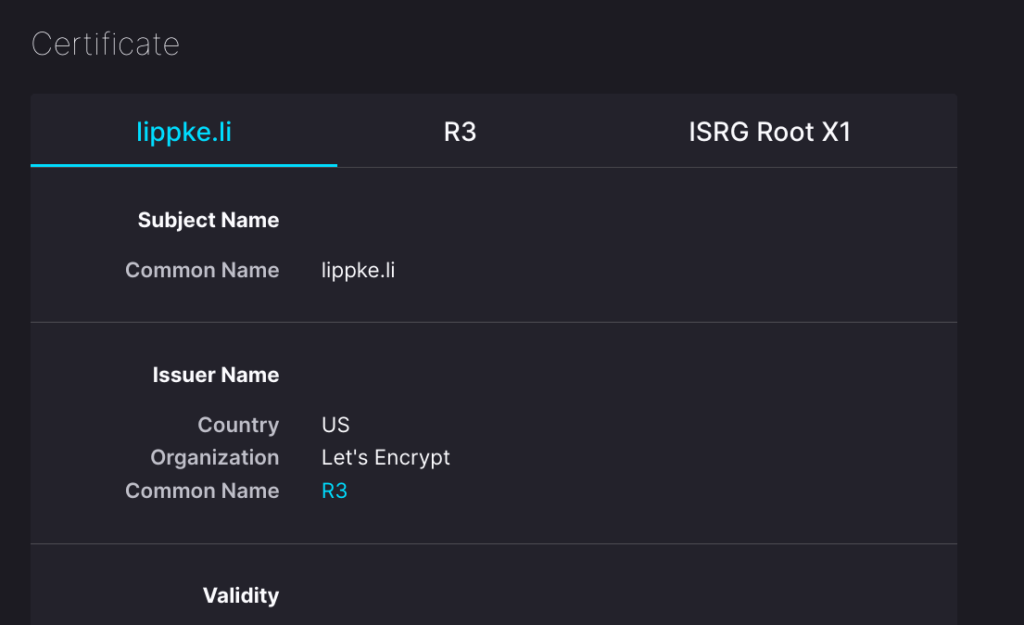

Jeder Webseite, die die verschlüsselte Verbindung über HTTPs nutzen möchte, braucht ein Zertifikat. Theoretisch kann der Webseitenbetreiber sein eigenes Zertifikat erstellen (Self-Signed), aber der Nutzer kann dem Ursprung nicht vertrauen. Ein Self-Signed Zertifikat kann von überall her kommen, also auch von Kriminellen.

Post, aber von wem? – E-Mail-Verschlüsselung

Die normale E-Mail ist in der Regel nicht Ende-zu-Ende verschlüsselt. Um sicher eine Nachricht zu übertragen, sind E-Mail S/MIME-Zertifikate notwendig. Bevor Du ein S/MIME-Zertifikat zum Verschlüsseln nutzen kannst, musst Du Deine Identität der CA beweisen. Die CA versichert, dass die E-Mail-Adresse nicht gefälscht ist und der Inhalt auf dem Weg verschlüsselt war.

Malware oder nicht? – Programme

Jeder kann seine eigene Software schreiben und diese im Internet veröffentlichen. Dabei weißt Du als Privatperson nicht, wer die ausführbare Datei erstellt hat. Das Lesen von Binaries ist sehr schwierig und bei großen Projekte zeitlich nicht praktikabel.

Deshalb verifiziert der Entwickler mit einer Signatur, dass die Software von ihm stammt. Dazu hasht er die Datei, verschlüsselt den Hash mit seinem privaten Schlüssel und der Software-Nutzer kann mit dem öffentlichen Schlüssel den verschlüsselten Hash entschlüsseln und erhält den gleichen Hash.

Kryptografische Grundlagen und Absicherung

Die Magie hinter dem Schlüsseltausch basiert heute in der Regel auf Deffi-Hellmann-Verfahren. Der Algorithmus RSA generiert asymmetrische Schlüssel (privat, öffentlich).

Wieso „noch“? Quantencomputer bzw. Computer, die Quanten-Annealing betreiben, können in den nächsten Jahrzehnten RSA brechen.

Die krasse Challenge

Der diskrete Logarithmus als die große Herausforderung macht RSA sicher. Der diskrete Logarithmus ist mathematisch lösbar, aber für unsere normalen Computer nicht in einer vernünftigen Zeit berechenbar.

Steffen Lippke

Die Schlüssel von einer CA hängt von der Schlüssellänge ab. Moderne CA nutzen 4096 Bit lange Schlüssel, weil Forscher Schlüssel mit einer Länge von 896 Bits bereits geknackt haben. Die 3000+ Bits stellen einen guten Sicherheitspuffer dar, weil jeder weitere Bit die Aufgabe wesentlich schwieriger macht.

Neben der Softwaresicherheit rüsten die CA in der Hardware auf:

Speicherung in einem Hardware-Security-Modul (HSM)

Der private Schlüssel speichert die CA nicht auf einem USB-Stick. Ein HSM ist eine sicherer und teurer Speicher, der Hardware-verschlüsselt ist. Versucht ein Unbekannter physisch den Schlüssel auszulesen, zerstört er das Gerät und den Schlüssel zugleich. Zusätzlich speichert die CA mehrere 1:1 Kopien des Schlüssels auf mehreren HSM-Geräten, um einen Schlüsselverlust bei einem Hardwareausfall auszuschließen (Alterung, Produktionsfehler).

Offline und Air-gapped

Das Root-Zertifikat braucht die CA alle 10 Jahre, weil die CA dafür ein „Zwischen-Zertifikat“ nutzt und diese aus dem Root-Zertifikat ableitet. Das Zwischenzertifikat verwendet die CA, um neue Webseiten zu signieren und das Alltagsgeschäft zu bestreiten. Das Root-Zertifikat ist dafür zu wertvoll.

Bunker, Kameras, Wachen und vieles mehr

Nicht nur die Software und Hardware muss höchste Sicherheitsstandards erfüllen, sondern die physische Umgebung bestens abgesichert sein. Die Schlüssel liegen in einem gut bewachten, geheimen Gebäude mit Kameras, Wächtern und Wachhunde (oder Katzen). Verstärkte Türen, eine strenge Einlasskontrolle, eine sichere Stromversorgung und gepanzerte Kabel bilden nur der Anfang der Liste.

Oder doch nicht sicher?

Die Technologie, welche die meisten CAs verwenden, gelten als sicher. Oft harpert es an der Umsetzung bzw. dem Menschen. Menschliche Schwächen und Fehler sind die Quelle von Unsicherheiten:

- Bestechlichkeit und (politischer) Einfluss: CAs sind Unternehmen, die gewinnorientiert arbeiten und einer Regierung unterstehen. Einflüsse sind hier nicht ausgeschlossen oder ein Staat erstellt seine eigene CA.

- Falsche-Nutzung: Schlampige Arbeitsweise von System-Admins können ein weiterer Grund sein. Protokolle werden nicht eingehalten, Regeln gebrochen oder Ausnahmen erstellt.

- Insider-Bedrohung: Ein Insider könnte versuchen, bei einer CA zu arbeiten und alleinige Schlüsselhoheit zu erlangen. Die IT-Sicherheit bietet gegen solche Gefahren Sicherheitsverfahren wie die M-aus-N-Sicherung.

Wie sicher waren CAs in der Vergangenheit?

Eine Reputation einer CA basiert auf den Ereignissen in der Vergangenheit. Ist eine CA noch jung, bürgt eine bekannte CA für die junge CA (Co-Signing).

- Der IT-Sicherheitsforscher Scott Helme konnte in 2019 Webseitenzertifikate als „Zurückgezogen“ markieren, welche von CA „Digicert“ und anderen CAs stammen (Wert 1.000.000 Dollar)

- Die CA „Seticgo“ halft Kriminellen Malware zu signieren und somit die Speeren zu umgehen – Quelle

- Die CA „Digicert“ hat im Lauf der Jahre viele bekannte Marken aufgekauft, sodass der Eindruck entsteht, dass eine Person / Organisation zu viel Vertrauen in sich bündelt und missbrauchen könnte.

- Die CA „VeriSign“ hat in 2001 ein Zerifikat an eine „Microsoft Cooperation“ ausgestellt, die aber nicht Microsoft war, sondern Kriminelle. – Quelle

Must-Know-Alternative

Schon bei der Einführung der Public-Key-Infrastruktur war den Machern bewusst, dass die CAs ein hohes Missbrauchspotential mit sich bringen. Die Alternative ist eine Ende-zu-Ende-Verschlüsselung, bei der Empfänger und Sender die Schlüssel über einen sicheren Kanal übertragen müssen. Die Technologien existieren zu der PKI seit Jahrzehnten parallel, aber die Nutzbarkeit gerade für Leihen ist umständlich und fehleranfällig.

Die dezentralisierte PKIs verlagern die Aufgabe der Verwaltung von den Schlüsseln auf den Client. Dieser kennt sich (in der Regel) nicht mit den Backups aus, der sichere Speicherung, der Aufbewahrung oder der Verschlüsselungstechnologie dahinter aus.

Speichert der Client seine Schlüssel auf dem Handy und verliert der Client auch seine Schlüssel ;- (

Steffen Lippke