Du willst USB Sticks verschlüsseln?

… und verhindern, dass Unberechtigte auf diese zugreifen können.

Hier ist Dein Guide zum USB Stick verschlüsseln (mit Extra Tipp)

Starten wir!

2 Verschlüsselungen für mehr Privatsphäre

Es gibt zwei Arten von Verschlüsselung:

Symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung verwendest Du den gleichen Schlüssel für die Entschlüsselung und Verschlüsselung.

Die Verschlüsselung nimmt ein Algorithmus vor, der auf Basis des Schlüssels die 0 und 1 durcheinander mischt (Diffusion und Permutation). Jeder Schlüssel verursacht eine andere Vermischung, sodass der Angreifer nicht aus dem „Bit-Salat“ den Klartext ablesen kann.

Asymmetrische Verschlüsselung

Die asymmetrische Verschlüsselung ermöglicht eine Kommunikation von zwei Parteien, ohne den gleichen Schlüssel zum Entschlüsseln und Verschlüsseln zu verwenden.

Die asymmetrische Verschlüsselung nutzt einen öffentlichen Schlüssel zum Verschlüsseln und einen privaten Schlüssel zum Entschlüsseln.Der Sender verschlüsselt eine Nachricht mit dem öffentlichen Schlüssel des Empfängers. Kein Angreifer kann mit dem gleichen Schlüssel aus dem Chiffrat den Klartext ableiten. Nur der Empfänger mit seinem privaten geheimen Schlüssel kann die Nachricht entschlüsseln.

Welche ist die sicherste Verschlüsselung?

Beide Arten von Verschlüsselung sind sicher, wenn ein moderner Algorithmus angewandt wird. Der Advaced Encryption Standard (AES) eignet sich als eine symmetrische Verschlüsselung. RSA ist ein sicherer asymmetrischer Algorithmus.

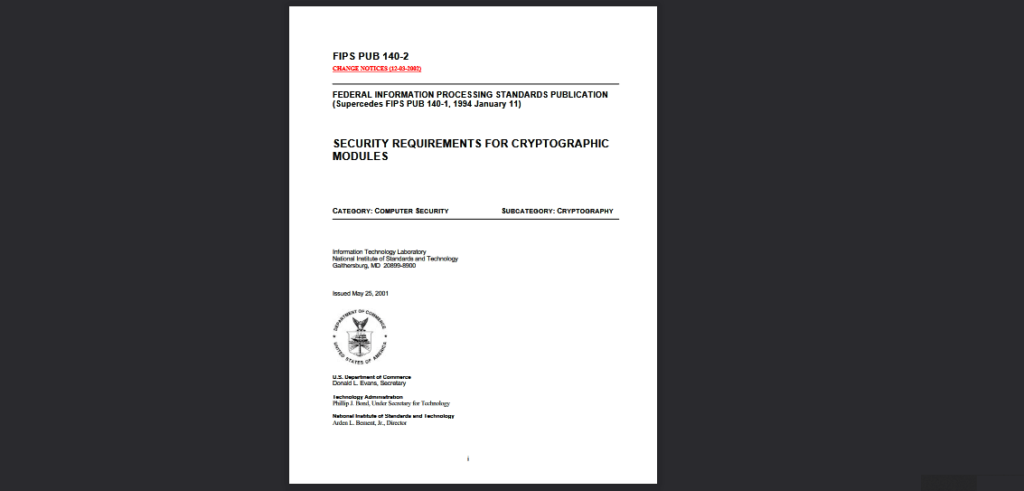

Zertifizierung von USB Sticks – Die Standards

Einige große Hardware-Produzenten bieten USB-Sticks an, die besonders sicher sind. Sie behaupten, dass die Daten sicherer auf ihren Geräten sind.

Dazu geben die Hersteller Standards an, die ein USB sicher machen sollen.

Level 1 nach FIPS 140-2

Sicherheitslevel 1 – Die USB Sticks müssen keine Voraussetzungen bezüglich der Sicherheit erfüllen. Die Geräte sind so sicher wie ein Personal Computer (keine Absicherung). Der Hersteller muss keine physikalischen Absicherungen vornehmen. Der einzige Schutz ist die Einrichtung z. B. der abgeschlossener Raum / Tresor, in der der Speicher sich befindet.

Level 2 nach FIPS 140-2

Sicherheitslevel 2 schreibt eine fälschungssichere Ummantelung und Verschlüsselung für das Gerät vor. Die physische Ummantelung muss gebrochen werden, damit ein Angreifer Zugang zu den gespeicherten Daten erhalten kann.

Level 3 nach FIPS 140-2

Das Sicherheitslevel 3 geht einen Schritt weiter. Wenn ein Hacker versucht das Gerät zu öffnen, dann soll das Gerät sich selbst mit 000 überschreiben.

In Hollywood-Filmen muss ein Schauspieler bei der Entschärfung einer Bombe immer das richtige Kabel durchtrennen. Statt zu explodieren, löscht sich der Inhalt des Geräts (gleicher Effekt).

Steffen Lippke

Die Hardware selbst soll überprüfen, ob die Hardware sich verändert hat (Trusted Path).

Level 4 nach FIPS 140-2

Das höchste Level – Level 4 kann automatisch erkennen, ob jemand versucht den Chip zu öffnen und löscht beim Versuch des Hackers alle Klartextschlüssel automatisch. Diese Speicher sind auf dem Markt nur schwer zu erhalten.

Hersteller können die sicheren USB-Sticks herstellen, indem Sie „Lösch“-Drähte direkt, um die Umhüllung des Speichers winden. Beim Durchtrennen der Drähte löscht sich der Speicher (Selbstzerstörung).

Doppelt sicher – 256-Bit-AES-Verschlüsselung

Ein absolutes Muss für jedes Gerät ist eine AES-Verschlüsselung. Seit 1990 konnte kein Forscher einen besseren Angriff auf AES als Brute-Force (wildes Testen mit Milliarden von Passwörtern) vorzeigen.

Dichter – IEC 60529 IPX8-konform

Viele USB-Sticks bieten und werben mit weiteren Zertifizierungen an. Diese Geräte sollten gegen Wasser und Staub geschützt sein. Sie sollen Spritzwasser, sowie geringe Tauchtiefen aushalten.

Diese Zertifizierung macht den USB aus kryptografischer Sicht nicht sicherer – aber die Chance, dass der Besitzer die Daten unabsichtlich zerstört ist geringer. Wenn ein Auto sich verfährt oder Dir der Hammer ausrutscht, bringen diese Zertifizierung nicht viel.

Steffen Lippke

Fingerprint – Biometrie Nutzung

Einige (meist sehr teure) Sticks bieten eine Sicherung über Deinen Fingerabdruck an. Dazu ist ein Sensor im Gerät eingebaut. Nur wenn die Authentifizierung über den integrierten Scanner erfolgreich ist, kann der angeschlossene Computer auf die Dateien zugreifen. Bedenke, dass nicht alle Sensoren Vorzeige-Angriffe standhalten: Silikon-Finger, toter Finger oder ein warmer Beutel mit Wasser.

Top-Tipp für sehr wichtige Daten

Bedenke, dass ein einfacher USB kein Grab für sehr wichtige Daten sein sollte.

Steffen Lippke

Wenn Du Dir einen sicheren USB zu legen willst, kaufe Dir zwei und erstelle davon eine exakte Kopie. Die Speicherzellen (Flash) kann seine Ladung (0 oder 1) durch die Umwelt (Magnetfelder) oder Alterung (Entladung) verlieren. Alle paar Monate solltest Du die Geräte überprüfen, ob einer der USB-Sticks „gestorben“ ist.

Mehr im Backup Guide

USB für Crypto / Bitcoin Wallet

Crypto-Währungen sind auf dem Vormarsch. Die dezentrale Verwaltung der Währung basiert auf eine Public-Key-Infrastruktur. Das bedeutet, dass Du als Besitzer von Cryptos einen privaten Schlüssel verwahren musst. Dieser ist eine lange Folge von 0en und 1en.

Du kannst den Schlüssel auf einen sicheren USB speichern und diesen mit einem „merkbaren“ Password verschlüsseln.

Du solltest niemanden Deinen Schlüssel anvertrauen – selbst nicht den bekanntesten Brokern. Als Schlüssel verwendet der eine USB-Ledger häufig eine Menge an englischen echten Wörtern, die in einer Reihenfolge aufgeschrieben werden müssen.

Brauche ich eine Hardware oder Software Verschlüsselung?

Prinzipiell reicht aus kryptografischer Sicht eine Software-Verschlüsselung aus.

AES ist seit 1990 noch nicht geknackt worden. Auf der anderen Seite könnten ein Angreifer die Datei extrahieren und diese versuchen mit einem Botnet zu bruteforcen. Das ist keine schöne Vorstellung. Deshalb gibt es die Hardwareverschlüsselung.

Die Verschlüsselung findet zwischen dem Controller und dem Speicher statt. Die Signale werden in Echtzeit entschlüsselt. Der Vorgang zieht Performance und verbraucht Strom, wenn komplexe Algorithmen verwendet werden.

Schritt für Schritt Anleitung Bitlocker

Sichere USB-Sticks hin oder her. Ein Kryptographe braucht diese Geräte nicht umbedingt. Ein Verschlüsselung wie AES ist sicher. Solange wir nicht einen funktionierenden starken Quantencomputer bauen können, ist die Verschlüsselung sicher.

Das Einzige, was Du als Geheimnis wahren musst, ist Dein Password. Die Hardwareverschlüsselung ist zwar nett, aber eine Software-Verschlüsselung ist ähnlich sicher.

Die Bitlocker Funktion ist für Windows Pro verfügbar.

0. Schließe Deinen USB-Stick an und erstelle ein Backup, der Daten, die Sich auf dem USB befinden.

1. Gehe in die Systemsteuerung

2. Suche oben rechts nach der Option Bitlocker

3. Gehe auf Bitlocker To Go, wo Dein Gerät erscheint

Software-Verschlüsselung mit 7zip

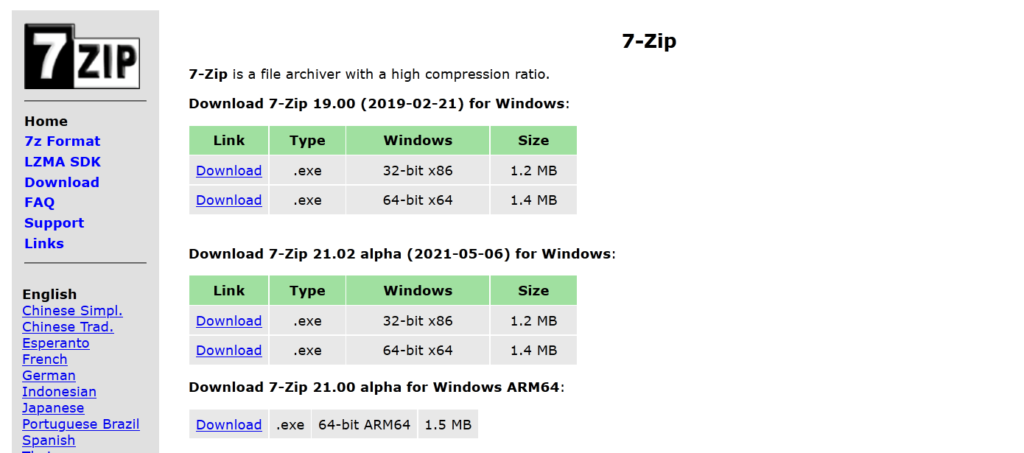

Das Archivierungsprogramm 7zip ist hauptsächlich bekannt für die Ulta-starke Komprimierung von Bildern und Dokumente. 7Z-Dateien kannst Du zusätzlich mit AES verschlüsseln.

Nutzt das 7z Format, um sicherzugehen, dass der Angreifer nicht einmal die Datei-Namen (ohne Inhalte) zu Gesicht bekommt. Die Software ist Open Source und deshalb von vielen überprüfen worden.

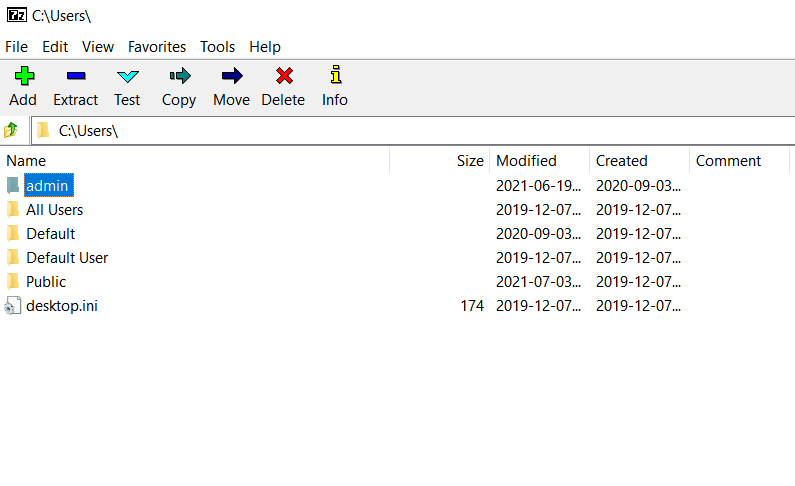

1. Downloade Dir 7zip für Windows

2. Installiere das Programm

3. Wähle einen Ordner mit Rechtsklick aus und suche nach 7zip

4. Wähle im Submenu in Archiv hinzufügen aus

5. Wähle AES-256 und eine starkes Password oder Passsatz aushalten

6. Du kannst gleichzeitig komprimieren oder / und verschlüsseln, wenn Du die Deine Daten schrumpfen lassen willst.