Was ist der RFID Schutz?

Welche 6 Gefahren muss ich kennen? Wie kann ich mich davor schützen?

Dieser Beitrag klärt Dich auf!

Starten wir!

Was ist RFID

RFIDs sind elektronische Systeme, die mit Radiowellen arbeiten. RFID Chips ermöglichen die digitale Identifikation von physischen Gegenständen durch die Speicherung eines Codes (z. B. einer Seriennummer).

Die Chips arbeiten mit verschiedenen Wellenbereichen und können passiv (ohne Stromquelle) oder aktiv (Batterie) Daten verarbeiten.

Bei passiven RFID-Chips muss das Lesegerät ein starkes Magnetfeld erzeugen, sodass mit dem Phänomen der Induktion sich die Elektronen im RFID Chip bewegen. Die simulierten Elektronen lesen den internen Speicher des Chips aus und übertragen die Daten mit Radiowellen zurück zum Gerät.

Je nach Lesegerät lassen sich die Chips bis zu einer bestimmten Distanz lesen

- 125 – 134 kHz bis zu 1,2 m

- 2,45 bzw. 5,8 GHz bis zu 1 km.

Anwendungsgebiete von RFID

Die Industrie produziert RFIDs können kostengünstig, sodass RFIDs das Tracking industriellen Gütern erleichtern. RFIDs müssen nicht sichtbar außen am Produkt wie ein Barcode platziert sein, sondern diese können im Produkt eingebaut sein.

- RFIDs nutzt die Logistik und Industrie, um Wahren zu kennzeichnen und die Wege der Produkte zu tracken.

- Alle NFC-Geräte nutzen RFID als Basistechnologie, mit der Du kontaktlos zahlen oder Dich ausweisen kannst.

Was ist NFC?

NFC bedeutet Near Field Communication, um Daten drahtlos auf kurze Distanz und geringer Bandbreite (424Kb/s) zu übertragen. Die Geräte nutzen für die Übertragung elektromagnetische Induktion, indem die Sender-Spule ein Feld erzeugt.

Wo nutzen wir RFID /NFC heute?

NFC kannst Du …

- beim kontaktlosen Bezahlen (ohne PIN) nutzen

- beim Eintritt zu einer Veranstaltung als digitale Eintrittskarte nutzen

- bei der Fahrt mit Bus und Bahn als Fahrkarte.

Eine NFC-Kommunikation ist schnell aufgebaut und beide Geräte könne Datenpakete senden und empfangen, um z. B. eine Geld-Transaktion durchzuführen. NFC ist aus unserem heutigen Leben nicht mehr wegzudenken und bietet vielen Nutzer einen großen Zeitvorteil.

Was sind die Gefahren?

Hacker sind kreativ. Sie wollen die RFID Chips überlisten, blocken oder manipulieren. Die Tags sind mit verschiedenen Möglichkeiten anzugreifen.

Steffen Lippke

Im nachfolgenden Abschnitt stelle ich Dir 6 Angriffsarten vor, von den nur 3 technisch absicherbar sind. Die folgenden 2 Angriffsarten sind nur bedingt absicherbar.

Ungewolltes Tracking und unerwünschtes Auslesen

Das folgende Szenario ermöglicht die Nutzung eines ungeschützten RFID-Chips:

Ein NFC-fähiges Smartphone liest die Daten aus dem RFID-Chip des Opfers in der Hosentasche. Dieses Smartphone überträgt per Mobilfunk die gelesenen Datensätze an ein zweites Smartphone, welches am Bezahlterminal die gleichen Daten abspielt.

So entsteht eine Daten-Brücke, die die NFC-Reichweite ungewollt erweitert.

Steffen Lippke

Produkte zu Chips? Chips tauschen

Wenn ein Kriminelle sich eine teure Hose kaufen möchte, dann entfernt der Kriminelle den RFID-Chip und ersetzt diesen Durch einen Chip von einer Hose, die wesentlich günstiger ist. An der Kasse hinterfragen viele Verkäufer nicht, ob der Chip der korrekte ist.

Der schnelle Sci-Fi Angriff für RFIDs Chips

Nur alleine die Anwendung eines starken elektromagnetischen Impulses reicht aus, um RFID-Chips zu zerstören, sodass Kriminelle unkompliziert und unbemerkt Chips zerstören können (Apparatur im Rucksack mit starker Batterie).

IT-Sicherheitsrisiko im Hintergrund mit Datenbanken

Kriminelle können ihre eigenen RFID-Chips erstellen und die Daten so vorbereiten, dass bei der Nutzung des RFID Chips eine Injection in z. B. Die Produktdatenbank möglich ist. Die RFIDs nutzten oft nur eine ID, um den restlichen Datensatz aus der Datenbank zu lesen.

Ein SELECT * FROM chips WHERE RFID_ID=234324

kann ein präparierter Chip zu

SELECT * FROM chips WHERE RFID_ID=105 or 1=1

machen. Kurz gesagt, können Kriminelle RFID Chips produzieren, die Backend-Datenbank im Hintergrund löschen können.

Effektiv und heimlich den Datentransfer blocken

Ein weiterer Chip auf dem bestehenden Chip führt dazu, dass das Lesegerät die Daten nicht mehr lesen kann. Der Chip ist noch intakt, aber der Interferenzeffekt mit dem anderen Tag führen zu einer Verwirrung des Lesegeräts.

Chips schnell aus der Ferne deaktivieren

Ein Krimineller kann Dich ärgern, indem er unberechtigte Kommandos an Deine Karte sendet. Weil diese sich vor einem Angriff schützen will, aktiviert diese den Selbststörungsmodus (unten mehr dazu). Im Endeffekt kann ein Dritte absichtlich Deine Karten dauerhaft zerstören.

RFID Schutz mit 5 Sicherungsmethoden

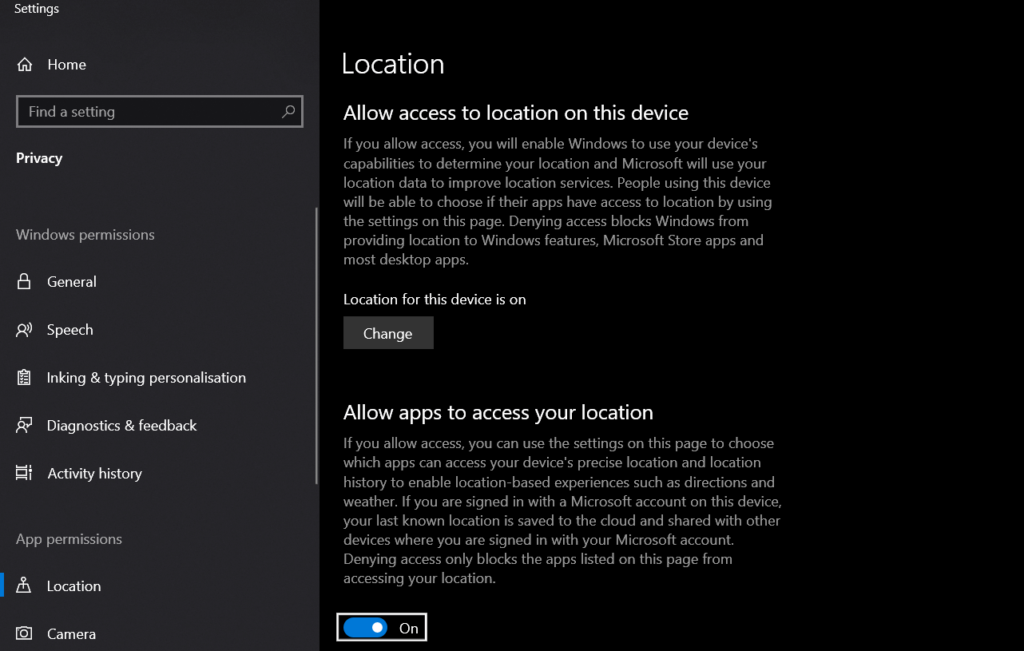

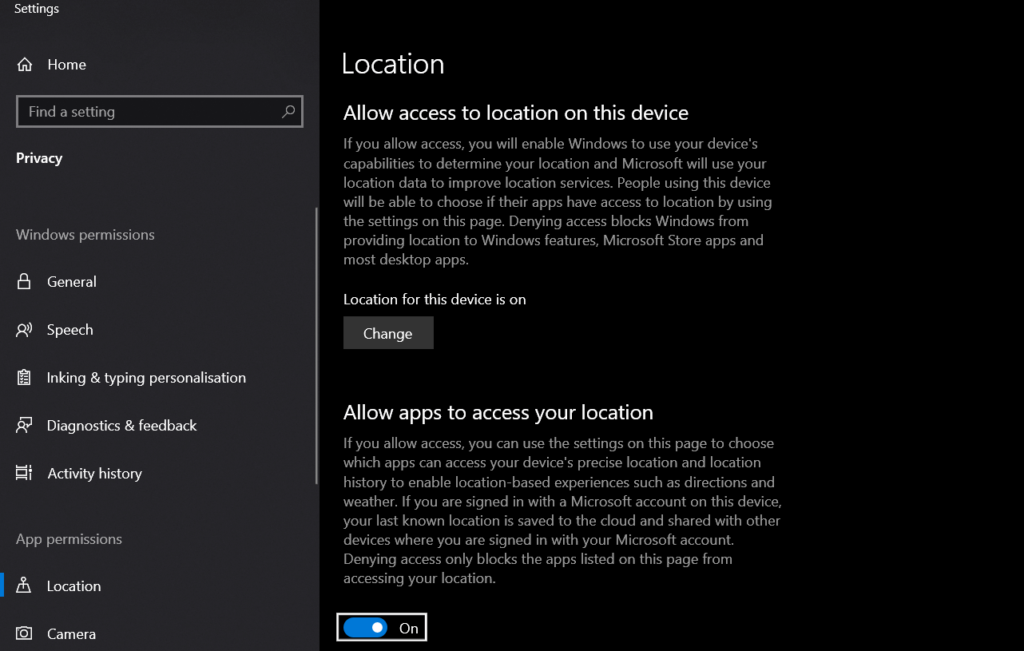

Physischer Schutz

RFID nutzt Radiowellen, um Daten zu übertragen. Möchte ein Nutzer nicht, dass eine fremdes seine Kreditkarte auslesen kann, während diese sich in der Tasche befindet, kann eine spezielle Schutzschicht helfen.

Was kommt als Schutzschicht in Fragen?

Alufolie? Stahl? Drahtgeflechte? Je nach Frequenz des Chips kann etwas Alufolie ausreichen (hohe Frequenzen) oder eine dickere Eisenplatte kann die Übermittlung kaum verhindern (tiefe Frequenzen).

Befindet sich das Lesegerät in einem bestimmten Abstand, kann das Lesen begünstigt werden, obwohl der Chip hinter 2 – 4 cm dicken Stahl sich befindet.

Schlaue Chips mit Geheimnis – Krypto-Rätsel

Kryptografische Verfahren ermöglichen, dass nur ein echter Chip mit einer geheim privaten Schlüssel ein Rätsel richtig beantworten kann (Challenge-Reponse-Protokoll). Der private Schlüssel kann nicht ausgelesen werden und das Lesegerät kann davon ausgehen, dass der Chip original ist.

Diese Mechanismen sind z. B. im neuen Personalausweis eingebaut. Nicht jeder kann die Daten mit den biometrischen Daten auslesen, sondern nur berechtigte Regierungs-Scanner, die nur Flughäfen und Sicherheitskräfte besitzen dürfen. Diese nutzen kurz laufende Zertifikate und sind in Tresoren verwahrt, sodass Kriminelle nur schwer Persodaten lesen können.

Niemals zweimal – Rollierenden Codes

Damit kein Krimineller den gleichen Code nicht nochmal dem Lesegerät präsentieren kann, geniert ein Zufallsgenerator mit einem Startwert bei jeder Übertragung einen neuen Code. Wenn der Angreifer den Startwert kennt, kann dieser alle zukünftigen Werte nachrechnen. Der Angreifer kann nicht die Zufallszahl aus dem jetzigen Wert berechnen.

Kamikaze Modus – Das Selbstzerstörungskommando

Versucht ein Angreifer eine RFID Chip mit genügende Versuchen auszulesen, aktiviert der Chip nach dem 10 Versuch eine Selbstzerstörung, die dazu führt, dass keiner mehr den Chips lesen kann.

Bitte encodieren – Der Injektion Schutz

Die Server, der die RFID gelesen Daten verarbeitet, soll eine Validierung ausführen, mit damit die Injection-Befehle der Angreifer unschädlich gemacht werden. Dieses Vorgehen gehört zu dem sicheren Programmieren dazu.

Als DDoS Schutz oder Chip-Tauschen schütz eignen sich die klassischen Vorsichtsmaßnahmen:

- Personenkontrolle, um die Mitnahme von RFID-Zappern / Zerstören zu unterbinden

- Videoüberwachung, um das Tag-Tauschen festzustellen

- Einen gesunden Menschenverstand, um getauschte Tags zu erkennen

- Durchleuchten von Gepäckstücken für sensitive Hochsicherheitsbereiche