Was ist eine Man-In-the-Middle Attack?

Dieses Tutorial erklärt Dir, wie der Angriff funktioniert und wie Du Dich davor schützen kannst.

Starten wir!

Was ist Man-In-the-Middle?

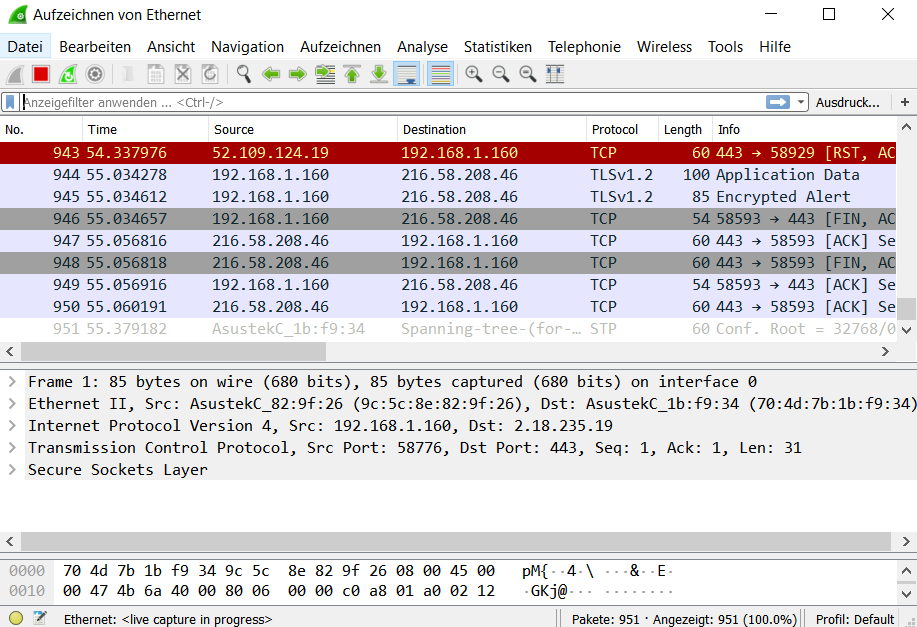

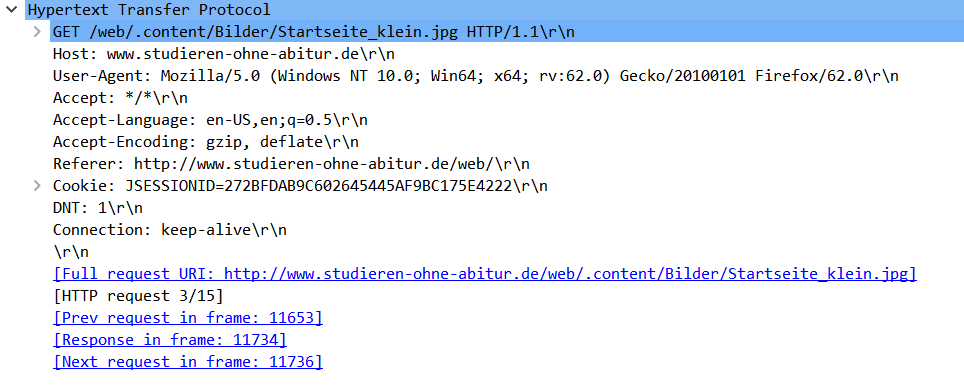

Die Software Wireshark ist ein Netzwerkanalyse-Tool, welche den Netzwerkverkehr mitschneiden kann. Die Datenpakete bereitet das Tool visuell auf, damit Admins Netzwerkprobleme entdecken können.

Software Typ – Sniffer

Die Software Wireshark gehört zu den Sniffern. Sniff (deutsch: schnüffeln) bedeutet, dass das Tool den gesamten Internet-Traffic im Netzwerk überwacht und mitschneidet kann.

Das Tool kann im Promiscuous-Mode den gesamten Internet-Traffic im LAN mitschneiden, welches für andere Geräte bestimmt ist z. B. Dein Smartphone.

Der Router sendet in der Regel die empfangenen IP-Pakete an alle Geräte. Jedes Gerät hat eine MAC-Adresse. Stimmt die eigene MAC-Adresse mit den eingehenden IP-Paketen überein, dann verarbeitet die Netzwerk-Karte des Geräts das Paket.

Wann ist Sniffing erlaubt?

Ethical Hacker und Netzwerk-Admins nutzen ein solches Tool mit der Genehmigung des Unternehmens. Privat darfst Du ein solches Tool auch einsetzen, wenn Du Dein eigenes Netzwerk verwendest.

Wirehark ist ein Dual Use Tool. Du kannst damit Bugs finden, aber auch nutzen, um Leute abzuhören.

Spoofing erklärt

Das Spoofing (deutsch: Manipulation) ist in diesem Kontext das absichtliche Verändern oder Fehlleiten von IP-Paketen.

Der Angreifer versucht unbemerkt IP-Pakete auszutauschen (Intercepting), sodass das Opfer meint, dass der Inhalt z. B. eine Webseite von einer zertifizierten Quelle stammt.

Diese Arten von Spoofing gibt es:

- IP-Spoofing

Ein Hacker übermittelt Dir HTML, CSS und JavaScript einer präparierten, gehackten Webseite und fälscht hierzu die IP, sodass diese „echt“ aussieht. - DNS-Spoofing

Ein Hacker versucht die Anfrage von z. B. Deine Bank Webseite auf seinem Server umzuleiten, sodass das Opfer auf einer gefälschten Webseite die Passwörter eingibt. Die DNS wandelt eine URL „postbank.de“ zu einer IP „160.83.8.182“ um. - E-Mail-Spoofing

Das Protokoll SMTP ist nicht sicher und benötigt keine Authentifizierung. Deshalb kann der Hacker einfach den Kopf der Mail austauschen und sich als eine Autoritäts-Person ausgeben. Diese Art von Spoofing nutzen Spam-Mailer und Hacker, die Passwörter abgreifen wollen. - ARP Spoofing

Das Address Resolution Protokoll (ARP) dient dazu, ein Netzwerkgerät in einem LAN-Netz zu erkennen: Via MAC-Adresse melden sich die Geräte beim Rooter an und dieser leitet die Daten weiter. Wenn der Hacker Ihre MAC-Adresse manipulieren und sich als ein anderes Gerät ausgeben, kann der Rooter nach einem ARP-Poisoning die Pakete fehlleiten.

Man-In-The-Middle Folgen

Stell Dir vor, Du gehst in ein Café und bestellst Dir ein Latte-Macchiato.

Aus Langeweile (und gut eingeübter Routine) ziehst Du Dein Smartphone aus der Tasche und fängst an zu tippen. Da heute der 30. des Monates ist und Du an Daten sparen willst, suchst Du nach einem öffentlichen W-LAN.

Du logst Dich in das nächst beste W-LAN mit gutem Signal ein und akzeptierst die AGBs.

Schon mal die AGBs gelesen? Ist Herausgeber vertrauenswürdig? Ist CafeWlan auf wirklich vom Cafe?

Steffen Lippke

Im Café kann ein Hacker sitzen und ein W-LAN Hotspot mit den Namen „Cafe am Bahnhof“ eingerichtet haben. Mit einem Sniffer wie Wireshark überwacht der Böse Deine Internet-Aktivitäten.

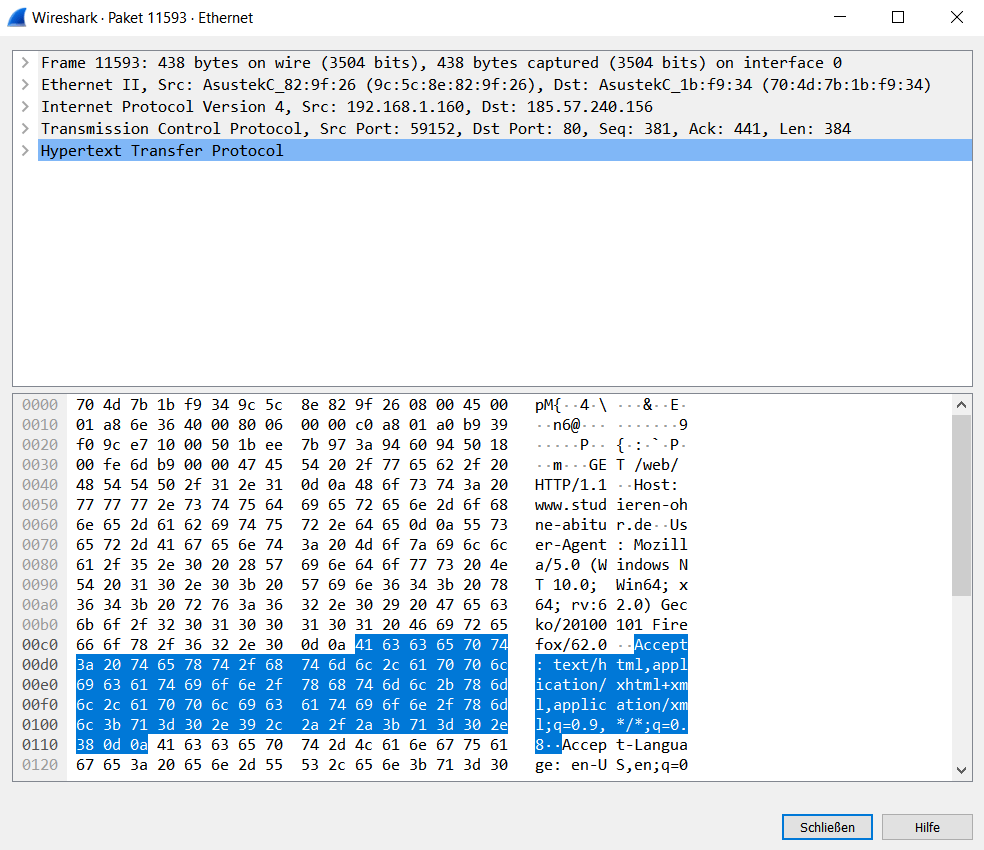

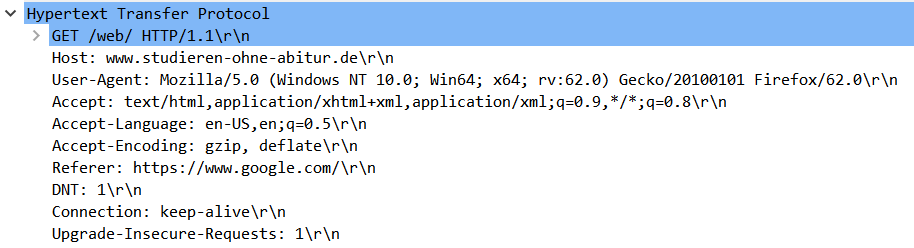

Falls Du ungeschütztes HTTP nutzt, kann der Hacker alles sehen, was Du machst, und kann mitlesen. Falls Du eine Webseite mit TSL (alt: SSL) verschlüsselte Webseiten nutzt, kann der Hacker nicht mehr sehen, was die Inhalte sind. Stattdessen sieht der Hacker nur die URLs.

Dieses Szenario nennt sich Man-In-The-Middle Attack.

Wireshark Tutorail

Wie wir jetzt schon gelernt haben, schneidet Wireshark alles mit, was über das LAN-Kabel oder W-LAN Modul läuft. Die riesigen Datenmengen, die Synchronisation von Clouds, E-Mail-Programme oder Browser anfallen, stellt das Tool Paket für Paket dar. Ein Paket enthält je nach Größe eine sehr kleine Menge an Daten.

Verkehr überwachen

Wenn Du google.de in die URL-Leiste im Browser eingibst und dann Enter drückst, downloadet der Browser hunderte von Frames (Internet-Pakete). In Wireshark kann der Nutzer die Übersicht über die Anzahl an Frames verlieren, da 100+ pro Sekunde auf den Admin einprasseln.

Einfach mal filtern

Aus diesem Grund stellt Wireshark Masken zur Verfügung, mit dem der Nutzer die interessanten Pakete anzeigen lassen kann.

Filtere nach HTTP, indem Du oben in die Suchleiste HTTP eingibst.

Wie schütze ich mich vor MITM?

Nutze statt einem unbekannten W-Lan, deine Mobile Daten (auch wenn es Geld kostet).

Du kannst Dir nie zu 100 % sicher sein, wer das WLAN betreibt oder wer nicht.

Jeder kann sein Handy nehmen, sich in ein Café setzen, die Mobilen Daten aktivieren, einen Hotspot ohne Passwort eröffnen und das W-LAN „Kaffeehaus Public“ nennen. Allen ungeschützten Traffic kann der Kriminelle überwachen.

Wenn Du trotzdem ein öffentliches W-LAN nutzen willst, achte auf eine Ende-zu-Ende-Verschlüsselung, die mit TSL realisiert ist. Im Browser erkennst Du TSL an „https“ oder einem grünen Schloss.

HBanking oder andere Geldtransaktionen solltest Du nie in einem öffentlichen Wlan machen, sondern nur mit einem Tails-Live-USB, der aktuell ist.

Steffen Lippke

Credits

Icons made by Gregor Cresnar from www.flaticon.com is licensed by CC 3.0 BY – Icons made by dDara from www.flaticon.com is licensed by CC 3.0 BY – Icons made by Icomoon from www.flaticon.com is licensed by CC 3.0 BY –Icons made by Those Icons from www.flaticon.com is licensed by CC 3.0 BY – Icons made by Smashicons from www.flaticon.com is licensed by CC 3.0 BY Icons made by srip from www.flaticon.com is licensed by CC 3.0 BY