Du wurdest gehackt, trotz 2FA?

Dein Account war mit Finger, Gesicht oder Einmalpasswort doppelt gesichtert?

Das folgende ist passiert …

Starten wir!

Ein schleierhafter Hack – wie?

Auf der Videoplattform YouTube und anderen Social-Media-Plattformen reden viele Content Creators über gestohlene Accounts, welche die jetzt für kriminelle Inhalte missbraucht werden. Der Wert eines einzelnen Accounts kann je nach Reichweite sehr hoch sein, sodass „kleine“ Unternehmen mit YouTube, Facebook, X/Twitter zu einem Ziel von Kriminellen werden.

Die Besitzer dieser Accounts wissen um den Wert ihres Zugangs und richten 2FA, MFA, Scanner und sonstige Methoden ein, um einen Hack zu verhindern. Im Gegensatz zu einigen Darstellung von einigen Creator ist in den meisten Fällen die Plattform nicht dran Schuld, dass jetzt seltsame Scam-Livestreams auf den gestohlenen Kanälen läuft.

Wie sichert man „normalerweise“ einen Account ab?

Fingerabdruckscanner

… ist am Laptop oder Smartphone verbaut, der Deinen Fingerabdruck liest und speichert. Dein Fingerabdruck ist einzigartig. Wenn Du Dich in einen Account einloggen möchtest, kannst Du Deinen Finger auf den Scanner legen, und das System erkennt Deinen Fingerabdruck und erlaubt Dir den Zugang. Anstatt ein Passwort einzugeben, legst Du einfach Deinen Finger auf den Scanner, und das Telefon entsperrt sich.

Gesichtserkennung

… besteht aus einer Kombination aus einer Kamera und Software, welche Dein Gesicht scannt und analysiert, um Dich zu identifizieren.

Kameras nehmen ein Bild Deines Gesichts auf und vergleichen es mit den gespeicherten Gesichtsproportionen, um festzustellen, ob Du die Person bist, die Du vorgibst zu sein. Wenn Du versuchst, Dein Telefon zu entsperren, schaut die Kamera auf Dein Gesicht und entschlüsselt das Telefon, wenn es Dich erkennt.

Einmalpasswort

… ist ein temporäres Passwort, das nur einmal verwendet werden kann. Du bekommst dieses Passwort normalerweise per SMS oder über eine spezielle App auf Dein Handy. Nachdem Du die PIN einmal verwendet hast, funktioniert es nicht mehr. Viele Banken verwenden eine solche App, um Transaktionen freizugeben.

Sicherheits-USB-Gerät

… ist ein kleines Gerät, das Du in einen USB-Port Deines Computers stecken kannst. Dieser Stick enthält spezielle Sicherheitsinformationen oder einen Schlüssel. Du musst den Stick in Deinen Computer stecken, um auf Dein Konto zuzugreifen. WebAuthn ermöglicht eine Anmeldung mit einem solchen Stick im Browser z. B. bei Google.

Wie funktioniert der unmögliche Hack?

Bei den meisten Creatorn handelt es sich um einen „milde Form“ von Advanced Persistent Threat. Ich nenne es mal Medium Persistent Threat, weil das Vorgehen der Kriminellen sehr strukturiert ist. Sehr reiche Unternehmen, Personen oder Regierungen zahlen hochprofessionelle IT-Spezialisten, dass diese einen Advanced Persistent Threat vorbereiten:

- Sie spionieren das Ziel aus (Information Retrival)

- Erstellen einer spezielle Schadsoftware für den Nutzer (Trojaner)

- Übermitteln die Software an das Opfer (Spear Phishing)

- Untersuchen und warten (2. Information Retrival)

- Führen die Schadensprozedur zu einem ungünstigen Zeitpunkt für das Opfer aus (Exploit).

Wissen ist Macht – Information Retrival

Die guten Hacker aka Pentester beschreiben die Phase als explorativ und erforschend.

Der Kriminelle versucht, die Systeme des Opfers besser kennenzulernen. Eine zweite Phase dieses Schritts innerhalb des Systems ist notwendig, weil der Kriminelle von dort aus eine bessere Übersicht erhält, die von außerhalb nicht möglich ist.

Wolf im Schafsmantel – Trojaner

Ein Trojaner ist eine Schadsoftware, welche sich als z. B. ein Spiel für den Content Creator verkleidet. Das Logo und die Aufmachung sehen so, aus als handelt es sich um eine bekannte Software, welche der Content Creator kennt.

Sobald die Schadsoftware gestartet wurde, ist es zu spät. Der Kriminelle hat vollen Zugriff auf das Opfer-System. Der Content Creator sieht eine Fehlermeldung: „Spiel konnte nicht gestartet werden“ und glaubt, es handelt sich um ein weiteres kaputtes Spiel.

Individuell = Prinzip – Spear Phishing

Damit ein solches Programm auf den Rechner landet, muss das Programm diesem zugespielt werden. Das geht am besten mit Spear Phishing.

Der Kriminelle schreibt eine 100 % personalisierte Mail, in der er sich als Sponsor für den Content Creator ausgibt. Er verweist auf den Trojaner, das sich als Spiel tarnt.

Tickende Zeitbombe – Exploit

Wenn es sich um einen guten Trojaner handelt, dann aktiviert dieser sich nicht automatisch, sondern wartet auf einen sehr guten Zeitpunkt.

Für diesen Hack erstellt der Trojaner eine 1:1 Kopie des Browsers von seinem Opfer und sendet es zum Kriminellen. Dieser nutzt das Replikat, um den Schaden von seinem Computer aus durchzuführen. Der Content Creator schläft zu dieser Zeit (Nachtzeiten) oder Feiertage (Ostern, W-Nacht, usw.)

Was kann ich dagegen tun?

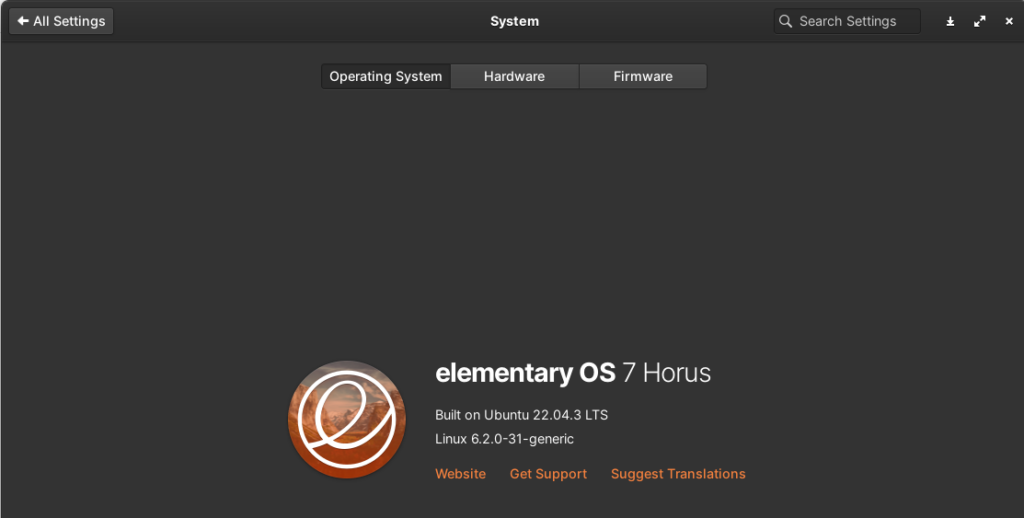

1. Systeme getrennt nutzen

1 PC für E-Mails und Administration, 1 PC zum Inhalte erstellen und 1 PC für die Uploads zu den Plattformen. Kritische Systeme wie der PC 3 sollten nur für eine Sache verwendet werden. Das reduziert die Angriffswege drastisch. Wenn Du die Daten überträgst, solltest Du wissen, dass Du auch die richtigen Dateien überträgst und hochlädst.

2. Immer abmelden

Nach einer Sitzung z. B. nach dem Upload solltest Du die Sitzung in Deinem Browser schließen. Damit verwirft der PC die Gültigkeit der Cookies auf Deinem Computer (invalidieren), welche eine automatische Authentifizierung ermöglicht.

Angreifer haben es besonders schwer den richtigen Zeitpunkt auszumachen und zugleich fliegt ein Hack eher auf, weil Du direkt an der Maschine arbeitest.

3. Basis Schutz installieren

Ein guter erster Schritt ist es, ein Antivirus auf sein System zu installieren. Dieser ist aber kein Freifahrtschein, um im Internet sich alles auszutoben und zu sagen „wenns gefährlich ist, werde ich ja gewarnt“. Ein Antivirus findet nicht alles.

4. Gesundes Vertrauen

Laden nicht eine Software vom Internet, App Store oder Plattformen herunterladen, welche nicht vertrauenswürdig ist. Ist der Hersteller bekannt? Wie ist die Reputation? Woher kommt der Hersteller?

5. Kritisch gegenüber Anhängen

Bitte, öffne nicht Anhänge E-Mail Anhänge sofort. Wer hat die Mail gesendet? Ist die Domain und Absender richtig? Erwartest Du eine Mail oder vererbt Dir ein Kronprinz sein Vermögen? Anhänge kannst Du z. B. mit VirusTotal vorher checken.

6. Menschenverstand ein

Downloade nicht Dinge, die plötzlich kostenlos sind und von einem Unbekannten dritten stammen. Du kannst nicht 16 GB RAM für Deinen PC kostenlos herunterladen, genauso wie wenig das [Aktuelles AAA-Game einfügen]. Lockangebote sind in der Regel Malware, wenn diese nicht 100 % eindeutig vom Hersteller stammen (schaue Dir die Domain genau an).

7. USB-Stick-Gift

Stecke keine unbekannten USB-Sticks in Deinen Computer ein. Andere verzeichnen auf die USBs und Festplatte und laden alles in die Clouds hoch. Einige Cloud-Anbieter scannen die Inhalte auf Malware – aber vorsichtig. Du findest auch auf OneDrive und Google Drive eine Menge an Malware (z. B. im ZIP-Ordner).

Opfer und jetzt nicht mehr?

Wenn Du einmal ein Opfer warst, bedeutet das Du nicht in Zukunft davor geschützt bist. Die Kriminellen wissen, dass Du nicht so gut informiert bist und versuchen es immer wieder.

Du musst sogar bessere Schilde auffahren lassen als Deine Kollegen. Wenn Dein Computer von einem Virus infiziert wurden, dann gesellen sich anderen „noch“ leise Viren dazu. In diesem Fall solltest Du den Computer planieren (löschen und komplett neu aufsetzen)