Schon mal über Vorratsdatenspeicherung Pro Contra nachgedacht?

Lohnt sich die Speicherung wirklich? Wie lässt sie sich realisieren?

Diese Fragen soll der folgende Beitrag klären.

Beginnen wir!

Umsetzung für die Vorratsdatenspeicherung

Die betroffenen Unternehmen und Institutionen können von heute auf morgen nicht die Vorratsdatenspeicherung einführen. Ein Wandel in Hardware und Software ist dringend notwendig:

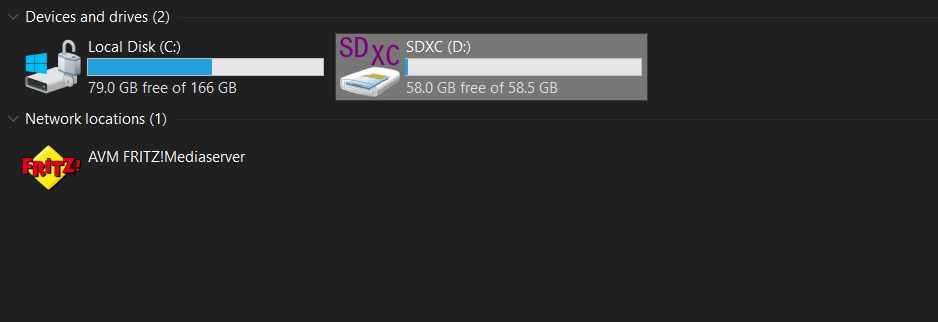

Hardware – Teuer wird’s!

Die Betroffenen müssten Geld in die Hand nehmen, um sich weiteren Speicher (schnellere Hard Disk Drives und langsame Magnetspeichersysteme) und Rechenleistung (CPUs) anzuschaffen. Je nach Unternehmen fallen die Kosten zur Speicherung der Bewegungsdaten höher oder geringer aus.

Software – Vorhanden aber unbekannt

Neuartige Software kann große, inkonsistente und unstrukturierte Datenmengen verwalten, die bei der Vorratsdatenspeicherung anfallen.

Not-only Structred Query Language Datenbanken wie HBase, Casandra oder MongoDB eignen sich für eine solche Anwendung. Die große Herausforderung besteht darin, das IT-Personal umzuschulen und die Migration von den SQL zu den NoSQL-Datenbanken durchzuführen.

Die IT-ler müssen Abfragen konzeptionieren, um schnell die richtigen personenbezogenen Daten aus dem Meer an Bewegungsdaten zu fischen. Wenn die Polizei alle gespeicherten Kommunikationen zwischen Person X und Y anfragt, müssen die Administratoren über einen verteilten Suchalgorithmus, dass Datenbank-Cluster abfragen.

Beziehungen über Graphen darstellen

Graphen-Datenbanken wie eine Neo4J eignen sich, um Beziehungen und Kommunikationen zwischen Personen abzubilden. Die Ermittler können über das Kommunikationsverhalten des Täters weitere potenzielle Täter ausfindig machen.

Datensätze miteinander verknüpfen

Eine weitere Herausforderung ist das Verknüpfen von Datensätzen von verschiedenen Lieferanten.

Wenn die Telekom Telefonmitschnitte und die Bank Transaktionen zu einer Person an die Polizei weiterleitet, müssen die Ermittler die Datensätze zusammenführen. Die inkonsistenten Daten erschweren eine sinnvolle Verknüpfung. Wenn die Ermittler einen bereinigten, zusammengesetzten Datensatz haben, können die Kriminologen Zusammenhänge erkennen und Rückschlüsse ziehen.

Vorratsdatenspeicherung Pro

Schnellere Auflösung von Kriminalfällen

Die Vorratsdatenspeicherung ermöglicht den Ermittlern eine vollständige Aufschlüsselung der Kommunikation der Betroffenen (Opfer, Angehörige, Beteiligte und potenzielle Kriminelle). Die Kriminologen können mit dieser Datenquelle den Kriminellen zu finden und schneller vor Gericht zu bringen.

Jeder datenverarbeitende Anbieter muss seine Bewegungsdaten speichern und der Polizei zu Verfügung stellen.

Aber: Helfen die Daten immer? Nutzen die Kriminellen andere Wege, um zu kommunizieren (das klassische „Babbeln“ oder „Schnacken“ von Angesicht zu Angesicht)? Planen die Kriminellen eine Straftat, indem sie ihren Plan über Facebook-Post auf einem Klarnamen-Profil veröffentlichen?

Strippenzieher von Terroranschlägen finden

Die auf Vorrat gespeicherten Daten sind eine Möglichkeit Strippenzieher hinter den Terroranschlägen zu finden. Moderne Graphen-Datenbanken und Big-Data-Analytics ermöglichen umfangreiche Analysen.

Aber: Trotz der Vorratsdatenspeicherung konnte die französische Polizei keinen Terror Anschlag in Frankreich vereiteln. Die Franzosen haben das in Deutschland viel diskutierte Gesetz eingeführt und sind bis zum heutigen Tag erfolglos. Grund: siehe Abschnitt Terroristen und Vorratsdatenspeicherung

Online Kriminalität nachgehen

Wenn jeder Anbieter die Zugangsdaten, IPs und Nutzer-Anmeldungen auf Vorrat speichern muss, dann sind Online Verbrechen leichter entdeckbar.

Ein Krimineller muss gut getarnt und wohlüberlegt vorgehen, damit die Polizei ihn nicht erwischt. Potenzielle Straftäter trauen sich seltener ein Verbrechen zu versuchen.

Aber: Hält die Speicherung der Daten die motivierten Verbrecher von der Straftat ab? Wie können Daten im Darknet auf Vorrat gespeichert werden? Hat die Bundesregierung Kontrolle über die Server? Kann die Regierung die Kontrolle erlangen?

Wissenschaftliche Datenquelle

Wissenschaftler können die gesammelten Daten nutzt, um Straftaten hervorzusagen und die Wahrscheinlichkeit auszurechnen, ob eine Person verdächtig ist oder nicht. Die Experten könnten sogar Vorhersagen treffen, ob eine Person X in Zukunft ein Verbrechen mit hoher Wahrscheinlichkeit begeht. Diese Form von Kriminologie kann die Verbrechen auf humane Art verhindern, bevor die Tat passiert. Die Ergebnisse könne zu einem gewissen Prozentsatz falsch sein.

Aber: Soll diese Datenquelle an die forschende Öffentlichkeit preisgegeben werden? „Forschung“ kann ein Grund werden, um die Privatsphäre von Personen zu brechen?

Vorratsdatenspeicherung Contra

Hohe Kosten für die Hardware

Die Anbieter und betreffende Stellen müssen sich viele Festplatten anschaffen, auf den die Daten gespeichert werden müssen. Die Datenmengen sind enorm. Die Kosten sind horrend hoch.

Die Stromkosten für den Betrieb der Festplatten darf nicht vernachlässigt werden – außerdem müssen die Daten verwaltet und bei Bedarf transferiert werden.

Auswertung mit vielen Problemen verbunden

„Idee von der Bekämpfung der Kriminalität mit Daten“ und die praktische Umsetzung sind viele Herausforderungen zu bewältigen. Die Menge an Datensätzen müssen die Server-Farmen verarbeiten können.

Gefahr des Missbrauchs durch Hacking

Stellt Dir vor die Vorratsdatenspeicherung funktioniert und die Kriminologen hätten eine riesige Datenbank, mit der diese jedes Verbrechen nachverfolgen können.

Was passiert, wenn ein Hacker auf die Daten Zugriff hätte? Die Informationen in der Datenbank besitzen eine hohen wirtschaftlichen Wert. Die Marketing-Industrie würde Milliarden für die Daten ausgeben, um noch bessere Kundenanalyse durchzuführen.

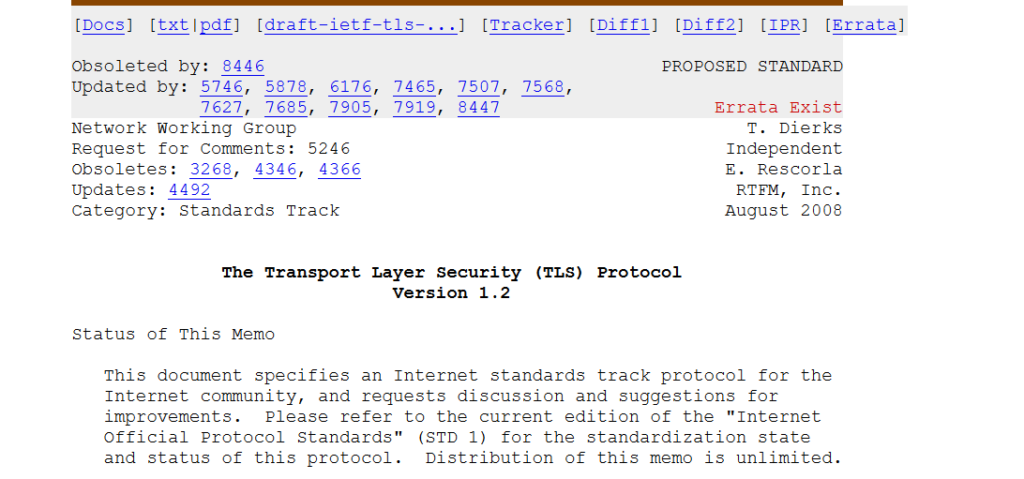

Die zuständigen Informatiker vom BSI würden die Datenbank mit den modernsten Technologien und Verschlüsselungsverfahren absichern und rechtzeitig patchen.

Entweder nutzen Hacker eine 0-Day-Schwachstelle aus oder nutzen Social Engineering, um sich einen Zugang zu beschaffen. Die IT-Sicherheit-Forscher fragen nicht„Ist die Datenbank hackbar?“, sondern „Wie lange dauert es, bis die Hacker ihren Weg in die Datenbank gefunden haben!“

Generalverdacht gegen jeden

Wenn die Regierung alle Bewegungsdaten von jeden speichert, dann verdächtigt die Justiz jeden.

Der Grund „das jeder in der Lage ist ein Verbrechen durchzuführen“, ist nicht als Grund ausreichend. Wenn Deutschland die Vorratsspeicherung einführt, könnte ein Polizist „analog“ Dich 24 / 7 in Deiner Wohnung überwachen.

Terroristen und Vorratsdatenspeicherung

Was machen Terroristen, wenn in Deutschland eine Vorratsdatenspeicherung eingeführt ist?

Sie nutzen ausschließlich ausländische Server, den nicht über Deutschland routen!

Was machen Terroristen, wenn jede Nation eine Vorratsdatenspeicherung eingeführt hat?

Sie nutzt eine echte Ende-zu-Ende-Verschlüsselung!

Terroristen sind nicht dumm und rüsten technisch auf. Sichere Messanger oder sichere E-Mail verwenden eine echte Ende-zu-Ende-Verschlüsselung.

Noch sicherer ist ein OneTime Pad: Die zwei Parteien treffen sich an einem Ort und erstellen eine echt-zufällige Zahlenfolge aus 0 und 1. Über eine XOR-Verknüpfung können Texte verschlüsselt und entschlüsselt werden. Nachteil: Wenn die Zahlen aufgebraucht sind, müssen sich die Parteien wiedertreffen. Wenn die Polizei die Nachricht abfängt, kann kein Algorithmus der Welt den Wert errechnen, weil aus dem Chiffre alle Klartexte ableitbar sind. Ändert die Polizei die Nachricht, dann erhält der Empfänger nach der Entschlüsselung einen Zahlensalat.