Wie kann ich eine Datei sicher versenden?

Ich erkläre Dir vier Methoden, unterschiedlich sicher und aufwendig.

Starten wir!

Datei sicher versenden – nur was für Profis?

Du musst vertrauliche Unterlagen schnell von A nach B bringen. Die Post ist unzuverlässig und kein sicherer Partner. Einige kritische Dokumente sollen nicht Geheimdienste, Staaten oder Kriminelle sehen. Doch wie sollst Du sicher Dateien übermitteln?

„Verschlüsselung“ ist hier das Zauberwort. Die meisten nutzen Lösungen, welche sicher erscheinen, aber nur einen sehr geringen Grad an Sicherheit mit sich bringen. Du musst nicht zu einem Informatik-Junkie (aka. Kryptologe) werden, um sicher Dateien zu versenden. Trotzdem solltest Du die folgenden unsicheren Methoden immer meiden:

Beliebte und unsichere Methoden

Die TLS / SSL E-Mail mit Anhang

Viele E-Mail-Anbieter werben mit einer sicheren E-Mail. Kryptische Abkürzungen wie SSL soll Vertrauen schaffen. Oft ist nur der Transfer von Deinem Computer zum Anbieter „sicher“.

Die Mail mit dem Anhang kann der Anbieter, der Staat und Geheimdienst einsehen. Unsicher kann der Transfer zwischen den Anbietern sein, weil diese sich nicht an die Standards halten müssen. Diese kann unkontrolliert unverschlüsselt stattfinden.

Der Empfänger selbst kann an seinen E-Mail-Anbieter unsicher angebunden sein, sodass Kriminelle die Mail auf der Strecke zwischen Anbieter und Empfänger abfangen.

Bekannte Messenger mit Dateisendenfunktion

Einige Messenger bieten eine Sendefunktion an. So kannst Du sehr komfortabel Dateien an eine Telefonnummer senden. Oft ist die Größe limitiert.

Ist diese Varianten sicher? Nein.

Große Tech-Unternehmen scannen heute Inhalte auf „verbotene“ Bilder, sodass die Daten unverschlüsselt vorliegen müssen.

Das Übermittel via Cloud

Eine Verschlüsselung beim Transfer mit HTTPs findet statt. Prinzipiell handelt es sich dabei um eine sichere Methode.

Weil min. 95 % der Cloud-Server sind nicht verschlüsselt sind, ist dieser Weg genauso nutzlos.

Die meisten Anbieter schützen Deine Daten „in Ruhe“ nur durch mehrere physischen Barrieren in einem Rechenzentrum (Wände, Schlösser, Stacheldraht). Jeder, der Zugriff auf den Server hat, kann die Datei einsehen.

Beliebte Filesharing Plattformen wie BitTorrent erleichtern das Teilen von (illegalen) Inhalten massiv. P2P-Sharing ist ein guter Ansatz aber keine Lösung für sicheren Transfer von geheimen Daten.

4 sichere Methoden

Ich stelle Dir 4 sichere Stufen vor. Je höher die Stufe ist, desto aufwendiger ist die Umsetzung. Selbst Stufe 1 ist stark genug, um einen normalen Angriff eines Geheimdienstes und Quantencomputer standzuhalten.

Sicherheitsstufe 1 – Minimale Sicherheit

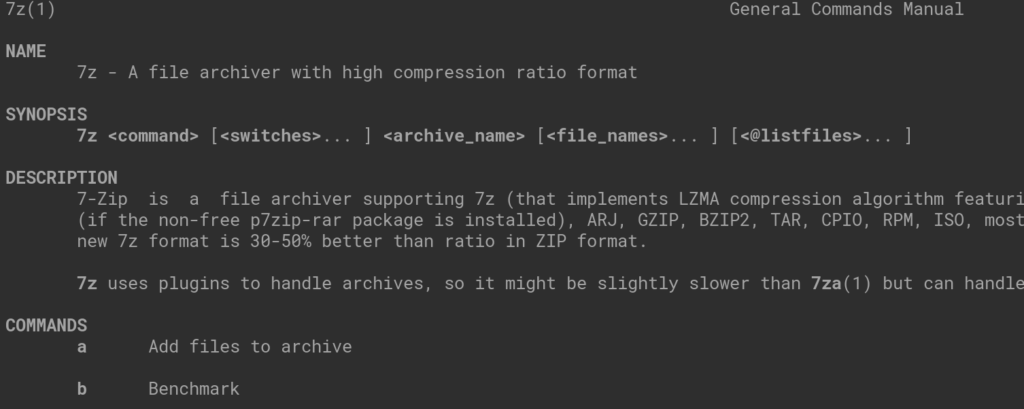

Du solltest damit beginnen, die Dateien auf Deinem Laptop lokal zu verschlüsseln, welcher nicht von Malware befallen ist.

Das Programm 7z verschlüsselt ein Archiv mit AES-256, welches unabhängigen Forschern seit 30 Jahren als sicher ansehen. In einschlägigen Internetforen behaupten Teilnehmer, dass diese Verschlüsselung nicht sicher genug gegen Quantencomputer ist. Das stimmt nicht.

Nutze ein zufälliges Passwort mit 10 Zeichen, welches ein verrückter Mix aus allen Symbolen, Buchstaben und Zahlen Deiner Tastatur ist. Dieses Passwort überträgst Du in einer sicheren E-Mail oder übergibst der Person einmalig bei einem physischen Treffen das Passwort.

Das verschlüsselte Archiv kannst Du jetzt erst auf eine vertrauenswürdige Cloudplattform hochladen.

Sicherheitsstufe 2 – Vertragliches Vertrauen

Verschlüssele die Datei wie in Stufe 1. Verwende zur Verschlüsselung ein 14-stelliges Passwort, welches sehr zufällige Ziffern und Symbole beinhaltet (hohe Entropie).

Statt die Datei in irgendeine Cloud zu laden, achte auf ihre Standards. Eine ISO27001-Zertifizierung, ein externes Pentesting und die Einhaltung der DSVGO ist ein Mindeststandard. Regulierte Unternehmen, welche eine Zertifizierung vorweisen, arbeiten anders als Unternehmen, die schnell mal ein paar Server aufgestellt haben. Struktur, Kontrolle und Regeln sind hier der Schlüssel.

Diesen Aufwand kannst Du nicht für 4,99 € im Supermarkt kaufen, sondern musst für diese Dienstleistung Geld hinblättern.

Sicherheitsstufe 3 – Volle Kontrolle

Verschlüssele die Datei wie bei 2.

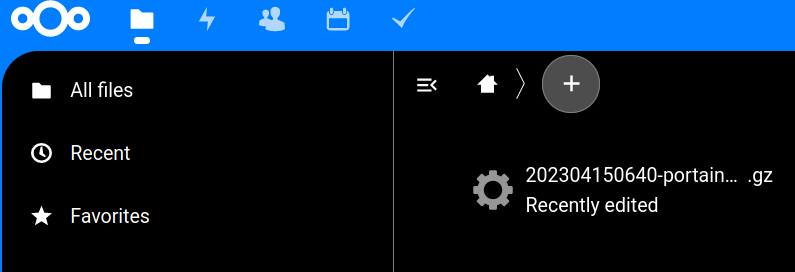

Statt die Datei in eine Cloud hochzuladen solltest, Du diese auf Deine eigene Cloud-Instanz hochladen. Das kann Deine Büromaschine sein oder Dein Homeserver (siehe Anleitung).

Prinzipiell kannst Du Dir nur selbst und anerkannten Verschlüsselungsalgorithmen vertrauen. Den Aufwand einen Homeserver aufzusetzen sinkt von Jahr zu Jahr.

Die Containerisierung Docker, virtuelle Systeme und Scripte erlauben einen sehr einfachen Betrieb. Für die meisten deutschen Internetanschlüsse brauchst Du eine öffentliche IP, weil die meisten Internet-Service-Anbieter noch mal Geld machen wollen.

Dein Kumpel kann sich dann bei Deiner Cloud anmelden und die Inhalte via HTTPs oder SFTP herunterladen.

Sicherheitsstufe 4 – Paranoia

Diese Stufe brauchst Du nur durchzuführen, wenn Du Snowden 2.0, verfolgter Journalist oder Vertreter des Secret Services mit einem Atomsprengkopfcode bist.

Diese Methode bietet nachweislich, die mathematisch beste Methode, um Inhalte zu verschlüsseln:

Bei dem One Time Pad musst Du einen langen Zifferntext mit zufälligen 0en und 1en erstellen. Wichtig ist dabei die Zufälligkeit. Ist dieser Zifferntext mit einer Formel rekonstruierbar oder wiederholt dieser sich alle X Zeichen, dann ist die Verschlüsselung schnell geknackt.

Wenn Du eine 1 GB große Datei austauschen willst, brauchst Du ein One Time Pad mit 1 GB oder mehr. Diese kannst Du nur einmalig verwenden. Beim ersten Treffen mit Deinem Kumpel musst Du auf Vorrat eine One Time Pad aufsetzen, um die Inhalte sicher zu übertragen.

Anonym senden

Für einige Journalisten und Verfolgten kann es wichtig sein, dass diese ihre Dateien anonym übertragen.

Die vorgestellten Methoden verhindern, dass ein Dritter mitlesen kann. Der Dritten sieht ein Buchstabensalat, kann aber nachverfolgen, dass eine Datei / oder mehrere Dateien zwischen dem Journalisten und dem Empfänger ausgetauscht wurden.

Die IP kannst Du nur mit einem Overlay-Network verstecken. Du sendest die Datei über mehre „unnötige Knotenpunkte“, um Deine ursprüngliche IP zu verstecken. Ein Overlay-Network ist z. B. Tor. Hier habe ich bereits eine Anleitung erstellt.

Bedenke, dass bei großen Dateien die Übertragung sehr lange dauern kann. Die Übertragung über die Nodes ist aufwendig. Freiwillige spenden Serverleistung, die nicht unendlich viel Bandbreite haben. Versuche den Download in mehrere Dateien zu splitten und diese zu verschiedenen Zeiten einzuloggen. Je nach Tageszeit kann der Upload schneller gehen.

Was knacken Quantencomputer?

Quantencomputer sind in 2024 immer noch nicht produktionsreif.

Einige Jahre können noch vergehen, bis diese in Rechenzentren auf der ganzen Welt stehen. Sie sind keine besseren normalen Computer, sondern können einige Probleme sehr gut schnell berechnen – andere nicht schneller als ein normaler Computer.

Die große Gefahr heute ist, dass Du ein Dokument versendest, welche der Dritte speichert und dann in 10 Jahren mit einem Quantencomputer entschlüsselt. Einige Dokumente haben noch in 10 Jahren Gültigkeit.