Keinen Plan von EDR, XDR, PAM, IAM …

Webseiten und Verkäufer labern Dich mit Abkürzungen voll.

Dieser Beitrag erklärt Dir, was die Abkürzung bringen und ob die Systeme dahinter sinnvoll sind.

Starten wir!

Buchstabenchaos und Marketing Begriffe

Wenn Du als Einkäufer oder IT-Neuling „Sicherheit“ für das Unternehmen einkaufen musst, bekommst Du einen Dschungel von Abkürzungen entgegengeworfen.

Oftmals verbirgt sich hinter den Abkürzungen einfache Konzepte. Die hieroglyphischen Abkürzungen verstehen 99,99 % der Bevölkerung nicht und die Verkäufer wollen intelligenter wirken!

Die AI-Plage

In den letzten Jahren kommt zu dem Buchstabenchaos mehr die KI / AI / Künstliche Intelligenz dazu. Diese soll „alles“ ändern. Hacker haben keine Chance und der 4-fache Preis ist gerechtfertigt.

Die Marketingstrategie

Viele Unternehmen mixen bekannte Sicherheitsprodukte zusammen, denken sich eine fanzy Buchstabenfolge aus und knallen den Kunden eine neue Abkürzung entgegen. Das neue Produkt verspricht dem Kunden die „Total Protection“ oder „Internet Security“.

Dieser Beitrag soll Dir einfach erklären, was sich hinter den Abkürzungen verbirgt und ob sich der Einkauf der Software X wirklich lohnt.

Was ist ein SOAR?

Was bedeutet die Abkürzung? Security Orchestration Automation Response

Was passiert, wenn ein SIEM einen Vorfall meldet? Erstmal nichts, außer ein SOAR steht bereit. Eine SOAR führt aktiv Aktionen aus, um Angriffe zu bekämpfen, Vorfälle zu untersuchen und Maßnahmen einzuleiten. Schnittstellen zu anderen Systemen können z. B. automatische Änderungen an der Firewall erstellen.

Was ist ein EDR?

Was bedeutet die Abkürzung? Endpoint Detection and Response.

Mit Endpunkt meinen die Verkäufer einen Computer, welcher kein Netzwerk-Gerät ist. Das können Mitarbeiter-Laptops, Smartphones, Server oder NAS-Systeme sein. Ein EDR soll auf diesen Geräten „aktiv“ etwas gegen die Angreifer „machen“. Oft ist ein EDR eine Mischung aus einem Antivirus, welches Malware erkennt, und eine Host-Firewall, die die ein und ausgehenden Pakete beäugt.

Effektivität unter die Lupe nehmen

Die große Frage ist nur wie effektiv ist das System? Wenn ein Verkäufer behauptet, ihnen eine Alles-in-1-Lösung zu verkaufen, dann soll der Verkäufer mal die Details ausführen.

- Welches Betriebssystem?

- Malware Entfernung?

- Rootkits-Entdeckung?

- Welche Art von Firewall?

Auch hier muss je nach Client eine Anpassung vorgenommen werden. Ein Server braucht eine anderes EDR als ein Mitarbeiter-Laptop. Die Ziele von Angreifer sind anders und lassen sich anders entdecken.

Wo liegt der Unterschied zum Antivirus?

Ein Antivirus untersucht eingehende Dateien auf Malware Signaturen. Eine Signatur ist ein typisches Muster, ein charakteristischer „Schnipsel“, in einer Malware.

Software, die Malware ist, kann ein Krimineller immer neu verpacken und als unbekannte Software publizieren. Die Signatur bleibt gleich, weil der Antivirus alle „Schnipsel“ aus einem Programm betrachtet.

Antivirenprogramme überwachen jede Datei, die per Browser, Mail-Programm oder anderer Software auf Deinem Computer landen. Besonders gefährlich sind ausführbare Programme, die mit Administration Privilegien alles zerstören können. Selbst in Bildern, Musik oder Videos kann sich eingebettet Malware befinden, welche sich in einer unsichtbaren Schicht versteckt.

Was ist ein XDR?

Was bedeutet die Abkürzung? Extended Detection and Response ist ein Marketing Begriff von Palo Alto Networks.

Die Idee: Zapfe alle Quellen an, um besser Angriffe zu erkennen.

Die Software installierst Du nicht mehr auf einem einzelnen Endgerät, sondern musst diese als Software as a Service mieten. Die Erkenntnisse, welche die SaaS-Komponente ausgewertet hat, wendet die Software dann auf die Endpunkte an.

Prinzipiell ist ein XDR eine Mischung aus einer Firewall, SIEM, SOAR und Antivirus. Die Integration ist sinnvoll, bringt aber die Gefahr mit sich, dass die zentrale XDR-Komponente von Angreifern nach einer Übernahme missbraucht wird.

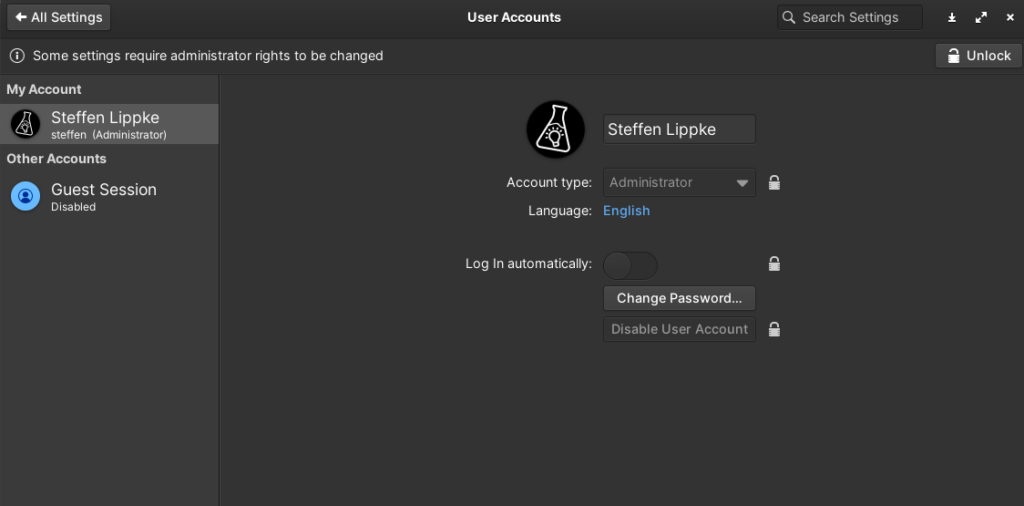

Was ist ein IAM?

Was bedeutet die Abkürzung? Identity and Access Management

Große (und kleine) Unternehmen verwenden einen bunten Strauß an Tools.

Diese Fülle an Tools ist ein Problem. Tausende Passwörter, Nutzernamen und Berechtigungen. Jeder Nutzer sollte nur minimale Rechte zum Arbeiten haben.

IAM Systeme verwalten Credentials zentral.

Endlich mal ne echte Übersicht

Statt viele Logins hat der Nutzer nur eine Login-Maske mit einem Passwort, welches sich der Mitarbeitende merken muss. Berechtigungen kann die Führungskraft monatlich updaten (hinzufügen und entfernen). Bei einer Neueinstellung können die Berechtigungen mit einem Klick bereitgestellt werden und bei der Entlassung dem Mitarbeiter schnell entzogen werden.

Was ist ein PAM?

Was bedeutet die Abkürzung? Priviliged Access Management

Wichtige Nutzer haben zu viele Rechte. Das ist ein Problem.

Wenn der Administrator vom Fahrrad fällt oder der Geschäftsführer das „Passwort der Passwörter“ ins Grab mitnimmt, dann ist Dein Access Management gescheitert.

Der Alltag

Ein PAM schaltet sensible Zugänge nur Zeit basiert frei. 2 Manager (Vier-Augen-Prinzip) können die wichtige Kundendatei vom Computer des Geschäftsführers entnehmen, obwohl diese im Krankenhaus liegt.

PAM soll verhindern, dass Nutzer zu viel „Macht“ erhalten. Angreifer sehen es gerne auf die privilegierten Accounts ab. Die enge Einschränkung der Rechte erschwert einen Angriff massiv. Die Interaktionen eines privilegierten Accounts werden geloggt, damit der Nutzer sich im Ernstfall rechtfertigen muss.

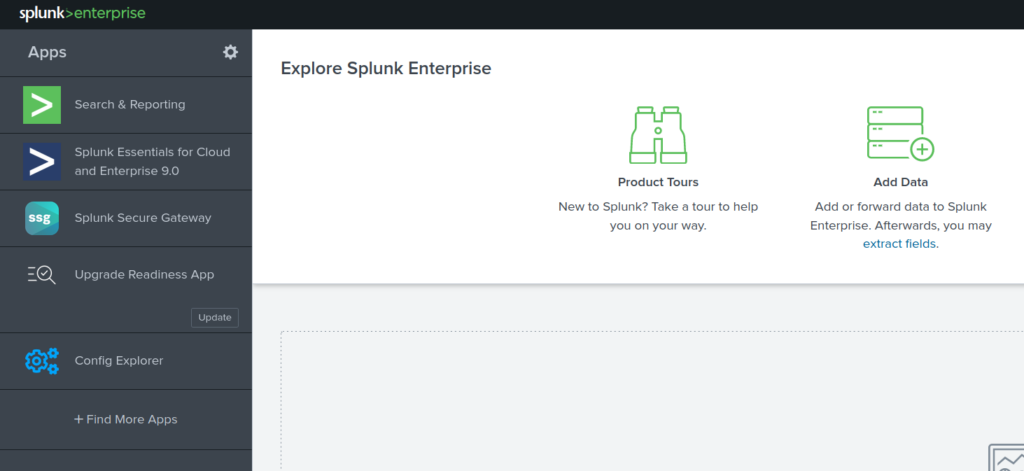

Was ist ein SIEM?

Was bedeutet die Abkürzung? SIEM = Sicherheits-, Informations und Event Management Tool.

Die Software sammelt jegliche Ereignisse von allen Computern, Smartphones und Laptops. Events sind z. B. Virusinfektionen oder der Aufruf einer gefährlichen Webseite. Die Software filtert die relevanten Ereignisse heraus. Nicht jeder Virusinfektion ist gleich interessant. Gefährdete Personen wie CEO und Führungskräfte sind besonders meldenswert.

Out-of-the-Box Lüge

Wenn ein Verkäufer um die Ecke kommt und sagt, dass das SIEM mit einem Klick installiert ist und fast alles schon fertig ist, solltest Du mit der Augenbraue zucken.

Quellen müssen angebunden, Daten gespeichert, Informationen extrahiert und Dashboards gebaut werden. Ein SIEM ist so individuell wie die Systemlandschaft Deines Unternehmens. Ein SIEM spiegt 1:1 alle Systeme wieder. Das kostet viel Arbeit und Zeit.

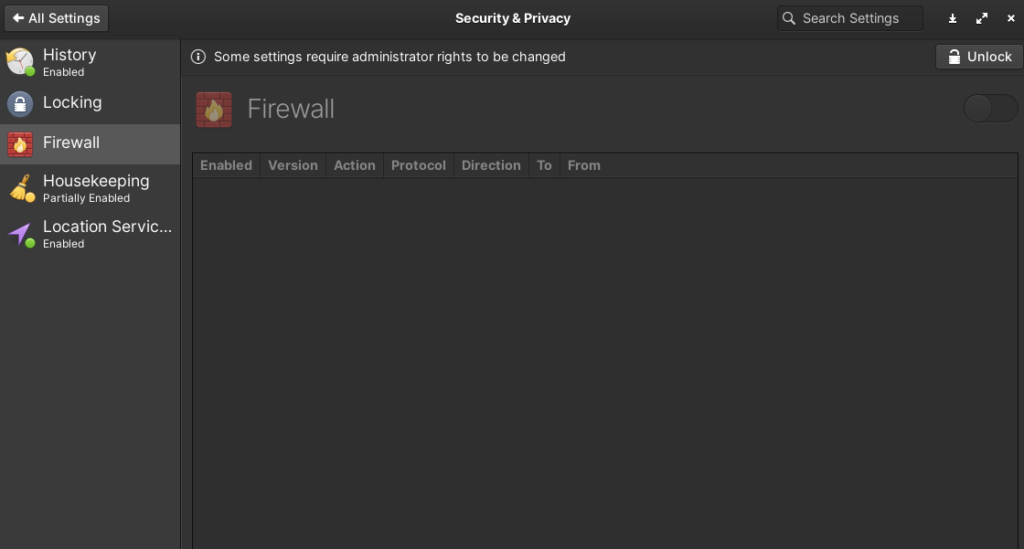

Host Firewall vs. Netzwerk Firewall

Eine Host-Firewall arbeitet auf einem Endpunkt z. B. einem Mitarbeiterrechner oder einem Smartphone.

Diese lässt eingehende / ausgehende Daten nur für bestimmte Programmen zu. Die Grundregel ist es, jeglichen Datenverkehr zu unterbinden. Nur einzelne geöffnete Ports für den aktiven Anwendungszweck sind offen.

Diese Blockade verhindert, dass ein Externer keine Daten zu einem Endpunkt transportieren kann, ohne dass er dazu die Erlaubnis hat.

Eine Netzwerk-Firewall ist in der Regel vor eine Host-Firewall geschaltet. Die Netzwerk-Firewall schützt alle Anwendung im Unternehmen, welche selbst keine Firewall haben. Firewalls separieren Netzwerk-Abschnitte voneinander und verhindern den Datenaustausch zwischen zwei Gruppen, wo in der Regel kein Datenaustausch stattfindet.