Du brauchst ein knackiges IT Security Tutorial?

Dann bist Du hier richtig!

Dieser Guide beschreibt alles über Lernstrategien und Vorgehensweisen, um Deine IT sicherzumachen.

Starten wir!

Was ist IT Security?

Die IT Security ist ein Teilgebiet der Informatik, welches sich mit dem Schutz vor Gefahren und Bedrohungen für EDV-Systeme befasst. Die Gegenspieler der IT-Sicherheit sind Kriminelle, die versuchen, ohne Erlaubnis in andere Computer einzudringen, Daten zu stehlen oder zu löschen.

Die IT-Sicherheit ist nicht nur auf Algorithmen und die Hardware beschränkt, sondern zur IT Sicherheit gehören auch weitreichende Maßnahmen wie Mitarbeiterschulungen, Schutz von analogen Dokumenten oder Zugangsschutz zum Gebäude.

Steffen Lippke

Wie lerne ich IT Security?

Du kannst Dir kein Buch oder Kurs für die IT-Sicherheit kaufen, 3 Monate lernen und dann den Rest Deines Berufslebens mit dem extrahierten Wissen bestreiten.

Du musst nach der Einarbeitung ein Berufsleben-lang die Fortbildung jeden Tag fortsetzen, damit Du gegen die Kriminellen eine Chance hast. Die Kriminellen versuchen mit immer neuen Methoden Dein Unternehmen anzugreifen und Du musst den Kriminellen einen Schritt voraus sein.

Von Theorie direkt in die Praxis

Dieser Guide gibt Dir einen ersten Einstieg in die Ziele, wesentliche Prozesse und Konzepte der IT-Sicherheit.

Die theoretischen Konzepte musst Du im Unternehmen mit Open Source (oder nicht-freie Software) umsetzen. Weil jedes Unternehmen anders ist und eine andere Vorgeschichte hat, verkauft kein Unternehmen Dir eine Software, die alle Sicherheitsprobleme auf einmal löst.

Das 3 Schritte Prinzip zum effektiven Einarbeiten

Wenn Du die Grundideen hinter der IT-Sicherheit verstanden hast, beginne einen Teilaspekt zu bearbeiten und Dir die erste Software dazu anzusehen Bsp.

- Theoretisches Konzept: Was ist eine Firewall?

- Software: Welche Open Source Produkte gibt es auf den Markt?

- Einarbeitung in die Software: Wie funktioniert die Software?

Die ICS² untergliedert die IT-Sicherheit in 8 verschiedene Domänen (Bereiche), die je nach Größe des Unternehmens Dich Vollzeit einbinden können.

Motive von Kriminelle verstehen

Warum wollen Kriminelle in ein Unternehmen eindringen? Kriminelle hacken…

- aus Schadensfreude

- aus Selbstbereicherung (Geld, Erpressung, Erbeutung von Geld)

- aus Aktivismus (Hacktivisten)

- aus Langweile (Script-Kiddies)

- aus beruflicher Verpflichtung (Regierungen stellen Computerspeziallisten an)

Ziele von IT Security

Die IT-Sicherheit versucht die Vertraulichkeit, Verfügbarkeit und Integrität von Daten und Software sicherzustellen. Auf der einen Seite verwendet die IT-Sicherheit mathematische Verfahren wie eine Verschlüsselung oder einen Hash-Algorithmus, um die Sicherheit zu gewährleisten.

Auf der anderen Seite muss sich die IT-Sicherheit um ein Sicherheitsbewusstsein der Mitarbeiter bemühen und Verhaltensregeln in die Unternehmenskultur etablieren.

# 1 Überblick verschaffen

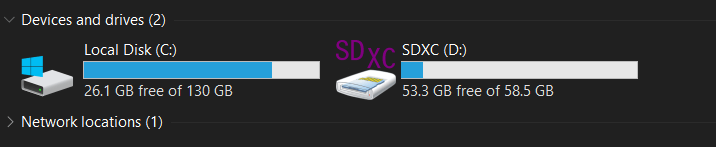

Bevor Du versuchst irgendwas in einem Unternehmen „sicherzumachen“, solltest Du Dir eine Übersicht verschaffen. Die Verantwortlichen für eine IT-Landschaft können Dir nicht die folgende grundlegende Fragen beantworten:

- Wie viele Server und Computer hat das Unternehmen?

- Welche Server nutzen keine Verschlüsselung und warum?

- In wie vielen Datenbanken finden sich Kundendaten?

- Wann wurde Server X zuletzt geupdatet?

Diese Fragen sind essenziell und jedes Unternehmen sollte darüber Bescheid wissen. Mache eine Inventur von …

- Geräten

- Software auf den Geräten

- Öffentliche Services / Server / Speicher

- Datenbanken mit kritischer und unkritischen Daten

- …

Ein NMAP-Scanner und das Active Directory können bei dieser Aufgabe helfen. Geräte, die nicht immer angeschaltet sind, musst Du mit einem Spaziergang durchs Büro verorten.

Alte Laptops, Drucker oder Smartphone, übersieht die Scanning-Software.

#2 Incident-Response Pläne erstellen

Die IT-Sicherheit-Experten fragen sich nicht, ob ein Hack im Unternehmen möglich ist, sondern wann! Der Incidnet-Response Prozess besteht aus fünf Schritten, die das Unternehmen in einem Zyklus durchläuft (nach dem NIST).

1. Vorbereitung

Die Administratoren sichern die Systeme ab, erheben Kontaktdaten zu den Ansprechpartnern der Teilsysteme und bestimmen die Verantwortliche für jede Komponente.

Das Konzept Zero Trust wird in der IT-Landschaft zum Standard erklärt und alte Systeme abgeschaltet, die Server auf den neusten Patch-Level gebracht und die Mitarbeiter-Computer mit einem Antivirus ausgestattet.

Viele Schritte sind notwendig, um ein „unsicheres“ Unternehmen „sicherer zu machen“. Dieser Prozess ist kostenintensiv und zeitaufwendig.

Steffen Lippke

2. Entdeckung

Im Schnitt dauert die Entdeckung eines Hacks 100 Tage (Quelle). Solange eine Malware nicht den Server abbrennen lässt, ist der einzige sinnvolle Weg eine Systemlandschaft zu überwachen, eine SIEM aufzusetzen.

3. Handeln und Wiederherstellen

Am Tag X sind Kundendaten im Darknet aufgetaucht. Forensiker untersuchen die Systeme, wie es Hacker ins Unternehmensnetz geschafft haben. Einen sehr gut abgesicherte IT-Infrastruktur hat keine Chance gegen die Zero-Day-Exploits.

4. Anpassung des Ablaufs

Der essenzielle Schritt nach einem Vorfall ist es, das Gelernte anzuwenden und die betroffenen Systeme besser abzusichern, die Mitarbeiter gezielter zu schulen und die Prozesse weiter zu optimieren.

Hacker versuchen gerne den gleichen Angriff nochmal und probieren es bei einem anderen Server in Deiner IT-Infrastruktur mit den gleichen Methoden. Wer nicht aus seinen Fehlern lernt, bekommt nur noch mehr Probleme.

#3 Schwachstellen entdecken

Eine Grundmethode, um Schwachstellen zu entdecken ist das Nutzen von Scannern, diese können

- Deine Geräte kartieren

- sich an den meisten Geräten z. B. über die AD-Domäne anmelden

- Schwachstellen in der verwendeten Software erkennen

Diese Erkenntnisse helfen Dir weiter und Du kannst die Systeme gezielt patchen. Auto-Updates und Update-Routinen sind sinnvoll.

#4 Zertifizierungen vorbereiten

Wenn Du Deine IT-Landschaft aufgeräumt hast und die Systeme abgesichert sind und ein SIEM diese überwacht, dann kannst Du eine Zertifizierung anstreben. Einige Unternehmen müssen eine solche Zertifizierung vorweisen, aber andere wiederum zertifizieren sich aus Marketing-Gründen.

Für manche Kunden kann IT-Sicherheit ein Kaufkriterium sein, auch wenn der Service doppelte so teuer ist, wie bei den Konkurrenten.

Steffen Lippke

Eine Zertifizierung ermöglicht Dir einen vergünstigten Abschluss einer IT-Sicherheits-Versicherung, die das Rest-Risiko absichert. Diese zahlen im Ernstfall Deinem Unternehmen einen Wiedergutmachung, die aber leider die Reputation nicht wiederherstellt.

#5 Mitarbeiter schulen

Der IT-Security-Spezialist sieht nur IT-Systeme, Verschlüsselungen, Software und Hardware –

Die Nutzer müssen geschult werden. Sie dürfen nicht für falsches Verhalten zu Verantwortung gezogen werden, wenn sie keine regelmäßige Schulung erhalten. IT-Sicherheitsschulung sind wie die Brandschutz-Schulungen im Unternehmen. Du solltest anstreben diese interaktiv zu gestalten.

Deine IT-Sicherheit ist nur so gut wie das schwächste Glied. Spear Phishing E-Mails können riesigen Schaden verursachen.

Die IT-Security-Guys fallen wie normale Nutzer auf diese Mails rein. Der Grund dafür ist, dass im Eifer des Gefechts eine gut formulierte E-Mail den Nutzer dazu verleitet auf einen Link zu klicken und sein Passwort preiszugeben.