Wie funktioniert eine Firewall?

Wie richte ich meine eigene Firewall ein, ohne ein Computer-Spezialist zu sein?

Dieser Beitrag soll Dir die Funktion und die Einrichtung einer Firewall Schritt-für-Schritt erklären!

Bereit?

Starten wir!

Was ist eine Firewall?

Eine Firewall ist eine Software (und Hardware) Lösung, die ein Netzwerk vor Hackern schützt.

Eine Firewall…

… unterbindet gefährliche, ungewollte und verbotene Computer-Verbindungen

… bockt Schadsoftware (Malware) direkt

… und begrenzt den Zugriff auf ein Netz nur für die legitimierten Nutzer.

Eine Firewall soll zusätzliche Sicherheit schaffen, um sicher arbeiten zu können.

Wo befindet sich eine Firewall?

Eine Firewall kann sich an zwei Punkten befinden: am Haupteingang „DMZ“ und an jeder Bürotür „Persönliche“.

Firewall an der Demilitarisierten Zone (DMZ)

Die Firewall kann vor und /oder hinter der Demilitarisierten Zone (DMZ) installiert sein.

Die Demilitarisierte Zone ist ein Zusammenschluss von Servern, die öffentliche Dienste eines Unternehmens wie eine Homepage bereitstellen. Die Firewalls trennen das Intranet (interne Netz eines Unternehmens) von dem Internet (öffentliches Netzwerk) und der DMZ ab.

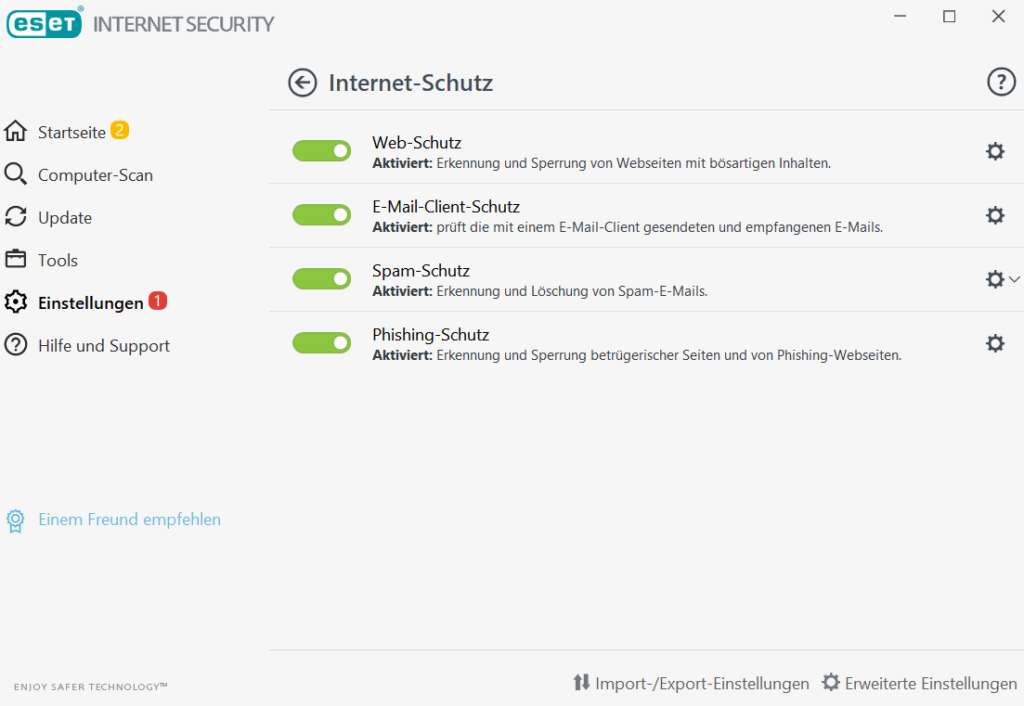

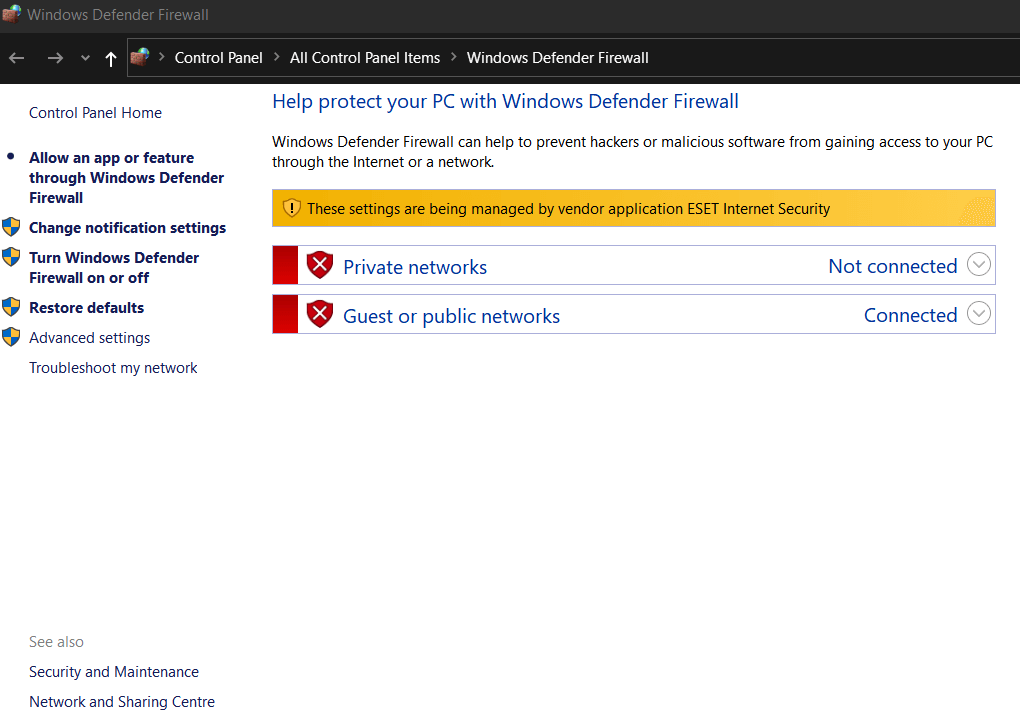

Persönliche Firewall

Jeder Computer kann über eine eigene Firewall verfügen wie z. B. Die Windows Firewall entscheidet, welche Server sich mit dem Computer verbinden dürfen.

Vorteil der persönlichen Firewall:

Wenn der Angreifer im internen Netzwerk sitzt, kann die persönliche Firewall den Cybersecurity Super Gau im Unternehmen verhindern. Ein Mitarbeiter-Computer ist mit einem Computer Wurm infiziert. Ein Wurm verbreitet sich von selbst unversucht andere Mitarbeiter-Rechner zu hacken.

Steffen Lippke

Vorteile der Firewall

Höherer Schutz

Die Firewall schützt Dich vor einem Großteil der …

- der Hacker

- Schadsoftware

- Unberechtigte Zugriffe

- Hackings Kids

Absicherung gegen das Grundrauschen im Internet

Im Internet gibt es tausenden von kompromittierten Servern…

- die Schadsoftware versenden

- dass Internet abscannen

- mit DDoS einzelne Server überlasten

Ein Intrusion-Detection System kann in die Firewall integriert werden, um Hacker im internen Netzwerk zu erkennen.

Kontrolle über Ein- und Ausgang des Intranets

Die IT-ler dürfen und können überwachen, was im internen Netzwerk passiert.

- Sind Hacker unterwegs?

- Sind Server überlastet?

- Wer fragt welchen Server im Unternehmen an?

Falsch konfigurierte Programme und Server lasten die Netze unnötig aus.

Steffen Lippke

Datenanalyse und Auswertungen

Die Firewall bekommt jede Bewegung mit. Diese Analysedaten kann das Unternehmen nutzen, um seine eigenen Daten besser zu verstehen.

- Wann sind Netzwerk-Peaks?

- Welche Server sind am meisten frequentiert?

- Welche HTTP Status Codes laufen über die Firewall?

Ein Big Data Analyse Tool wie Splunk kann helfen, aus Big Data Gewinn zu extrahieren.

Nicht nur IT-Sicherheit: Caching + Datenschutz

Die Firewall speichert gleiche Anfragen zwischen (cachen), um die Zielserver zu entlasten und die Antwort dem anfragenden Computer schneller zur Verfügung zu stellen.

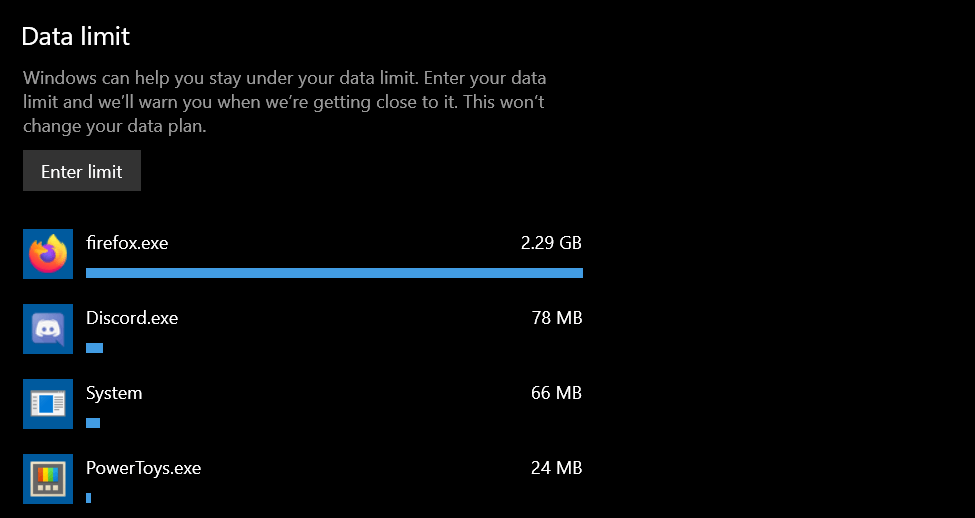

Eine (persönliche) Firewall kann erkennen, ob Anwendungen und Apps im Hintergrund z. B. Webseiten gegen Bezahlung besuchen (Adsense-Hacking oder DDoS).

Limitationen einer Firewall

Die Firewall bietet Dir keinen 100 %-igen Schutz – aber fängt viele Angriffe ab.

Steffen Lippke

Die Firewall kann nicht Pakete auf Malware untersuchen, wenn die Verbindung nicht aufgebrochen wird (Deep Inspection).

Eine Firewall bedeutet, dass mehr Bürokratie (Wer darf was wann?) und IT-Konfiguration notwendig ist. Bevor ein neuer Mitarbeiter auf den Server zugreifen kann, muss ein Admin den Neuling an der Firewall freischalten.

Wer braucht eine Firewall?

Jeder, der das Internet nutzt!

Firewall sind in vielen Antivirenschutzprogrammen integriert, die noch eine Instrustion Detection System mitbringen. Wer keine Firewall nutzt, der würde in der Realität nachts, die Haustür offenhalten und ein Willkommen-Schild für Unbekannte an die Tür kleben.

Für Unternehmen ist eine Firewall eine Pflicht. Diese müssen ein Datenleck verhindern, damit keine Kundendaten abfließen können.

Jeder Computer, Laptop und Smartphone sollten geschützt sein.

Typen von Firewall

Regelbasierte Firewalls erklärt

Du gibst der Firewall Regeln vor, was die Firewall durchlassen soll oder was die Firewall blocken soll.

Dieses Vorgehen ist sinnvoll für alle nicht öffentlichen Anwendungen und Servern. Nur die legitimierten Anwender erreichen durch die Firewall den Server (Principle of Least Privilege).

Regeln sind z. B.:

- Blocke alle russischen und amerikanischen IPs

- Blocke alle Remote Desktop Protokoll Pakete (RDP)

- Kein jeden Traffic über Port 12342

- Erlaube nur Schmidt-Maier sich mit Server 123.23.5.2 zu verbinden

- Erlaube max. 10 E-Mails pro Stunden pro Mitarbeiter nach Außen (Wurmschutz)

Deep Inspection der Pakete

Eine Deep Inspection Firewall schaut in jedes IP-Paket, welches über die Firewall läuft und bricht die HTTPs-Verschlüsselung für den Scan auf.

Ohne die Verschlüsselung sind die Inhalte in Klartext erkennbar und ein Antivirus Programm kann nach Signaturen einer Malware Ausschau halten.

Künsltliche Intelligenz in einer Firewall

Die nächste Generation von Firewall ist die KI-Firewall.

Diese analysiert die Muster des normalen Internet-Verkehrs und versucht Anomalitäten zu detektieren.

- Wenn ein Mitarbeiter-Rechner 4.234 E-Mails um 4:00 nachts sendet, dann handelt es sich (sehr wahrscheinlich) um eine Malware. Die Firewall blockt die Mails.

- Wenn ein russischer Server alle die Port eines Servers durchtestet, dann blockt die Firewall die Anfragen.

Diese Form von Intelligenz blockt aber auch Anfragen, wenn der Buchhalter den Jahresabschluss um 2:00 nachts noch absenden muss. Diese Verhalten ist zwar abnormal, aber gewollt.

+ jegliche Kombis der Typen

Künstliche Intelligenz in Firewalls

Eine Methode mit der KI-Firewalls arbeiten ist das Trainieren von Modellen.

Trainieren des Klassifikationsmodells

Ein Algorithmus bekommt einen Trainingsdatensatz mit 10.000 normalen und 10.000 gefährlichen Firewall-Anfragen. Der Algorithmus rechnet ein paar Tage bis dieser ein passendes künstliches neuronales Netz entworfen hat. Das Netz kann unbekannte Anfragen als gefährlich oder normal klassifizieren.

Überprüfen der Qualität

Um die KI-Firewall zu testen, erstellt ein Programmiere einen Testdatensatz mit 3.000 normalen und 3000 gefährlichen Anfragen.

Diese dürfen nicht im Trainingsdatensatz vorkommen. Die KI-Firewall trifft 6.000 Entscheidungen. Wenn die Firewall z. B. 95 % der Anfragen richtig klassifiziert hat, dann hat sich das Training gelohnt.

Die Programmierer versuchen die Rate X an gefährlichen Anfragen, die als „normal“ klassifiziert werden, so gering wie möglich zu halten. Sie nehmen in Kauf, das normale Anfragen als „gefährlich“ klassifiziert werden – um die Rate X möglichst gering zu halten.

Hacker sind nicht dumm: Die Hacker versuchen ihren Datenverkehr so normal wie möglich zu gestalten, sodass eine solche Firewall nichts erkennen kann. Dafür müssen die Hacker Umgebungen simulieren und Probe Angriffe starten.

Tutorial Firewall installieren

Wie setzte ich das gelernte um? Führe die folgenden 3 Schritte aus, um Deinen eignen Smartphone Firewall einzurichten.

- Downloade Dir die App Netguard vom Google Play Store https://netguard.me/

- Analysiere alle Apps, die Internet Zugriff haben:

- Brauchen die Apps „wirklich“ Internet?

- Was senden die Apps?

- Wie viel und wann senden die Apps ihre Daten?

- Sollte ich die App in den Optimierungs-Modus setzen, damit die App nicht ungewollt Daten

- Beobachte den Verlauf ein paar Tage / Wochen

Wechsle auf datenfreundlichere Open Source Apps wie Gadgetbridge, AtennaPod usw. Schau Dir meine Liste von Software für Desktop und Smartphone Apps an, die ein besseres Sendeverhalten zeigen.