Du brauchst coole Hardware zum Hacken?

Hier sind die besten Produkte und dieser Beitrag erklärt ihre Funktion im Detail!

Starten wir!

- 1 Viel Geld zu Hacken?

- 2 Die Top 8 Hacking Gadgets

- 2.1 #1 Teuflisch, harmloser USB-Stick – Duck-USB

- 2.2 #2 Wlan-Passwort war gestern – Wlan-Hacking-Atenne

- 2.3 #3 Old School Hacking wird unterschätzt – Wanze

- 2.4 #4 Willkommen in der Zukunft – Gefährliche Kabel

- 2.5 #5 Gefährliche Bekanntschaft – Rouge Wlan-AP

- 2.6 #6 Große Hürde einfach meistern – Raspberry PI

- 2.7 #7 Vergleichen einfach – RainbowTables Festplatten

- 2.8 #8 Bitte nichts ändern! – Write Blocker

Viel Geld zu Hacken?

Hacking ist ein Bereich in der IT, welchen Du auf Deiner 14 Jahren alten Gurke (z. B. deinen alten Laptop) durchführen kannst. Du brauchst in der Regel keine krasse Hardware, viel Speicher oder CPU Leistung, solange Du kein Brute-Forcing durchführst. Trotzdem möchte ich Dir 8 Hacking Gadgets vorstellen, welche Dein Setup vervollständigen!

Bitte hacke nur Deine eigenen Systeme oder Systeme anderer, von denen Du eine schriftliche Erlaubnis hast. Diese Tätigkeit nennt sich Pentesting, ist ein hoch angesehener Beruf und sehr lukrativ!

Die Top 8 Hacking Gadgets

#1 Teuflisch, harmloser USB-Stick – Duck-USB

Wenn Du Dich eine Zeit lang mit der IT-Sicherheit beschäftigt hast, weißt Du, dass Du niemals einen unbekannten USB-Stick in Deinen Computer stecken solltest.

Auf dem USB-Stick könnte sich gefährliche Malware befinden, welche Du „unabsichtlich“ ausführen könntest. Normalerweise warnt Dich Windows heute vor einer solcher Ausführung und bei Linux musst die Ausführung per Kommando zuerst freischalten.

Was wäre, wenn der USB-Stick kein normaler USB-Stick ist, sondern eine Tastatur simuliert, welcher tausenden Tastenanschläge in wenigen Sekunden vollautomatisch durchführt? Gegen solche Angriffe sind unsere Systeme in der Regel nicht gewappnet.

Eine normale Tastatur erkennen die meisten Betriebssysteme sofort, erlauben die Interaktion und gehen von keiner großen Gefahr aus. Die Tastenanschläge musst Du als Angreifer im Voraus in das Gerät hinein programmieren. Blöd ist, nur wenn beim ersten Versuch das Skript nicht auf diesem Computer funktioniert.

#2 Wlan-Passwort war gestern – Wlan-Hacking-Atenne

Streamen, ohne mobile Daten zu verbrauchen?

Das geht mit W-LAN Hacking.

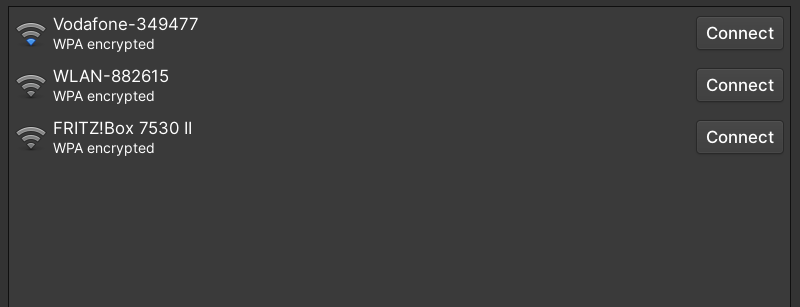

Die Sicherheit Deines WLANs ist nur so gut, wie Dein Passwort! Einfache Passwörter kannst Du mit einer starken GPU, einer W-LAN-Antenne und einer Software knacken. Nur noch eine handvoll von W-LAN Antennen ermöglichen das Hacking, weil diese Antennen ein „Re-Authentifizierung“ von anderen Geräten erzwingen. Dabei schnappt sich die Antenne die Authentifizierungspakte aus der Luft.

Normalerweise findet eine „Re-Authentifizierung“ nicht so häufig statt. Die gewonnenen Pakete kannst Du nutzen, um den Brute-Force-Angriff zu starten. Dafür brauchst Du eine mächtige GPU- oder GPU-Cluster bei einem Cloud-Anbieter.

Wenn Du das W-LAN Hacking testen willst, hilft Dir der WLAN hacken Guide weiter!

#3 Old School Hacking wird unterschätzt – Wanze

Grüße von James Bond!

Zum Hacking gehört nicht nur das klassische Ausspionieren von Computersystemen, sondern Mitarbeiter labern geheimen Sache in Meeting-Räumen und Büros.

Für 99,99 % der Hacker ist es einfacher, eine Wanze zu platzieren, als die Telekom zu hacken, um das Gespräch mitzuhören.

Über die Jahrzehnte sind die Kamera- und Mikrofontechnik auf Reisekorngröße geschrumpft, sodass diese in Mobiliar oder anderer Technik Platz finden.

#4 Willkommen in der Zukunft – Gefährliche Kabel

Ein USB-Kabel ist doch harmlos, wenn am anderen Ende nichts dran hängt? Leider nein.

Hacking-Kleinstcomputer passen seit ein paar Jahren in das „Ende“ eines USB-Steckers. Die NSA demonstrierte die Macht der Technik (20000 $ je Stück), welche andere private Hersteller später kommerziell für unter 200 $ produzieren. Das System funktioniert wie der vorgestellte Duck-USB Stick. Du kannst solche Kabel auch als Keylogger verwenden:

Das Kabel leitet nicht nur die Signale der Tastatur weiter, sondern fängt diese auch auf. Der Keylogger im Kabel (an einem der Enden) speichert das Signal ab und sendet es per Wifi an den Computer des Angreifers. Andere Modelle speichern die Inhalte lokal und ermöglichen das spätere Auslesen der Passwörter.

#5 Gefährliche Bekanntschaft – Rouge Wlan-AP

Öffentliche WLANs sind beliebt, aber nicht sicher.

Du kannst Dir nie zu 100 % sicher sein, wer das öffentliche WLAN zur Verfügung stellt. Du kannst Dich mit einem sehr starken wireless Access Point in der Tasche in ein Café setzen und die SSID, den W-LAN-Name in „Stadt-Café“ umbenennen.

Jedes Smartphone, welches schon einmal sich mit dem echten WLAN des Stadt-Cafés verbunden hat, wird sich stattdessen mit Deinem verbinden. Die Smartphones wählen den Access Point mit der geringsten Dämpfung bevorzugt aus.

#6 Große Hürde einfach meistern – Raspberry PI

Viele Unternehmen bemühen sich so gut wie möglich den Datenverkehr zwischen internen Unternehmens-Netz und dem Internet zu schützen.

Admis nutzen Firewalls, IPS und SIEM und SOARs, um Angreifer draußen zu halten und gefährlichen Traffic zu erkennen.

Im internen Netzwerk sieht das anders aus. Die meisten Unternehmen überprüfen nicht, welche Geräte sich im internen Netz befinden, sondern erlauben den Zugriff standardmäßig. Oft findest Du Server, welche unverschlüsselt Daten austauschen, weil das „bequemer“ ist.

Wenn Du als Besucher hineinspazierst und beim auf die Toilette gehen einen Raspberry PI in einem leeren Büro an einen unbenutzten LAN-Port klemmst, dann hast Du die schwerste Hürde geschafft. Du musst keine Firewall überlisten oder dem IPS entkommen.

Die meisten Server vertrauen dem PI eher als einem Computer aus dem Internet. Der PI hat die volle Übersicht im internen Netzwerk

#7 Vergleichen einfach – RainbowTables Festplatten

Passwörter speichern sichere Software und Betriebssysteme nicht im Klartext, sondern als einen Hash.

Ein Hash ist eine Folge von 0en und 1en von einer bestimmten Länge. Der Hash-Algorithmus komprimiert die Datei auf die Hash-Länge und dient wie ein Fingerabdruck zur Wiedererkennung. Kein Algorithmus kann aus dem Hash das Passwort zurückberechnen.

Ein Hacker speichert alle denkbaren Passwörter als Hash vorher ab und vergleicht die Hashs miteinander. So kannst Du mit einem geringeren Aufwand Computer knacken.

Hashtabellen nennen sich aus Rainbow Tables, welche Du fertig kaufen kannst. Diese Festplatten klemmst Du an Deinen Computer und startest einen Vergleichsvorgang. Die Funktionen Salt und Pepper können Dir Deinen Plan erschweren. Lese dazu diese Hash-Tutorial.

#8 Bitte nichts ändern! – Write Blocker

Sind gelöschte Dateien gelöscht?

Nein, Du kannst diese im Papierkorb wiederherstellen!

Und wen diese im Papierkorb gelöscht sind, dann sind diese wirklich gelöscht!

Auch nein. Der Computer möchte Festplatten schonen und löscht nicht den gesamten Speicherbereich, sondern nur den Eintrag im „Inhaltsverzeichnis“. Die gelöschte Datei ist aber noch voll intakt.

Der Computer kann jetzt jederzeit diese Stelle überschreiben, weil diese für das System als frei markiert ist. Diese Geisterdateien kannst Du mit einem Forensik Programm finden.

Leider kannst Du nicht einfach alle Inhalte auf der Festplatte kopieren, sondern musst eine bitweise Kopie erstellen. Die Geisterdatei würde bei einer normalen (logischen) Kopie nicht auf der anderen Festplatte auftauchen.

Der Wirte-Blocker kommt hier in Spiel. Um garantiert keinen Schreib / Änderungsbefehl zur untersuchenden HDD zu senden, klemmst Du einen Write-Blocker dazwischen, welcher jeden Schreibprozess aufhält. So kannst Du ohne Sorgen kopieren und die Arbeitskopie analysieren.