Kriminelle greifen mit künstlichen Intelligenzen an.

Security Guys blocken Angriffe mit künstlichen Intelligenzen.

Wer gewinnt?

Dieser Beitrag soll dir eine Einführung in das Reich der künstlichen Intelligenzen im Bereich IT-Sicherheit geben.

Beginn wir!

Was ist eine künstliche Intelligenz?

Eine schwache künstliche Intelligenz (KI) kann eine spezifische Problemstellung lösen, indem die KI auf einen Datenbestand zugreift und für das neue Problem eine Entscheidung mit statistischen Methoden oder neuronale Netzen treffen kann.

Eine solche KI ist vergleichbar mit einem Fachidot, der nur 1 oder wenige (ähnliche) Tätigkeiten wirklich gut kann (Schachspielen des AlphaGo Zero).

Eine starke künstliche Intelligenz kann Aufgabenstellungen selbständig erkennen und die Fähigkeiten für diese Aufgaben lernen. Diese Form der KI haben die Informatiker bisher noch nicht umgesetzt.

Solche KIs sind universell einsetzbar und muss ein Entwickler nicht für jede Aufgabe neu programmieren.

Starke KIs

Geschichte – Hype oder altes Käse

Die KIs haben in den letzten 10 Jahren einen Schub erlebt, weil heute die Rechenleistung ausreicht, damit eine schwache künstliche Intelligenz den Menschen bei ausgewählten Aufgaben schlägt.

Die Idee entwickelten die Informatiker bereits in den 50ern Jahren. Die Computer in dieser Zeit hatte noch nicht genügend Rechenleistung und die Idee „ist in der Schublade gelandet“.

Wie funktioniert ein neuronales Netz?

Viele künstliche Intelligenzen nutzen normale Netze.

Ein neuronales Netz im Computer soll eine Vielzahl von Neuronen im Computer modellieren.

Die Neuronen sind miteinander vernetzte Zellen, die elektrische Impulse übertragen. Ein Neuron leitet nur ein Signal weiter, wenn der Eingangsimpuls stark genug war. Die Datenstruktur „Neuronales Netz“ im Computer modelliert dieses Verhalten mit Knoten (Neuronen), einer Aktivierungsfunktion, Gewichten und Schichten …

Wenn Du eine genauere Erklärung zu den neuronalen Netzen brauchst, lese die folgenden Tutorials zuerst:

Wie werden KI s heute in der IT-Sicherheit eingesetzt?

Hilfe im Netzwerk

Die IT-Sicherheit nutzt z. B. statistische Methoden, um Abnormalitäten im Netzwerkverkehr zu erkennen.

Steffen Lippke

Ein einzelner Systemadmin kann die Menge an Netzwerk-Paketen nicht mehr überblicken und gefährliche von normalen Aktivitäten unterscheiden. Das Personal und die Kunden greifen in ähnlichen wiederkehrenden Mustern auf die Server zu und fragen häufig ähnliche Informationen an. Unternehmensinterne Routinen starten zu selben Zeit und die Mitarbeiter arbeiten während den üblichen Geschäfts- und Arbeitszeiten.

Ein Angreifer verhält sich „wie ein Fremder“.

Er greift um 3:00 nachts auf Server und Funktionen zu, die seit Jahren keiner mehr im Unternehmen nutzt. Der Kriminelle pingt verschiedenste Server an. Statistische Methoden können diese Angreifer-Verhaltensmuster aus dem täglichen Grundrauschen herausfiltern (Cluster-Analyse).

Methoden und Mathematik

Mathematische Verfahren sind die

- Außreißer-Analyse

- Support Vector Machines

- Regressionsanalyse

- Cluster Analyse

- Principal Component Analysis

- Varainzanalyse

- Neueronale Netze

Nicht immer korrekt

Künstliche Intelligenzen liegen nicht immer richtig und produzieren False-Postives.

Ein Berater des Unternehmens ist auf Geschäftsreise in Russland und greift zu einer ungewöhnlichen Zeit auf die Server zu. Die KI sperrt den Berater aus, weil die KI ihn als einen russischen Hacker klassifiziert.

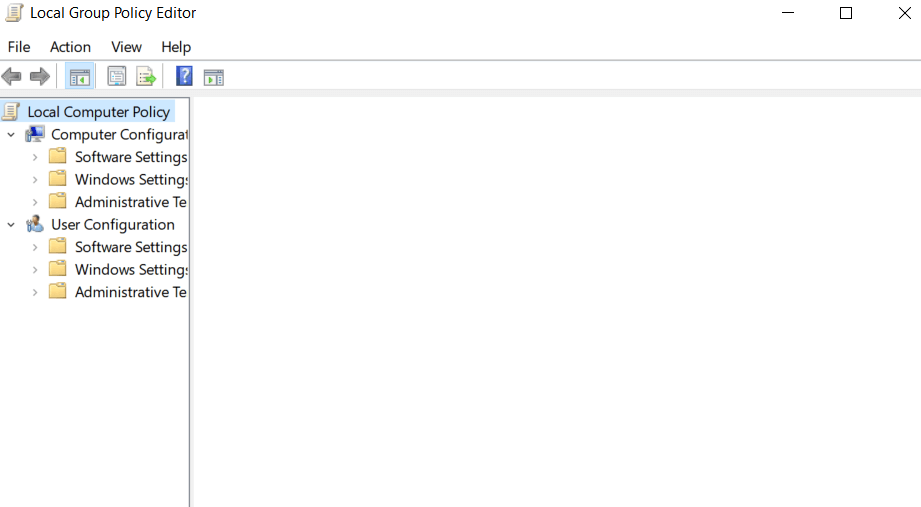

Berechtigung richtig setzen

Bei der Berechtigungsvergabe unterstützt eine KI (Recommender-System) dem Administrator bei dem Zuweisen von Berechtigungen. Der Admin bekommt Vorschläge angezeigt, die die KI auf der Basis der Berechtigungen seiner Kollegen erstellt.

Dieses Vorgehen erspart viel Verwirrung und lästiges Nachfragen wegen fehlender Berechtigungen. Statt den neuen Mitarbeiter mit allen Berechtigungen auszustatten, erhält der Mitarbeiter nur die notwendigen Berechtigungen.

Kis unterstützen heute schon das IT-Sicherheitspersonal.

Kann eine KI die IT-Sicherheit ersetzen?

Jeder CISO träumt von einer KI, die die ganze Arbeit erledigt.

Die Enterprise Security-KI-2077 findet jeden Hacker, blockt jegliche Hacking-Angriffe, sichert Infrastrukturen ab, erkennt Phishing-Angriffe, bemerkt Insider-Angriffe und hält die Infrastruktur up-to-date.

Dies ist eine schöne Vision, aber in den nächsten 5 Jahren ist eine solche KI sehr wahrscheinlich noch nicht realisiert.

Die einzelnen Systeme werden garantiert besser. Je mehr die Algorithmen lernen, je mehr Daten in hoher Qualität verfügbar sind (z. B. bekannte dokumentierte Hacking-Versuche), desto besser können sich die Teilsysteme optimieren.

Menschen füttern die KI mit Daten, die nicht immer 100 % korrekt sind. Die KI lernt von diesen Daten und kann aufgrund der Fehler in den Daten selbst Fehler produzieren. Deshalb solltest Du einer KI nie blind vertrauen.

Viele kleine Unternehmen glauben immer noch, dass eine Software (z. B. Antivirus) „den Kram mit der Sicherheit“ komplett erledigt. Das ist ein fataler Trugschluss. Zur IT-Sicherheit gehört auch …

- die Wahl der Passwörter (Passwort Regeln)

- das Aufspüren von Social Engineering (Phishing)

- der Einführung von Verhaltensregeln (Verhaltensregeln)

- eine Nutzung einer effektiven Netzwerkkapselung

- ein ausgeklügeltes Berechtigungsmanagement

- …

Braucht ein Unternehmen in Zukunft kein IT-Sicherheitspersonal?

Vor 50 Jahren hatten die Menschen Angst, dass Roboter uns all die Arbeit wegnehmen und die Weltherrschaft an sich reißen. In 2024 ist das noch nicht der Fall.

Selbst wenn wir sehr gute KIs haben, muss eine Person, diese verwalten, betreuen, installieren und überwachen. Die Kriminellen schlafen nie und versuchen immer eine Lücke im System zu finden. IT-Sicherheit-Guy und Kriminelle liefern sich ein Wettrüsten mit Kis.

Wie setzen Hacker KIs gegen Unternehmen ein?

Die Hacker bilden sich fort und verwenden schon länger KIs für ihre Operationen.

Scanning

Eine KI analysiert z. B. Den Netzwerkverkehr im Unternehmen und versucht Angriffe so zu gestalten, dass diese möglich „natürlich“ wirken.

Die alten Standard-Scanning-Tools haben jeden Port von 1 bis 65535 abgescannt. Eine solche Routine erkennt ein Netzwerk-Sicherheits-Tool schnell. Deshalb hat die dunkle Seite aufgerüstet:

Vollautomatische Scanning-Tools versuchen mit intelligenten Ablaufplänen und Proxies den Scan Vorgang zu verschleiern, sodass keine KI im Unternehmen merkt, dass ein Server von den Hackern analysiert wird.

Heuristiken

Die Hacker können mehr über ein Opfer-Server erfahren, wenn diese eine KI-gestützte Software mit Heuristiken nutzen.

Heuristiken sind mathematische Verfahren, um sich an das korrekte End-Ergebnis anzunähern. Heuristiken berechnen nicht das exakte Ergebnis, weil die Rechenzeit bei solchen Problemen zu lange wäre. Hacker interessiert z. B. Welche Software in welcher Version und Patch-Level auf einem Gerät läuft. Die Tools versuchen z. B. die Angaben im HTTP-Header zu ermitteln, welche Software auf dem Server installiert ist,

KI gegen KI – Wer gewinnt?

Die Vergangenheit hat gezeigt, dass einige Kriminellen bessere Kis haben als die Security Guys.

Wäre die Security Guys besser, hätten die Kriminelle keine Chance gegen die größte und besten Security Unternehmen. Vorfalle passieren trotzdem!

Steffen Lippke

Die Kriminellen auf der einen Seite untersuchen die Tools und KIs, die die Cybersecurity-Guys einsetzen, und versuchen einen Weg zu finden, um diese auszutricksen. Auf der anderen Seite haben die Security-Guys den Vorteil Honeypots zu entwerfen, den Kriminelle mit Verschleierung das Leben schwer zu machen und Hacking-Versuche bei anderen Unternehmen zu untersuchen.

Eine KI bietet für keine Seite eine optimale Lösung, weil die KI Irrwege und Lösungen finden kann.

na ja irgendwie wusste ich das alles schon, trotzdem vielen dank

Danke für Dein ehrliches Feedback