Du brauchst einen sicheren Speicher?

Oft hast Du den Begriff gehört, aber Du kannst nichts damit anfangen.

Ich zeige Dir alle Möglichkeiten auf, wie Du kostengünstig Inhalte sicher speichern kannst.

Starten wir!

Was bedeutet sicher?

Bevor wir über sicheren Speicher sprechen können, müssen wir klären, welches „sicher“ du meinst. Die Informatik bietet viele Speicheroptionen, weil jeder andere Anforderungen an die Speicherlösung hat.

- Sicher vor Hardwarefehlern?

- Sicher vor Diebstahl?

- Sicher vor Dateiänderungen?

- Sicher vor Spionage?

- Sicher immer verfügbar?

Heutzutage preisen selbst Smartphone-Hersteller einen sicheren Speicher an, USB-Sticks sollen unzerstörbar sein und Festplatten Jahre lang aktiv bleiben. Doch wie „sicher“ ist sicher?

Hardwarefehler überleben

Hardware im Computer ist nicht perfekt.

Jedes technische Gerät mit und ohne Wartung geht früher oder später kaputt. Bei normalen Gegenständen des Alltags wie einer Kaffeetasse ist, dass nicht weiter schlimm, weil Du Dir einfach eine neue besorgen kannst.

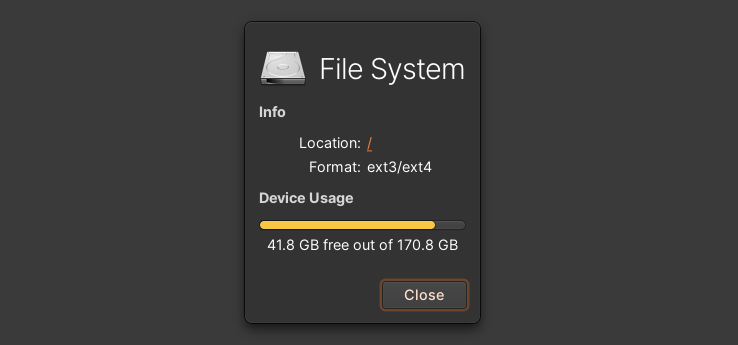

Jede Speicher Lebensdauer ist begrenzt

Das Problem bei Dateispeichern ist, dass eine kaputte Festplatte (für den normalen Nutzer) nicht ersetzbar ist. Du willst die Daten auf ein neues Gerät ziehen. Die Industrie bietet jedes Jahr neue Geräte an, welche zuverlässiger und länger Daten speichern können, aber nicht für immer.

Deshalb brauchst Du ein Backup – eine Kopie Deiner Daten oder ein RAID-System. Ein RAID System nutzt mehrere Datenträger, um im Fall eines Ausfalls die Festplatte zu ersetzen. Die Paritätsbits ermöglichen, dass eine Festplatte ausfällt und das System noch weiter laufen kann.

Umsetzung mit Homeserver

Im Handel gibt es kleine Haushaltsboxen (Homeserver), wo du 2 – 8 Festplatten hineinstecken kannst. Fällt davon eine aus, kannst Du die Festplatte tauschen und den RAID neu bauen lassen.

Sicherster Speicher gegen Diebstahl

Fall 1: Inhaltsschutz

Wenn Du nur nicht willst das ein Einbrecher mit Deinen Daten / Laptop aus dem Haus spaziert, ist die beste Sicherung ein Backup, welches Du an einem anderen Ort lagerst (Haus der Eltern usw.). Die Festplatte selbst kannst Du verschlüsseln. Alternativ musst Du Deine Türen und Fenster aufrüsten und in ein bewachtes Haus / Stadtviertel ziehen.

Fall 2: Luxushardware

Du hast Dir den schnellsten, besten, teuersten und größten Speicherriegel angeschafft, den Geld kaufen kann. Jetzt hast Du Angst, dass Dir dieser jemand stiehlt. In diesem Fall hilft Dir ein Rechenzentrumsbetreiber weiter.

Dort kannst Du Dein System (mit anderen teuren Komponenten) sicher wegschließen und an das Internet hängen. Der Betreiber überprüft, wer ein und aus geht und hat Sicherheitstüren und -kameras überall installiert.

Vollmassive Umsetzung

Kaufe Dir einen Tresor und rüste Dein Haus auf, damit der Einbrecher kein leichtes Spiel hat. Wenn Du nicht die Kosten für die baulichen Maßnahmen tragen willst, kannst Du die Aufgabe an einen 3. auslagern, welchen Du voll vertrauen musst.

Jede Änderung überwachen

Wenn Du zu Hause eine wichtige Datei liegen hast, möchtest Du wissen, ob an dieser Datei Änderungen vorgenommen wurde. Eine dritte Person könnte zu ihrem Vorteil Änderungen eingefügt haben. Statt die ganzen Dokumente auswendig zu lernen, gibt es Lösungen aus der Informatik, welche 99,999 % der Dateiänderung sichtbar machen:

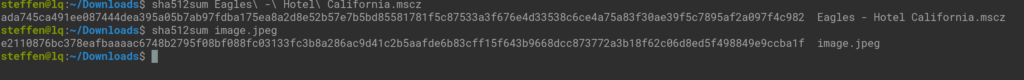

1. Hash

Ein Hash komprimiert eine große Datei auf eine überschaubare Buchstaben- und Zahlenfolge, welche wie ein Fingerabdruck einmalig für jede Datei ist. Wenn Du nur einen Buchstaben in einem 10.000 Wort Dokument änderst, verändert sich der Hash bei der Neuberechnung min. zur Hälfte komplett.

Jede noch so kleine Änderung ist auffällig. Ein sicherer Algorithmus ist der SHA-3 512 Bit im Jahr 2024. Dieser komprimiert große Dateien schnell und gibt Dir eine eindeutige Kurzform aus.

2. Versionierung

Die Informatiker haben Dateisysteme und Datenbanken entwickelt, bei den Daten nicht geändert werden können, sondern das System bei Änderungen immer ein neues Duplikat mit der Änderung erstellt.

So kannst Du den Arbeitsfortschritt Tag für Tag analysieren. Ein Krimineller fällt dadurch auf, dass eine neue Version vorliegt und der Bösewicht alte Versionen nicht löschen kann.

3. Logging

Statt jede Datei 1000-fach zu kopieren, kann das System bei einer Änderung einen Logbucheintrag erstellen. Meist reicht Dir die Information aus, wer wann was in welcher Zeile geändert hat.

Umsetzung gegen Dateiänderungen

Cloud-Software wie die Nextcloud bietet eine Versionierung an. Die Software wirft nichts weg, sondern speichert jede Änderung einzeln ab. Die Zeitleiste zeigt Dir die unterschiedlichen Versionsstände pro Datei an.

Sicherster Speicher und immer verfügbar?

Was bringt Dir ein Speicher, wenn Du diesen nicht zum Zeitpunkt Deiner Anfrage aufrufen kannst? Wenn der Speicher das ganze Jahr über ohne Unterbrechung erreichbar sein soll, brauchst Du eine Hochverfügbarkeit.

Das verteilte Konzept

Die Daten müssen an vielen Standorten auf der Welt als Kopie vorlegen, dass im Falle eines Hardware-Fehlers, einer lokalen Katastrophe (Brand, Überflutung, Wetter) oder eines Angriffs extern eine Kopie immer noch verfügbar ist. Je mehr Kopien Du hast, desto geringer ist die Wahrscheinlichkeit, dass alle Kopien zugleich ausfallen.

Wolkige Umsetzung

Cloud Services bieten diese Option an. Die mehrfache Kopie lassen sich die Anbieter gut bezahlen. Außerdem musst Du einen DDoS Schutz hinzubuchen, weil sonst Bots und Kriminelle Deinen Speicherserver mit vielen sinnlosen Anfragen überlasten können.

Hohe Sicherheit gegen Spionage

Wenn Du als Unternehmen verhindern willst, dass Dein Rivale das Patentrezept für das neue Supermedikament erhält, musst Du Deinen Speicher gegen Spionage schützen. Welche Methoden habe ich?

Prinzipiell musst Du alle Tipps von den vorherigen Schritten umsetzen:

– Verschlüsselung: Die Dokumente sollten nur auf voll-verschlüsselten Speichern liegen. Jede Zweitkopie auf einem Mitarbeiter Computer kann bedeuten, dass die Datei schon gestohlen wurde.

– Logging: Jede Interaktion mit dem Computersystem kannst Du überwachen. Ein Logging hilft dir dabei einen Einbruch zu detektieren und zu verhindern. Selbst wenn der Angreifer die Datei entwenden konnte, kannst Du nachvollziehen, woher der Angriff kommt.

– Physische Barrieren: Spione nutzen schweres Werkzeug, um einzubrechen. Du kannst nur noch schwerere Türen und Mauern einsetzen, welche Wachpersonal überwachen. Je wertvoller die Geheimnisse sind, desto mehr Aufwand betreiben die Spione.

+ Authentifizierung: Traue einen Zugang zu den geschützten Systemen nur den absolut relevanten Personen an. Selbst ein CEO braucht kein Zugang zu der Rezeptur, sondern nur der Produktionsleiter und das Rezeptur-Entwicklungsteam.

Spionageschutz Umsetzung

Du solltest selbst wissen, wie interessant Deine Daten für Dritte sind. Wenn Du das neue Supermedikament entwickelst, solltest Du sofort mit der Aufrüstung beginnen. Falls Du nur Familienfotos schützen willst, reichen moderate Maßnahmen aus. Das Interesse von Feinden (und Freunden) ist hier geringer.